企業の内側と外側の間に境界を引くことを前提としたアーキテクチャは、クラウドをはじめとするIT環境の変化に伴って陳腐化した。それに代わって今、SASEと呼ばれる新たなアプローチが注目され始めている。

境界に多層防御を重ねるというアプローチは時代遅れ

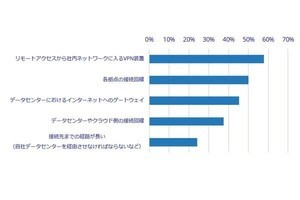

前回は、長年企業のリモートアクセス環境を支えてきたVPNが、IT環境の変化、テレワークの大規模化にともなって限界を露呈させたことを紹介した。

オンプレミスやデータセンターでの1点集中型の構成は、従業員がそのシステム内にいて、アクセスする先もオンプレミス環境という前提ではうまくいっていた。セキュリティ対策もその前提に沿って、境界に多層防御を重ねるというアプローチで実装され、VPNはその「内側の世界」に、外部の端末からアクセスする仕組みとして活用されてきた。

だが、IT環境が大きく変化した今、このアプローチは現状に追随できなくなっている。

まずは、利用者側の変化だ。従業員がオフィス内でPCを扱うとは限らず、外出先や自宅、出張先などさまざまな場所から利用するようになった。デバイスも多様化し、スマートフォンやタブレットなどPC以外の端末が当たり前のように活用され始めている。

そして、何より大きな変化は、重要なデータの置き場所、アプリケーションが稼働する場所で、オンプレミスの社内システムとは限らず、広くSaaSやIaaSといったクラウドサービスが利用されるようになったことだ。この結果、かつては明確だった内と外の境界線は、今やひどくあいまいになってしまった。

この状況でいくら境界防御を強化しても、いわば関所を厳しく見張っても抜け道がたくさんあるようなもので、統一的なセキュリティポリシーは適用できない。かといって、全員を関所に並ばせてチェックしていると、パフォーマンスが著しく落ち、ユーザーエクスペリエンスが低下してしまう。投資対効果を考えても、既存の考え方の延長で投資するのはよい策とは言えないだろう。

広範な要素を包括し、クラウドを前提とした「SASE」

そこで注目されているのが、もうあちこちで耳にしているだろうが、クラウドネイティブを前提にした「Secure Access Secure Edge」(SASE)というアプローチだ。オンプレミスで提供してきたネットワーク機能とセキュリティ機能をクラウド側で提供し、コントロールしていくことで、パフォーマンスを犠牲にせず、また抜け道の有無を気にすることなく、統一したポリシーの下で制御を実施できる。

SASEは、調査会社のガートナーが2019年8月に公表したレポートの中で提唱したコンセプトで、以下のように幅広い要素が含まれている。

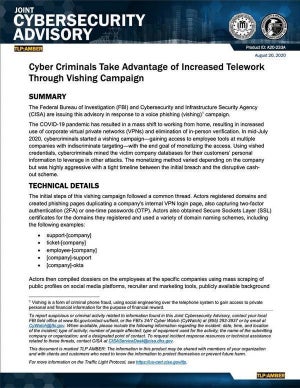

- どのような相手であっても常に信頼できないという前提に立ち、継続的に適切な認証・認可を経てアクセスさせる「Zero Trust Network Access」(ZTNA)。

- クラウドサービス、SaaSへのアクセスを可視化し、制御する「Cloud Access Security Broker」(CASB)

- クラウド側で、これまでオンプレミスの多層防御が提供してきたさまざまなセキュリティ機能を提供する「Firewall as a Service」(FWaaS)や「Cloud Sandbox」、「Secure Web Gateway」(SWG)

- ユーザーの振る舞いを多面的に分析し、普段とは異なる不審な兆候を見つけ出す「User and Entity Behavior Analytics」(UEBA)

- クラウドに接続するトラフィックを制御し、ソフトウェア的に最適なルーティング、ネットワーク接続を提供する「Software-Defined Wide Area Network」(SD-WAN)

ポイントは、企業の内か外かで分けるのではなく、クラウドの活用を前提にしていることだ。アクセスしてくる端末やユーザーが社内にいるかどうかにかかわらず、そのアイデンティティとコンテキストに基づいて、単一のセキュリティポリシーやガバナンスを実現できる。

また、SASE自体もクラウド基盤を通して提供されるため、今回の新型コロナウイルス対応で広がったテレワークに伴うトラフィックの急増にも耐えられる拡張性、柔軟性を持ち、それでいてコストパフォーマンスに優れていることが特徴だ。

SASEが提供する機能の一部は、オンプレミスでの導入を前提とした製品が提供してきたものと重複している。だからといって、既存のシステムを単に仮想化してクラウドに持っていけば、それでSASEを実現できるわけではない。ただクラウド上でさまざまな機能を提供するだけでなく、ユーザーに近いエッジ部分で処理を実施することで、ユーザーと、ユーザーが利用したいクラウドサービスの間で最適なネットワークとセキュリティを実現することもSASEのポイントだ。

まだ発展途上のSASE市場、ソリューション選択のポイントは?

SASEは遠い将来の理想像というわけではない。ガートナーによれば、すでにZscaler、Netskope、Palo Alto Networks、Akamai、Ciscoなど、多様なベンダーがCASB、SWG、SD-WANといったSASEを構成する要素の提供を始めており、その一部は日本市場にも登場している。

ただ、単独すべてをカバーできるポートフォリオをそろえたベンダーはまだいない。ガートナーは2020年後半にかけてポートフォリオが出そろってくると予測しており、中長期的な視点で選択する必要がある。

加えて、もう1つ留意すべきポイントがある。残念ながら先日、国内のとあるリモートアクセスサービスが、テレワーク需要が増大して負荷の急増に伴って露呈したセキュリティ上の欠陥が修復できないとしてサービスの停止を宣言した。もし、自社が選択したソリューションがそうした事態に陥れば、切り替えなどで多くの手間がかかることは火を見るより明らかだ。その意味で、選択時には、グローバルで多くの実績を積んだサービスかどうかをチェックすることも重要だろう。