インターナショナルシステムリサーチは10月28日、「テレワーク下でのサイバー攻撃動向と対策」というテーマで、プレスセミナーを開催した。テレワーク環境のセキュリティを高めるためにVPNの導入が進んでいるが、同社従来の使い方ではVPNがセキュリティのリスクとなりうると考えている。

VPNの盲点とは?

プレスセミナーでは、VPNに起因するセキュリティインシデントとして、コロニアル・パイプランに対するランサムウェア攻撃とファイア・アイに対するサイバー攻撃を例に、VPNを活用したテレワーク環境のセキュリティ対策が紹介された。

代表取締役社長のメンデス・ラウル氏は、VPNの課題について、次のように説明した。

「VPNは暗号化しているので、途中で情報を見られることない。しかし、認証に問題がある。VPNでは、トンネリングの際に1度だけユーザーIDとパスワードや多要素認証を用いた認証が行われる。そこでアクセスを許可してしまうと、社内ネットワークにあるデータへアクセスすることが可能になる」

VPNは、不正アクセスやマルウェアの侵入の防御を重視しているため、「社内からのアクセスは安全」という考え方が前提となっている。これを裏返すと、本人であることを認証しなくても、ユーザーIDやパスワードによる認証さえクリアできれば、社内ネットワークを利用できてしまうことを意味する。

VPNを悪用した2つの大規模サイバー攻撃

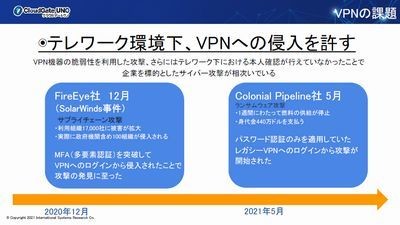

こうしたVPNの盲点を突いて侵入を許したサイバー攻撃が、コロニアル・パイプランに対するランサムウェア攻撃とファイア・アイに対するサイバー攻撃となる。これら2つの攻撃はどのようなものだったのか。

前者は、今年5月に発覚したサイバー攻撃で、パスワード認証のみを適用していたレガシーVPNへのログインから攻撃が開始された。犯罪者グループのDarkSideは、北米最大の石油製品のパイプライン運営会社であるコロニアル・パイプランのコンピュータシステムに侵入後、2時間で100GB以上の企業データを盗み、5月7日には同社を操業停止に陥らせた。攻撃の影響で、コロニアル・パイプランは1週間にわたって燃料の供給が停止し、身代金440万ドルを支払ったことがわかっている。

ラウル氏は、「攻撃の発端は1つのパスワード。入手方法は明らかにされていないが、セキュリティベンダーのMandiantの解析によって、ダークWebで元従業員のパスワードが流れていたことがわかっている。コロニアル・パイプランのVPNにはMFA(多要素認証)が導入されていたが、レガシーVPNでは使われていなかった」と、コロニアル・パイプランのサイバー攻撃を引き起こした要因を説明した。

後者は、2020年12月にSolarWinds事件がきっかけ発覚したサイバー攻撃。攻撃者は、ファイア・アイのクレデンシャル情報をSolarWindsの運用管理製品「Orion」経由で盗んでその情報を悪用して、自分の新しい端末を登録したところ、ファイア・アイのセキュリティチームがそれに気づき、事件が発覚した。

ラウル氏は、当時のファイア・アイの状況について、「当時、米国ではコロナの第3波がきており、iPhoneの新しい端末が発売されたことから、スマートフォンの利用登録が急増していたそうだ。そのため、ファイア・アイでは、一部の社員に対してユーザーID、パスワード、従業員番号で自己登録できるようにしていた。この状況を逆手に取った攻撃者が、盗んだクレデンシャル情報を使って端末登録を行ったとされている」と説明した。

VPNを攻撃者から守るための対策とは?

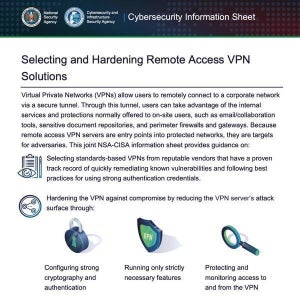

では、こうしたサイバー攻撃からVPNを守るには、どのような対策を講じたらよいのだろうか。

ラウル氏は、コロニアル・パイプラインの事件における課題としては、パスワード認証のみの利用だったことを指摘した。つまり、元従業員のアカウントを無効にしていなかったうえ、パスワードだけで認証される状況だったことがセキュアではなかったというわけだ。

ファイア・アイの事件においては、ワンタイム・パスワードの利用が問題であったという。なぜなら、ワンタイム・パスワードの利用フローでは、中継する処理やログイン画面に入力する行為があるため、中間者攻撃やフィッシングなどが行われる可能性があるとのことだ。キーボードを活用した入力は、データを取得されてしまう危険性がある。

ラウル氏は、VPNを安全に使うための対策として、ゼロトラストに基づくMFAが必要であると述べた。「すべてのアクセスを信用しない」というゼロトラストの考え方をMFAにも適用するというわけだ。具体的には、スマートフォンの指紋認証や顔認証といった機能を使ってユーザー本人であることを特定した上で、さらに認証を行う。「ゼロトラストに基づくMFAでは、PCからログインしようとした時にスマートフォンも必要となる。スマートフォンを用いて、クリックだけではない形で、正しいユーザーであることを認証できる」とラウル氏。

さらに、同社が提供している認証システム「Pocket CloudGate」が提供している通知の活用もセキュリティの向上に有効だという。ラウル氏は、「新規で端末を登録する際に、ユーザーに通知するような機能を提供している。そうすることで、ファイア・アイの事件のように、他の国から新しいiPhoneが登録されることを防ぐことができる」と語っていた。