Security Affairsは11月23日、「Expert released PoC code for Microsoft Exchange CVE-2021-42321 RCESecurity Affairs」において、Microsoft Exchange Serverで発見された脆弱性「CVE-2021-42321」に関する概念実証コードが研究者によって公開されたと伝えた。

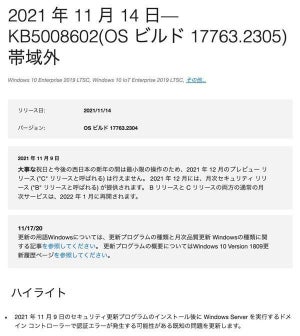

Microsoftは2021年11月の月例セキュリティアップデートでCVE-2021-42321の問題を修正するパッチをリリースしているが、まだアップデートを適用できていないシステムも少なくないとされている。

CVE-2021-42321は、Microsoft Exchange Serverにおけるコマンドレットの引数の検証が不十分なことに起因する脆弱性で、悪用されるとリモートの攻撃者によって対象のシステム上で任意のコードが実行される危険性がある。Microsoftによれば、修正パッチの公開時点ですでに実際の攻撃への悪用が確認されていたという。

影響を受けるのはオンプレミスのExchange Server 2016およびExchange Server 2019で、Microsoftは認証された攻撃者のみがこの脆弱性を悪用可能と説明している。

概念実証コードはPythonで記述されている。製作者のTwitterへの投稿によれば、この参照実装コードは対象システムで「mspaint.exe」を起動するようになっており、攻撃のシグネチャパターンを認識するために使用できるという。

別の専門家によると、CVE-2021-42321を悪用するために脆弱なシステムをスキャンする脅威アクターの動きも観測されているという。まだ修正プログラムを適用していないシステムの管理者は、できるだけ早く対策を実施することが推奨されている。