JPCERTコーディネーションセンター(Japan Computer Emergency Response Team Coordination Center:JPCERT/CC)は12月24日、Apache Log4j 2.x(以下、Log4j 2)に報告された「CVE-2021-44228(通称、Log4Shell)」をはじめとする複数の脆弱性に関する状況をまとめた注意喚起ページ「2021年12月に公表されたLog4jの脆弱性について」を公表した。Log4j 2には2021年12月24日の時点で3つの脆弱性が報告されており、いずれも緊急度が高く早急に対処することが推奨されている。

Log4j 2に報告されている脆弱性はCVEベースで次の3種類があり、いずれも「Lookup」と呼ばれる機能に起因するものである。悪用されるとリモートから任意のコードを実行されたり、サービス運用妨害(DoS)状態に陥らされたりする危険性がある。

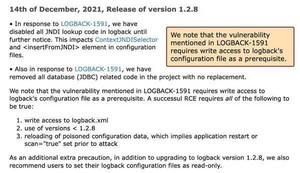

- CVE-2021-44228: JNDI Lookup機能に関する任意のコード実行の脆弱性(Log4j-core 2.15.0より前の2系のバージョン)

- CVE-2021-45046: 2.15.0での修正不十分による、特定条件下で任意のコード実行が可能な脆弱性(Log4j-core 2.16.0より前の2系のバージョン)

- CVE-2021-45105: 特定設定で自己参照による再起から復帰できないことによるDoS攻撃の脆弱性(Log4j-core 2.16.0より前の2系のバージョン)

2021年12月27日時点で、公開されている修正バージョンは以下のとおり。

- Apache Log4j 2.17.0(Java 8以降のユーザー向け)

- Apache Log4j 2.12.3(Java 7のユーザー向け)

- Apache Log4j 2.3.1(Java 6のユーザー向け)

CVE-2021-44228への修正版としてリリースされたLog4j 2.15ではCVE-2021-45046およびCVE-2021-45105に対しては不十分であり、またCVE-2021-45046への修正版としてリリースされたLog4j 2.16ではCVE-2021-45105に対しては不十分であるため、3つの脆弱性すべての影響を回避するにはLog4j 2.17にアップデートする必要がある。これらの修正版リリースの詳細は、JPCERT/CCのページに掲載されたタイムラインおよび対応状況や、A[ache Log4jプロジェクトの次の脆弱性情報ページを参照いただきたい。

今回報告されているLog4j 2の脆弱性は極めて影響範囲が大きく、情報も逐次アップデートされている。一度対処を済ませたからといって安心するのではなく、継続的に最新の情報を確認することが重要だ。