Apache Log4jにリモートコード実行の脆弱性が発見された。CVSSv3のスコア値は最大の10であり、深刻度は緊急(Critical)だ。悪用が簡単かつ遠隔からの任意コード実行が可能であることから、該当するライブラリを使っている場合はただちに対応することが求められている。このところ、CVSSv3のスコア値が緊急(Critical)に分類される脆弱性の発見は珍しくないが、今回の脆弱性は別格だ。Amazon Web Services、Microsoft、GoogleなどIT業界が一斉に注意喚起している。この10年で1、2を争う「最悪の脆弱性」の一つになる可能性が指摘されているのだ。

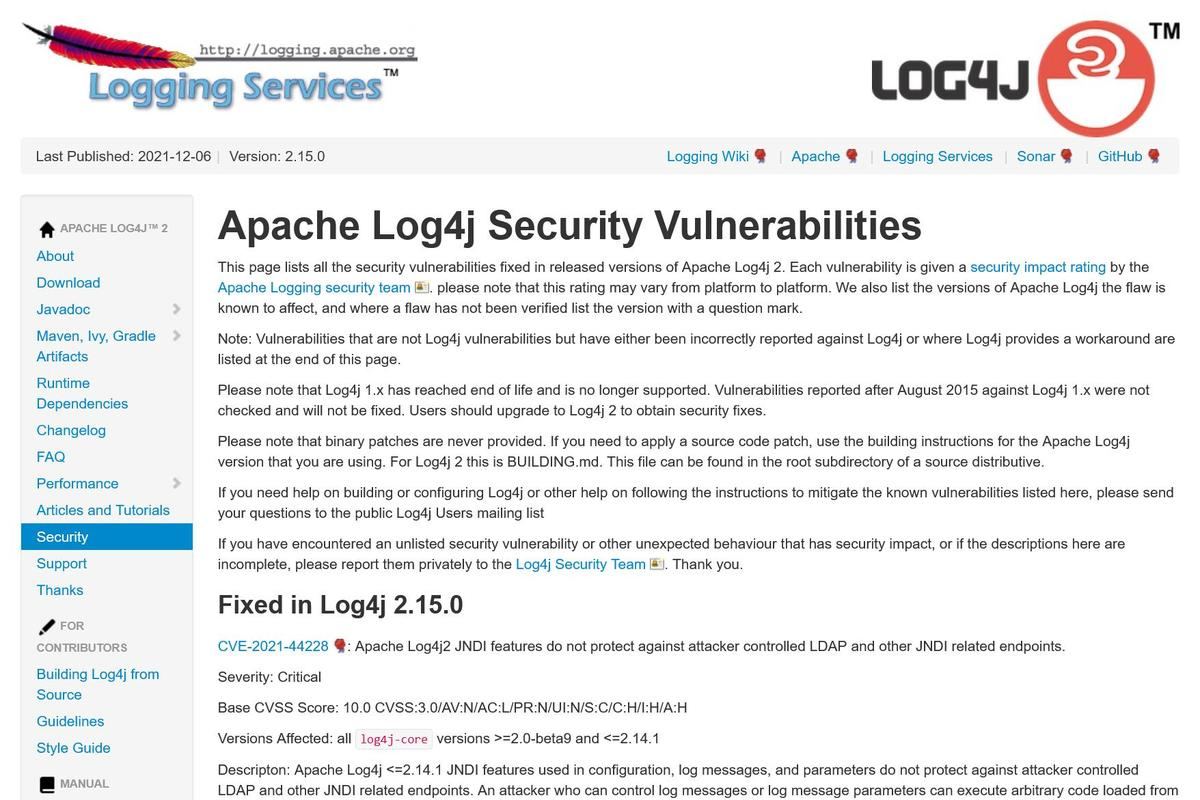

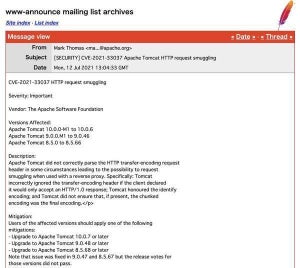

多くのサイバーセキュリティ当局やセキュリティベンダなどから情報が発表されている。まず、脆弱性が修正されたバージョンを伝える次の情報を確認いただきたい。

脆弱性はCVE-2021-44228として特定されている。

影響を受けるとされるプロダクトおよびバージョンは次のとおり。

- Apache Log4j 2.0-beta9から2.14.1までのバージョン

脆弱性が修正されたプロダクトおよびバージョンは次のとおり。

- Apache Log4j バージョン2.15.0

次に、日本の当局が発表している情報を確認しよう。

- Apache Log4jの任意のコード実行の脆弱性(CVE-2021-44228)に関する注意喚起

- JVNVU#96768815: Apache Log4jにおける任意のコードが実行可能な脆弱性

- Apache Log4j の脆弱性対策について(CVE-2021-44228):IPA 独立行政法人 情報処理推進機構

米国の当局が発表した次の情報も確認しておきたい。

ちなみに、以下のITベンダーも注意を呼び掛けている

- Amazon Web Services:Apache Log4j2 Issue (CVE-2021-44228)

- Microsoft:Guidance for preventing, detecting, and hunting for CVE-2021-44228 Log4j 2 exploitation

- Google:Google Cloud Armor WAF rule to help mitigate CVE-2021-44228 Apache Log4j vulnerability

この脆弱性は、遠隔から簡単に悪用できるという危険性のみならず、ログ機能にLog4jを採用しているシステムが大量にまた多岐にわたって存在すると見られている点と、直接関係がないようなシステムも巡り巡ってこの脆弱性を突くことができるという危険性が特別視されている。さまざまなセキュリティベンダーから、この脆弱性が「Heartbleed」や「Shellshock」という歴代の深刻な脆弱性に匹敵するものと評価する声が出てきている。

なお、この脆弱性は「Log4Shell」という通称でも呼ばれており、歴史を振り返った場合に「Heartbleed」および「Shellshock」と並んで、「Log4Shell」も歴史に名を刻む脆弱性となるのではないかというのが、現在の多くのセキュリティベンダーの見通しだ。

Log4jのバージョン2系を使っているシステムはただちに問題が修正されたバージョンへアップデートすることが望まれる。影響を受けるシステムは多岐にわたり影響範囲を完全に網羅した情報は存在していない。本稿執筆時点では、次のリストが比較的有益なディレクトリになっているとみられる。

- BlueTeam CheatSheet * Log4Shell* | Last updated: 2021-12-12 2204 UTC

- Tech Solvency: The Story So Far: CVE-2021-44228 (Log4Shell log4j vulnerability).

Log4Shellはすでに概念実証(PoC: Proof of Concept)が公開されている(参考「tangxiaofeng7/CVE-2021-44228-Apache-Log4j-Rce: Apache Log4j 远程代码执行」)。パロアルトネットワークスの脅威インテリジェンスチームUnit 42はCloud、Twitter、Amazon、Baidu、Minecraftなどを標的とした攻撃が成功したとする報告を確認したと発表しているが、日本においても世界においても、この脆弱性を突くための攻撃と見られる通信が観測されている状況であり、迅速に対応を進める必要があると見られている。

エンタープライズシステムでは迅速なバージョンアップが困難なことがあるが、その場合も取り得ることができる緩和策を適用するなどして、できるかぎり影響を抑えてアップデートが済むまでリスクを低減する取り組みを行うことが望まれる。

影響範囲の広さや深刻さから、各国当局から継続してこの脆弱性に関する情報が発表されるものと見られる。随時発表される情報を逐次確認するとともに、状況に応じて迅速に対応していくことが望まれる。