JPCERTコーディネーションセンター(JPCERT/CC: Japan Computer Emergency Response Team Coordination Center)は10月18日、「JVN#85073657: 128 Technology Session Smart Router における認証不備の脆弱性」において、128 Technology社が提供している「Session Smart Router」に脆弱性が報告されていると伝えた。この脆弱性を悪用されると、リモートの攻撃者によって影響を受けたシステムの認証を回避され、 root権限で任意のOSコマンドを実行されるなどの被害を受ける危険性がある。

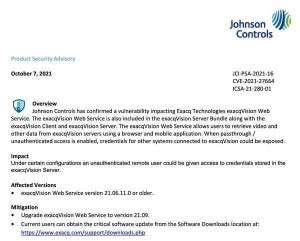

報告されている脆弱性に関する情報は、128 Technologyによる次のセキュリティアドバイザリにまとめられている。

-

2021-10 Security Bulletin: Session Smart Router: Authentication Bypass Vulnerability (CVE-2021-31349)

この脆弱性はCVE-2021-31349として追跡されているもので、内部HTTPヘッダーの使用によって認証を回避され、攻撃者が内部ファイルの表示や設定の変更、サービスの不正操作、任意のOSコマンドの実行などを可能にするという。影響を受けるとされているプロダクトおよびバージョンは次のとおり。

- バージョン4.5.11より前のすべての128 Technology Session Smart Router

- バージョン5.0から5.0.1までのすべての128 Technology Session Smart Router

128 Technologyはこの脆弱性に対処するための修正パッチをリリースしており、バージョン4.5.11または5.1.0、およびそれ以降のバージョンにアップデートすることで影響を回避できる。ただし、5.0.0または5.0.1を使用しているユーザは5.1.6以降にアップグレードする必要があるとのことだ。

脆弱性の深刻度を表すCVSS v3のベーススコアは9.8で、これは5段階中もっとも高い「Critical(緊急)」に分類されるため、できるだけ早くアップデートを適用することが推奨される。