米コンピュータ緊急事態対策チーム(US-CERT: United States Computer Emergency Readiness Team)は7月13日(米国時間)、「CISA Issues Emergency Directive on Microsoft Windows Print Spooler|CISA」において、Microsoft Windowsで発覚した印刷スプーラの脆弱性に関して米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA: Cybersecurity and Infrastructure Security Agency)が「緊急指令21-04」を発行したと伝えた。CVE-2021-34527として追跡されているこの印刷スプーラの脆弱性は、悪用に成功するとリモートからシステム権限で任意のコードを実行することが可能となる。

CVE-2021-34527は通称「PrintNightmare」と呼ばれ、すでに攻撃への悪用が確認されているゼロデイ脆弱性に該当する。Windowsの印刷スプーラはすべてのWindowsベースのシステムでデフォルトで有効化されており、その中にはドメインコントローラーなどの組織のインフラに対する管理権限を持つコンピュータも含まれる。そのため、悪用されると攻撃者によって組織のインフラそのものが侵害される危険性あるため、極めて緊急度の高い問題になってる。

PrintNightmareに関する混乱はMicrosoftの手違いに起因するところが大きい。同社は2021年6月に別の脆弱性であるCVE-2021-1675に対する修正パッチをリリースし、これをもってCVE-2021-34527(当時はまだこの追跡番号は付けられていなかった)のステータスも解決済みとしてしまった。それを受けて、セキュリティ研究者がインターネット上にCVE-2021-34527の概念実証コードを公開したが、実際にはまだCVE-2021-34527のパッチはリリースされていなかったため、結果として攻撃に悪用可能なコードが出回ることになってしまった。

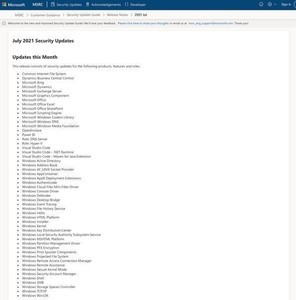

CVE-2021-34527の修正は、先日リリースされた2021年7月の月例更新プログラムに含まれている。緊急指令21-04では、7月の更新プログラムを適用することも含めて、関連機関に対して次のアクションを実施するように指示している。

- すべてのMicrosoft Active Directory(AD)ドメインコントローラ(DC)で印刷スプーラサービスを停止して無効にする

- 2021年7月の累積更新プログラムをすべてのWindowsサーバーとワークステーションに適用する

さらに、Windowsを実行しているすべてのホストに対して、次のいずれかを実施することとしている。

- 印刷スプーラーサービスを停止して無効にする

- 「ポイントと印刷の制限」のグループポリシー設定を構成する

- 管理者のみがプリンタードライバーをインストールできるように「ポイントと印刷の制限」グループポリシー設定のレジストリ値を上書きする

緊急指令21-04はアメリカの政府関連機関に対して発行されたものだが、一般的な緩和策としても適用することが可能なため、組織のITシステム担当者は詳細を確認することをお勧めする。