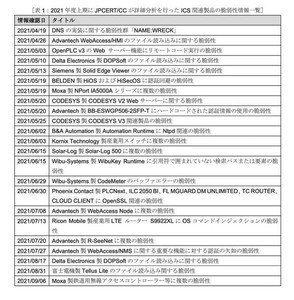

JPCERTコーディネーションセンター(Japan Computer Emergency Response Team Coordination Center:JPCERT/CC)は4月25日、2022年1月から3月にかけて確認された影響範囲の広い脆弱性情報や脅威情報を振り返るレポートを公開した。

このレポートは、最新のトレンドを考慮した組織のセキュリティ対策の強化につなげることを目的として作成されたもの。2022年1月以降で目立ったサイバー攻撃活動やJPCERT/CCの取り組みなどがまとめられている。

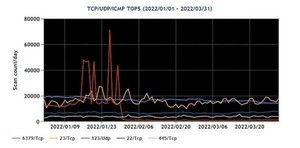

この3カ月で注目すべきトピックとして挙げられているのは、マルウェア「Emotet」への感染の再拡大だ。Emotetは欧米当局の捜査によって2021年1月に一度は活動が沈静化されたが、同年11月後半から再び活発に活動し始めた。JPCERT/CCでは、特に2022年2月の第1週から急速に感染が拡大し、国内でも多数の組織から感染の報告を受けているとして注意喚起を行った。

JPCERT/CCによる主な活動としては、侵入型ランサムウェア攻撃を受けた際に取るべき対応についてまとめた情報ページを公開したことが取り上げられている。ランサムウェア攻撃では、1台の端末への感染が、組織の致命的な損害に拡大するケースもある。JPCERT/CCでは、「企業や組織の内部ネットワークに攻撃者が「侵入」した後、情報窃取やランサムウェアを用いたファイルの暗号化などを行う攻撃」を「侵入型ランサムウェア攻撃」として区別した上で、被害に遭った場合の対応のポイントや留意点などをFAQ形式でまとめている。

またレポートでは、これらのマルウェアやランサムウェア攻撃に関連して、情報漏えいを伴うインシデントに対応する上での注意点なども紹介している。

さらに、ゴールデンウィークの⻑期休暇を踏まえて、休暇期間中にインシデントが発覚した場合の対応体制や関係者への連絡体制を事前に調整することなども呼びかけている。長期休暇中はインシデントの発生に気付きにくく、発⾒や対応が遅れる傾向にある。サイバー攻撃者の活動は、その隙を狙って活発化する。被害の拡大を防ぐために、事前にセキュリティ対策を見直し、緊急事態に対応できる十分な体制を整えておくことが重要だ。