ネットワークのセキュリティを確保することは、これまで以上に困難であり、今後も容易ではありません。組織は、何十万ものデバイス、ユーザー、システム、アプリを管理しなければなりません。つまり組織には、何十万もの潜在的な脆弱性があるということです。しかし、たった1つのパスワードの漏洩がネットワーク全体を停止させる可能性があります。

例えば、たった1つのパスワードの漏洩が広範囲な燃料不足を引き起こした米国最大のパイプラインであるColonial Pipelineや、パスワードの漏洩によりホスティング会社の100万人以上の顧客のデータが脆弱になったWordPressなどの事例があります。

グローバルで求められるゼロトラスト

このように、攻撃者からネットワークを守るためには、“never trust, always verify”(決して信頼しない、常に検証する)というゼロトラスト(Zero-Trust)の考え方が有効になってきています。2021年、バイデン政権は「国家のサイバーセキュリティの改善(Executive Order 14028)」という米国の大統領令を発表し、連邦政府がゼロトラスト方式に移行することを求めています。

米国防総省は、2021年12月に立ち上げたゼロトラスト専門のオフィスを発表し、変更を行った最初の米国政府組織です。米国防総省の上級情報セキュリティ担当者は「ゼロトラストは、われわれのネットワークに侵入する可能性のある人々を検知するための、唯一のソリューションだと考えています」と説明しています。

ゼロトラスト・ネットワークでは、デフォルトですべてのアクセス要求の検証が必要です。「決して信頼しない」ネットワークでは、検証可能な強力なデジタル・アイデンティティが、ゼロトラストのインフラを構築する鍵となります。

しかし、組織はゼロトラスト・モデルを導入する前に、適切なセキュリティソリューションを導入しておく必要があります。ゼロトラストを実現する方法の1つに、公開鍵基盤(PKI)があります。

PKIはデバイス、ユーザー、システム、アプリケーションを一意に識別する方法を提供してきました。本稿ではゼロトラストとは何か、そしてPKIがどのようにそれをサポートできるかについて、さらに詳しく説明します。

ゼロトラスト・アプローチとは何か?

前述のように、ゼロトラストは、ネットワークにアクセスする際に常に認証が必要なセキュリティアプローチです。言い換えれば、ゼロユーザー、デバイス、システム、サービスが自動的に信頼され、ネットワークに接続するものはすべて検証しなければなりません。

さらに、ユーザーやデバイスがネットワークに接続するたびに、再度検証する必要があります。ゼロトラスト・アプローチでは、IPアドレスに基づいてデジタル・アイデンティティを検証するのではなく、PKI、MFA(多要素認証:Multi-Factor Authentication)、シングル・サインオン(SSO)などの適応性のある認証方法に基づいて、デジタル・アイデンティティを定期的に検証する必要があります。

ゼロトラストの主なメリットは、セキュリティリスクの軽減ですが、そのほかにもセキュリティスタックの複雑さを軽減したり、侵害を検知するまでの時間を短縮したりすることができます。

ゼロトラストの概念は、1994年にStephen Paul Marshによって提唱されましたが、ゼロトラストのアーキテクチャモデルは、2010年にJohn Kindervagによって作成されました。10年経った今、リモートワークやクラウドへの依存度の高まりなどのトレンドにより、企業や組織はこのシステムを採用しています。

ゼロトラストのトレンドを推進しているのは何か?

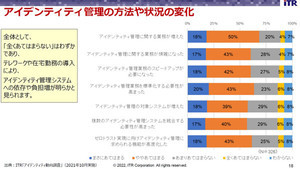

SolarWinds社の事例のような攻撃の増加だけでなく、ゼロトラストへの移行は、リモートワーク、クラウドの導入、デバイスの増加によって促進されています。リモートワークでは、ネットワークに接続するデバイスの数と、リモートで接続するユーザーの数が増えています。

さらに、クラウドソリューションにはゼロトラストが必要です。というのも、ネットワークインフラは、もはやオンプレミスだけではなく、完全にクラウド化されているか、より多くの場合はハイブリッドアプローチとなっており、安全な態勢が求められるからです。

ゼロトラストは追加の認証手段を提供することで、ハイブリッド環境の安全性を高めることができます。しかし、ゼロトラストへの切り替えは、一朝一夕にできるものではありません。これは、組織が徐々に採用し始めているプロセスです。

ある調査によると、すでに約3分の1の企業や組織がゼロトラスト戦略を採用しており、60%の企業・組織が来年中に採用する予定です。しかし、ゼロトラスト戦略をサポートする適切なセキュリティソリューションを持つことが重要です。そこで重要な役割を果たすのがPKIです。

PKIとゼロトラストの相性

ゼロトラスト・アーキテクチャを実現するには、安全な方法でアイデンティティを確認することが必要です。PKIは、さまざまなユースケースでデジタル・アイデンティティを提供する実証済みの方法です。ログインソリューションを提供し、ゼロトラスト内のアイデンティティの基盤を形成することができます。

PKIは、ゼロトラスト環境のあらゆる側面をカバーするものではありませんが、必要とされる認証と信頼のための強力な基盤を提供します。実際、ITセキュリティ担当役員の96%が、ゼロトラスト・アーキテクチャの構築にはPKIが不可欠であると考えています。これは、PKIがゼロトラスト・モデルに必要な認証、暗号化、完全性を提供するためです。

PKIは以下を提供します。

1. ネットワーク上のすべてのユーザーやデバイスのアイデンティティを認証

2. 企業や組織内のすべてのコミュニケーションの暗号化

3. データおよびシステムの完全性:ユーザー/デバイスとの間でやり取りされるデータの完全性を維持することにより、信頼性が高く、スケーラブルでアジャイルな方法で証明書を発行、失効、交換するための自動化ツールの提供

ゼロトラスト・セキュリティの一般的な選択肢は、単にMFAを使用することですが、SolarWinds社へ行われたような攻撃は、それを回避して悪用される可能性があることを示しています。そのため、PKIとMFAを併用することは、ゼロトラストを実現するための安全な方法の1つです。

自動化と可視化が必要

自動化されたPKIは、ゼロトラスト施策をサポートすることができる柔軟なソリューションです。証明書の数が増加する中、自動化によりPKIインフラの管理が容易になります。

さらに、アプリケーションの更新、従業員の入社・退社、アクセスの移動なども常に必要です。手動での管理は作業量が多く、ヒューマンエラーや潜在的な脆弱性が発生する可能性が高くなります。

さらに、ほとんどの自動化ソリューションには、証明書資産の可視性を高める機能が付いています。検証が常に必要な場合、ネットワーク上のすべてのデジタル証明書を把握することは、単に知っているというだけでなく、非常に重要なことだからです。未知または発見されていない証明書があると、ネットワーク全体が脆弱になる可能性があります。

10年前に比べ、PKIの導入は簡単になってきている

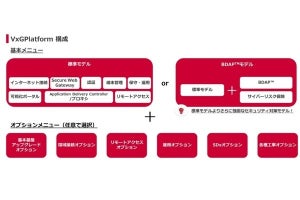

アクティブディレクトリ、MDM(モバイルデバイス管理)、IoT向けデバイス管理プラットフォームなど、現在利用されている主要なポリシー管理ツールはPKIに対応しており、人、デバイス、アプリを問わず利用できる証明書のデプロイがとても簡単になっています。

また、TLS/SSLサーバ証明書などを発行する認証局が提供を開始している証明書管理プラットフォームの中にはオンプレ、クラウドいずれの環境であっても、さまざまな証明書をすべて一元管理、自動発行、自動更新できるものもあり、昔に比べて証明書を扱いやすい環境がそろってきています。

ゼロトラスト・ネットワークを構築するのに、まずは既存のネットワークをPKIと組み合わせることろから考えてみませんか。