Infineon Technologiesは現地時間の2月15日、PQC(Post-Quantum Cryptography:ポスト量子暗号)を採用したTPMモジュール「OPTIGA TPM SLB 9672」を発表したが、この製品の日本での説明会が2月22日にオンラインで開催されたので、その内容をご紹介したい。

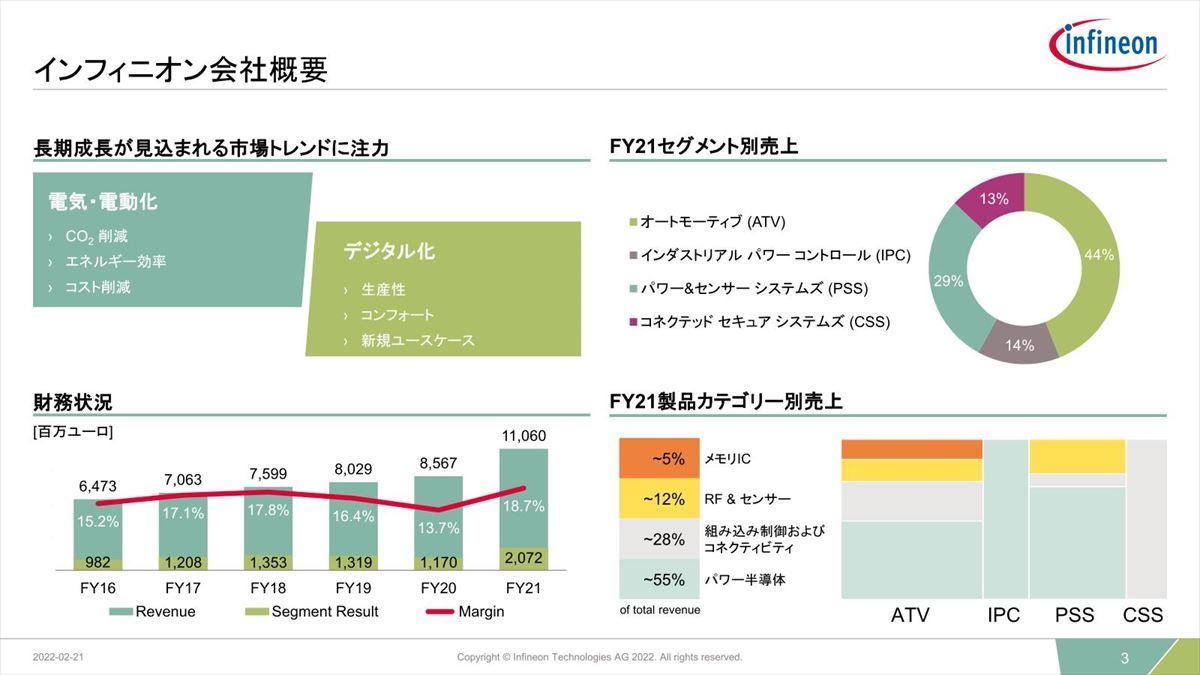

元々InfineonはSecurity関連製品の売り上げがかなり多い。2021年度におけるCSS(Connected Secure Systems)の全社における売上比率は14%ほど(Photo01)。

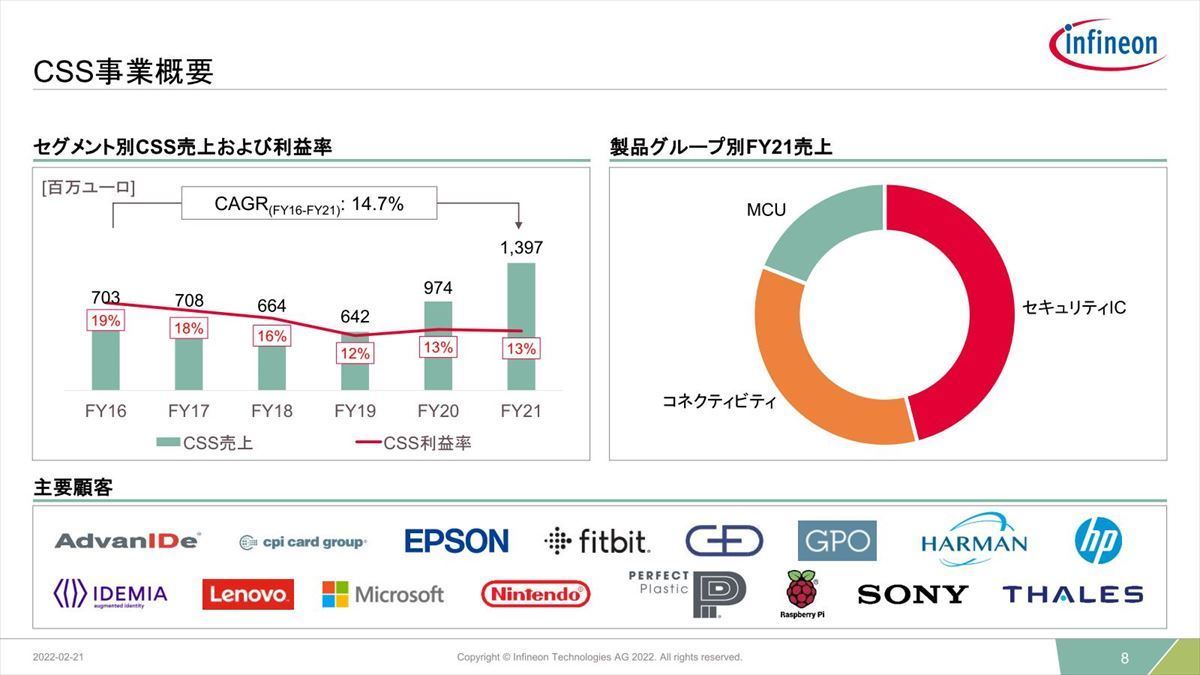

そのCSSの中でのSecurity Chipの比率は半分近く(Photo02)になっている。

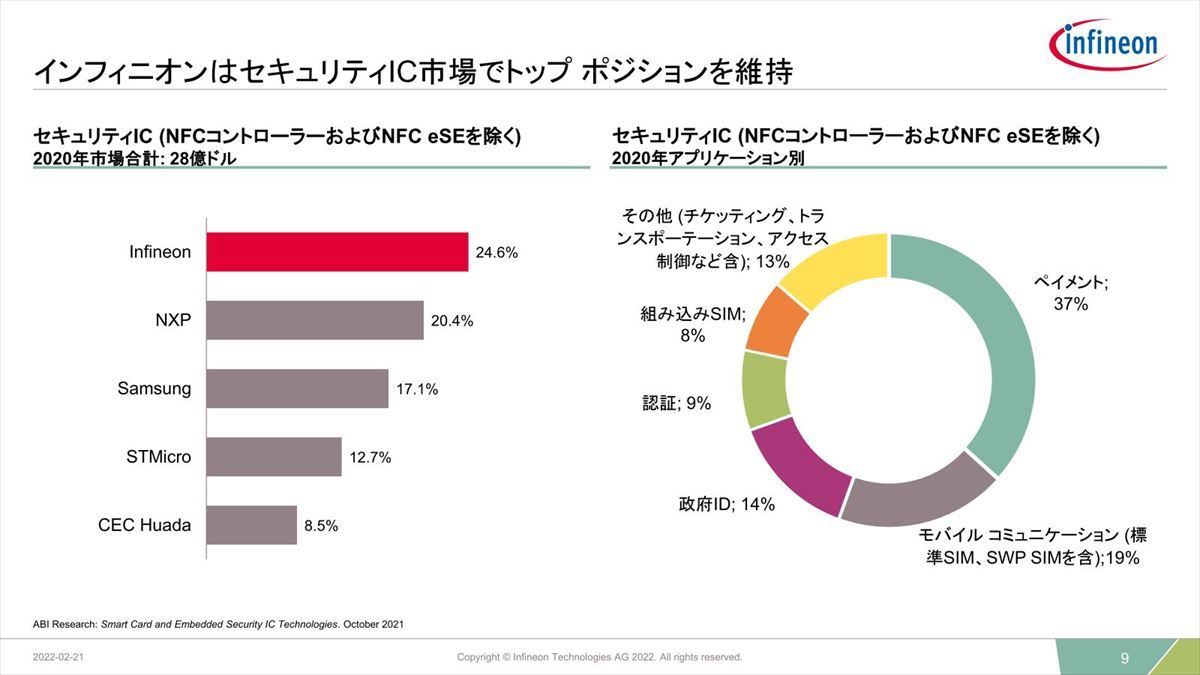

そのSecurity Chipの内訳とマーケットポジションは(2020年度であるが)こんな感じである(Photo03)。

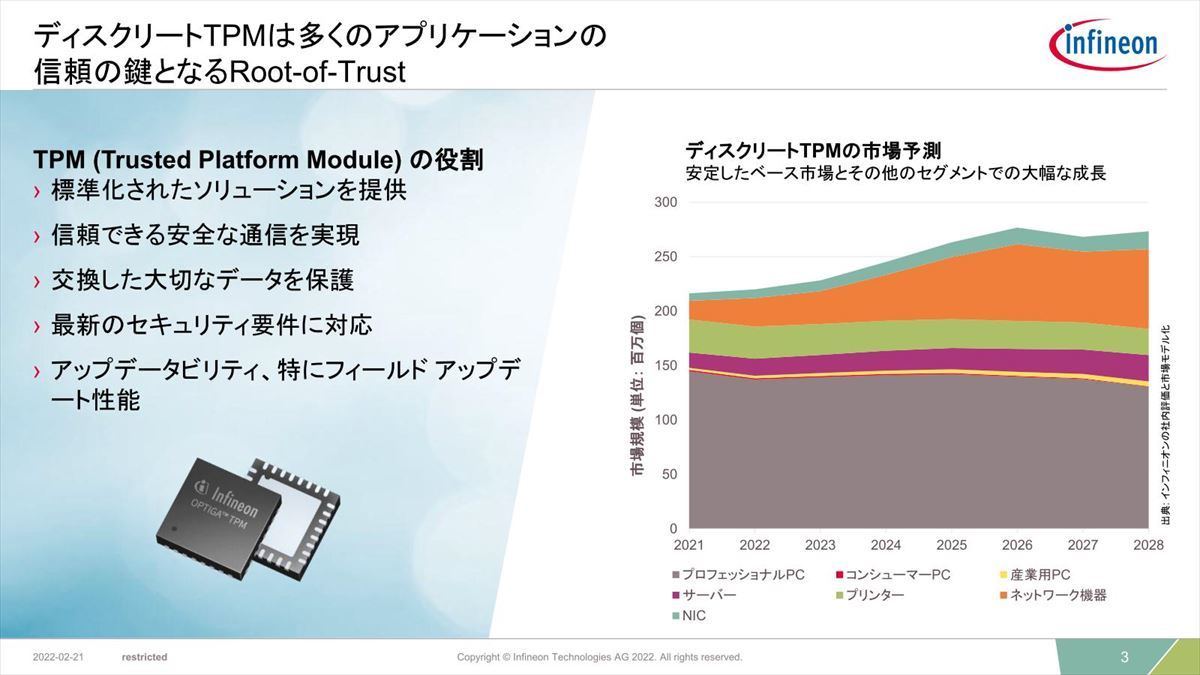

さてそのTPMは、最近はWindows 11に絡んでPCでも随分注目されているが、要するにRoT(Root of Trust)の根底を成すものだから、昨今ではこれを搭載しないで済むケースはかなり減っている(Photo04)。

それがDiscreteになるか、Embeddedになるかというのは状況に依るが、MCUはともかくMPUはTPMが外付けというケースがほとんどなので、それもあってDiscrete TPMのマーケットは急増にはならないものの安定して増加する予定とされる(Photo04)。

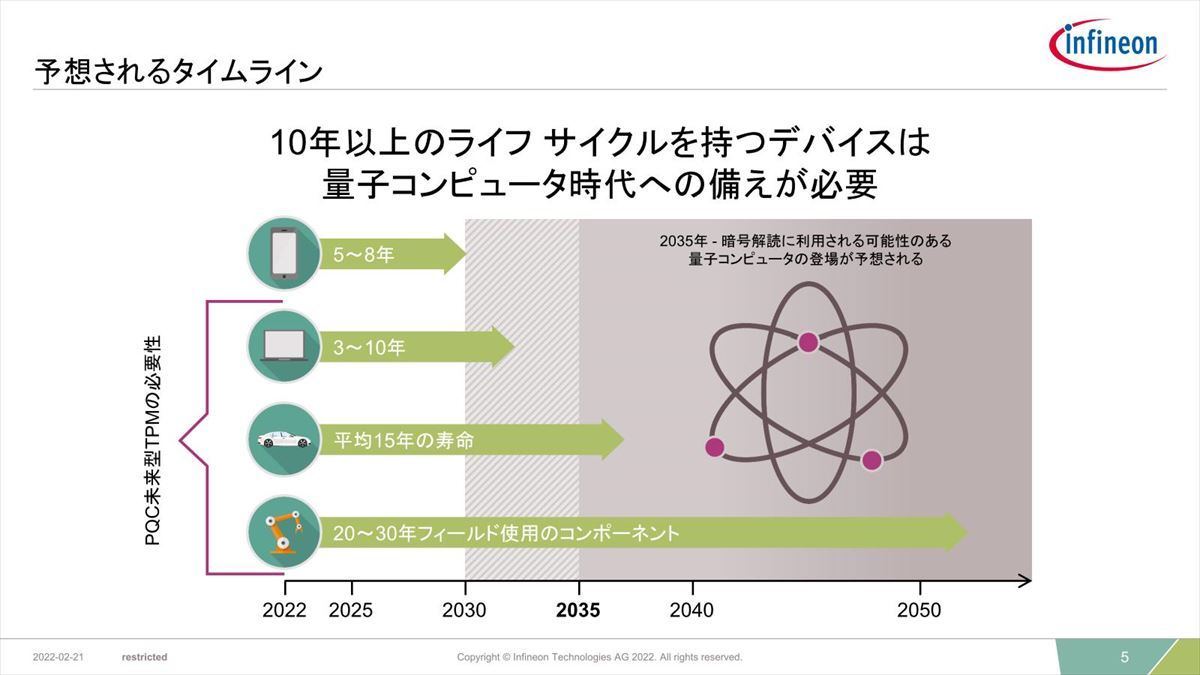

そういう背景から、すでに同社は多くのDiscrete TPM Moduleを出荷中であるが、ここにきて問題になり始めたのが量子コンピュータの存在である。昔で言えば、DESが当初こそ安全と思われていたのに、実際はワークステーション数台で数時間で総当たりで鍵を破れる事が発覚、急遽鍵長を増やしたり、3DES(DESの3重化)を施したりということで有限時間で鍵を破り難くするという対応が行われたりしたが、量子コンピュータの場合はこの総当たり攻撃を簡単に行えてしまうため、現時点で安全な暗号であっても、2030~2035年頃になると最早安全とは言えなくなる、という予測がある(Photo05)。

悪い事に、現在出荷されている機器の中には、この頃もまだ稼働している可能性がある訳で、それを考えると「今は安全」なTPM Moduleも、この先安全という保障は無い事になる。

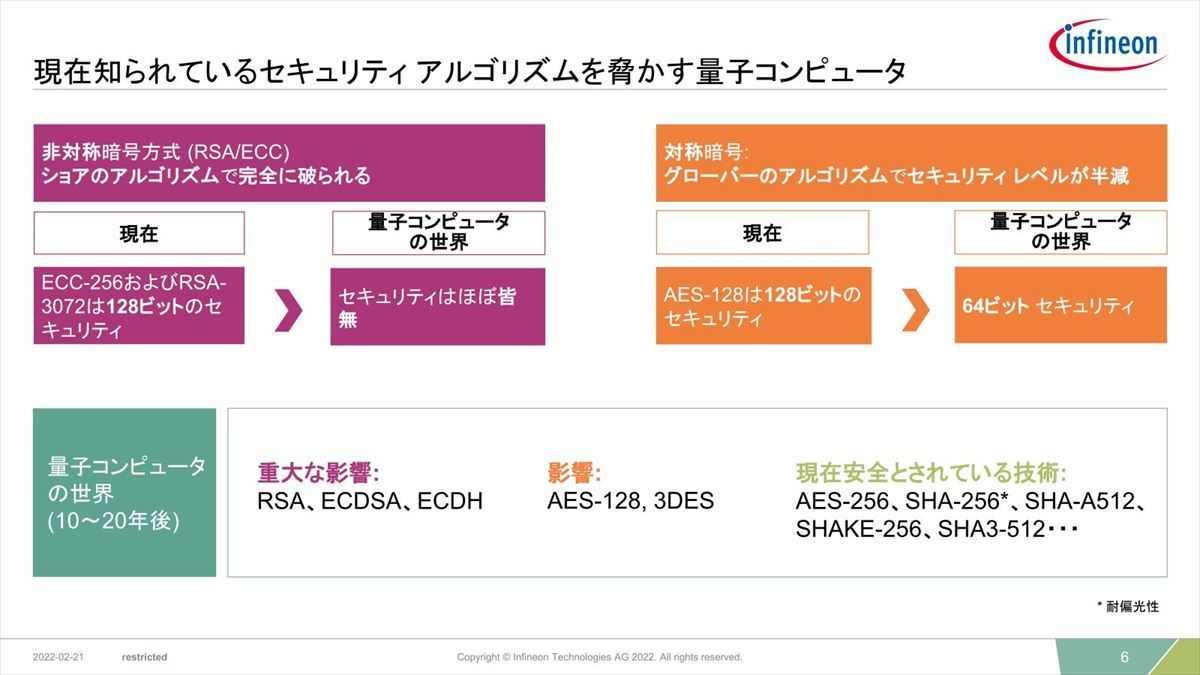

現時点で予測されている暗号形式の強度はこんな感じ(Photo06)。

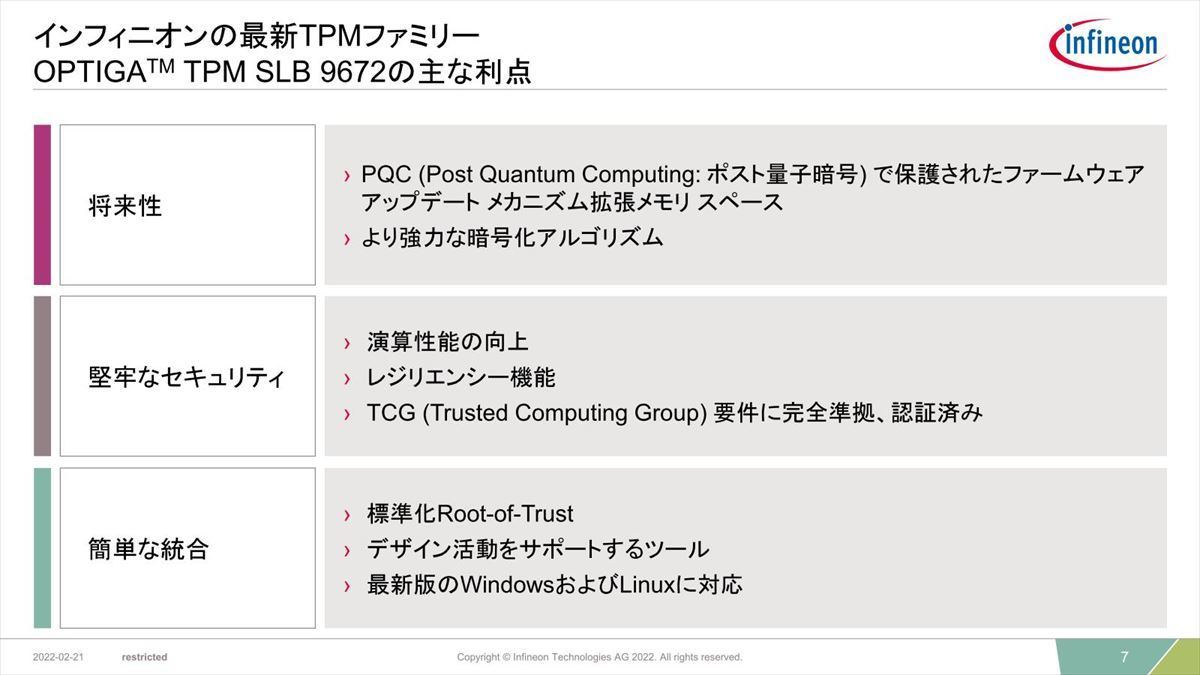

RSAとかECCなどはもうセキュリティの役を成さないし、対象暗号であっても暗号強度が半分になる計算だ。ただもっと根本的に、量子コンピュータを使っても破り難い暗号方式に切り替えるのがむしろ妥当、と考えるべきである。そうした考えを実装したのが今回発表のSLB 9672である(Photo07)。

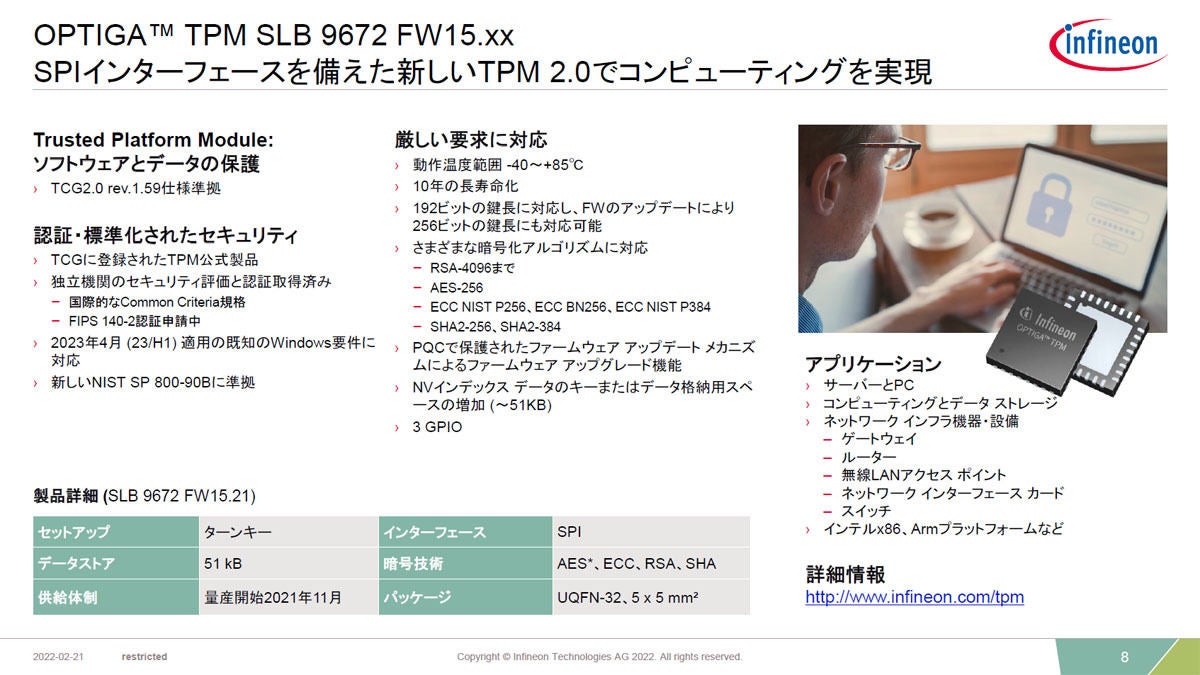

具体的な仕様がこちら(Photo08)。

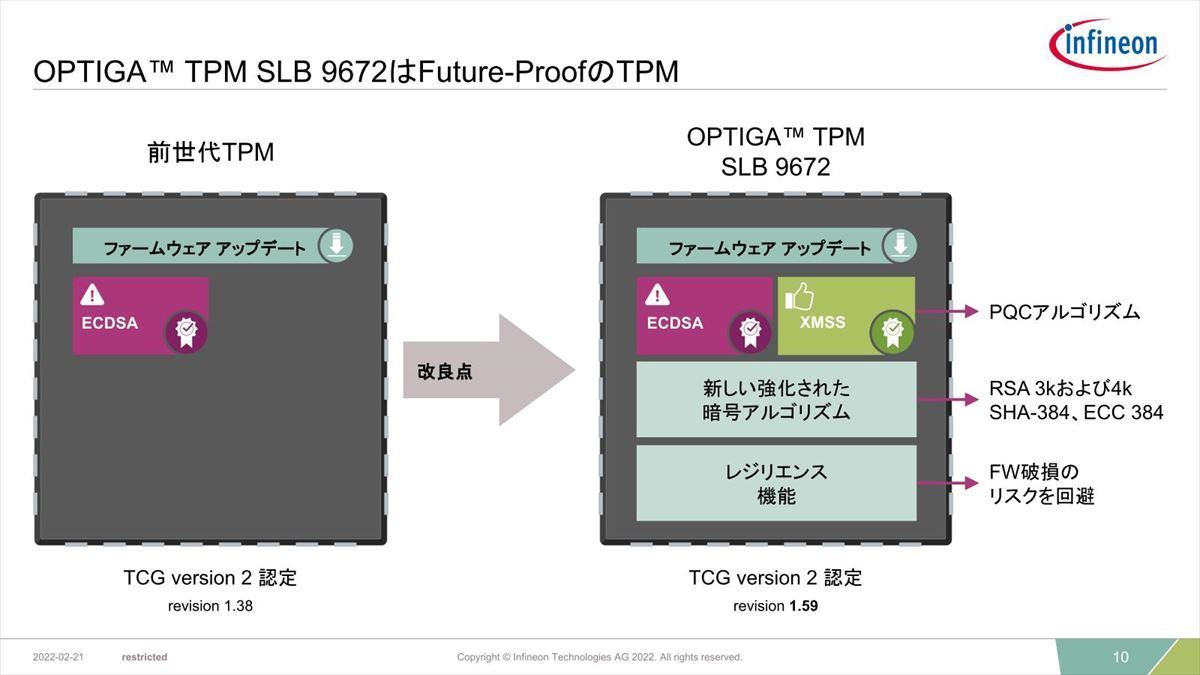

SLB 9672はPCやIoT機器向けの製品である。このマーケットに向けて同社はすでに「SLB 9670」という製品を出荷中で、これの後継となる形だ。ただこのPhoto08だけ見ていると、例えばTCG 2.0の互換がRev 1.59になった(SLB 9670はRev 1.38)といった細かい違いはあるが、一番異なるのは内部のアルゴリズムである(Photo09)。

左側は、Firmwareの署名(改竄されているかどうかの検証)がECDSA(楕円曲線DSA)を用いて行われていた。ECDSAは典型的な非対称暗号方式であるが、先のPhoto06で説明したようにECDSAは量子コンピュータを使うと簡単に破られてしまう。なので、量子コンピュータ時代にはECDSAはもはやFirmwareの改竄防止として役に立たない事になる。SLB 9672は互換性を保つためにECDSAもサポートするが、これに加えて新たにXMSS(eXtended Merkle Signature Scheme)を利用する様に変更されている。XMSSはRFC8391として規定されている署名方式だが、こちらは量子コンピュータを用いても破るのが難しいとされる方法で、冒頭に出て来たPQCの手法の最右翼と扱われている方式である。

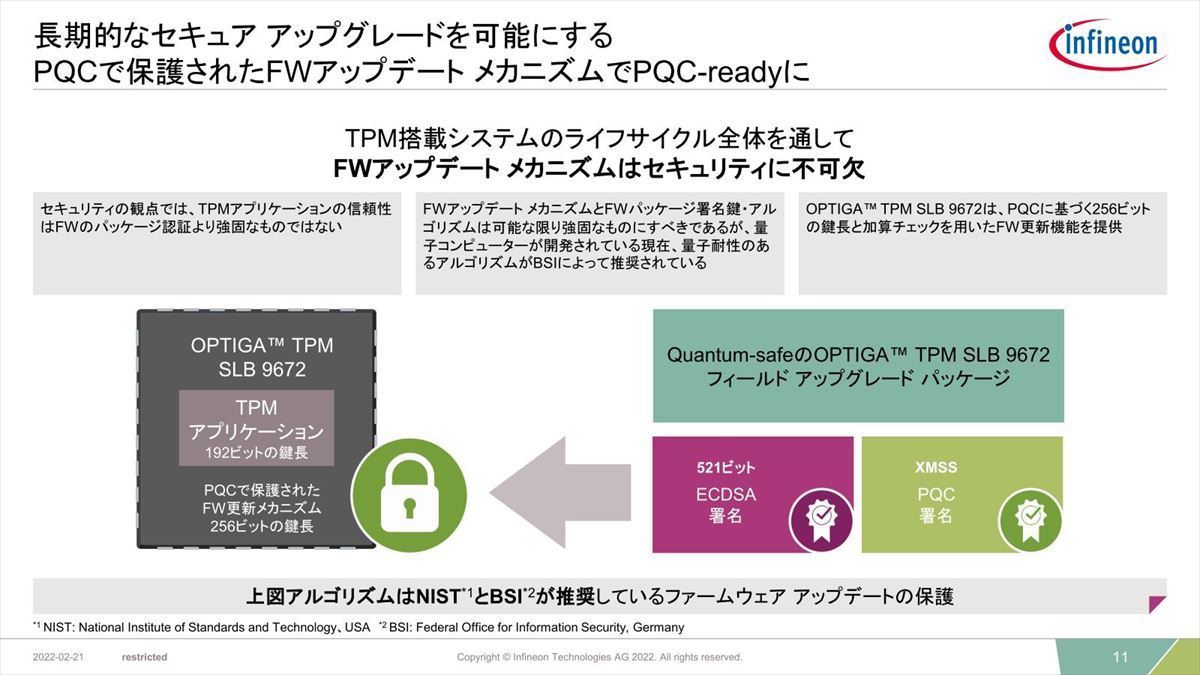

このXMSSを用いたファームウェア保護の方式はNISTやBSIで推奨されており(Photo10)、少なくとも現時点では量子コンピュータによる攻撃に対して一番強い方式ということになる。ちなみにこの保護はあくまでもファームウェアの署名、つまり改竄されていない事の担保でしかないのだが、ここが崩れるとすべてが信用できなくなるわけで、だからこそこれが重要視される訳だ。

-

Photo10:NISTの場合、NIST SP 800-208として、XMSSを利用したファームウェア署名の方法を推奨している

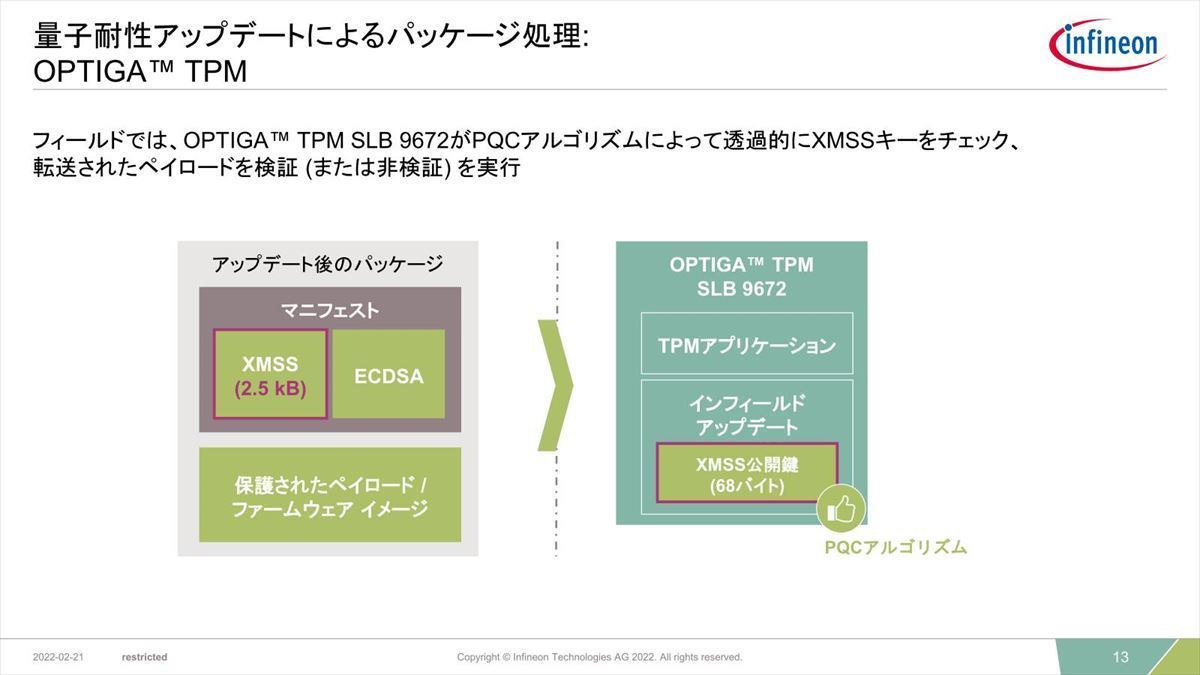

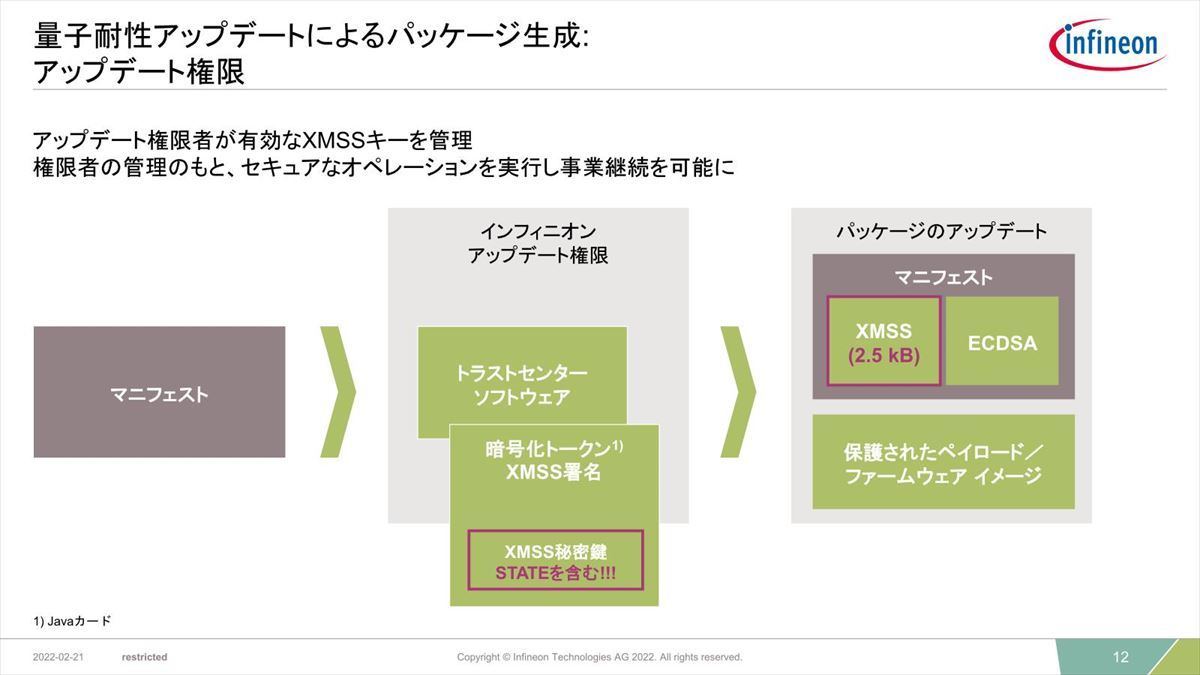

またTPMの場合、出荷後にFirmware Updateが必要になるケースもあるが、こうした場合にもXMSSを使う事でUpdate対象のFirmwareに署名を行うことで、正しいFirmwareがロードされていることが担保できるとされる(Photo11,12)。

-

Photo11:ちなみにこれを、例えばWindows Updateの様にOSが動いている状況で行うのは無理だそうで、やるとするとPCで言うならUEFI BIOSが稼働している状況でのUpdateになるそうだ

ちなみに同社は他に産業向けのSLMシリーズや車載向けのSLIシリーズのTPMも提供しているが、PQC対応はまず民生向けのSLB 9672が最初で、今後産業向けや車載向けにも展開してゆきたい(が、現時点で具体的な日付は未定)という事であった。このSLB 9672、昨年から量産を開始しており、すでに特定顧客向けの出荷は完了しているが、ここにきて広く一般の顧客にも提供できる準備が整ったので今回発表した、との事であった。