昨年明らかになったSolarWindsのサプライチェーンの攻撃は、同社のプラットフォームにバックドアを仕掛けて実行されたもので、世界中の企業のサイバーセキュリティが不十分であることを浮き彫りにしました。信頼関係のあるサードパーティサプライヤーが1回攻撃されたことから、悪意のあるコードが無関係な別のインフラストラクチャにも直接持ち込まれたという事例でした。

SolarWindsに対する攻撃には、ロシアのハッキンググループであるNobeliumが関与していると言われています。最近のサイバー攻撃は、脆弱性やセキュリティ上の欠陥を悪用するものではなく、システムで認証を得るアカウント情報や特権IDを取得するために、パスワードスプレー攻撃やフィッシングなどを仕掛けていると、専門家は分析しています。

身近なところでは、日本の政府機関に対する最近の攻撃が SolarWindsに対する攻撃と似た特徴を持っていると言われていますが、サプライチェーンにおける第三者を介した侵害は、攻撃の構造をさらに複雑にします。セキュリティ侵害やリスクインシデントは世界の別の場所で発生していても、サードパーティサプライヤーの行動が企業に影響を与えます。

デジタルトランスフォーメーションを推進している日本の企業は、外注先への依存度が高くなり、新たな脅威にさらされています。また、サプライチェーンのセキュリティが全体的なサイバーセキュリティ対策に含まれていない場合、そのどこかから侵入される危険性があります。

それでは、CISO(Chief Information Security Officer)は SolarWinds の事件から教訓を得て、サプライチェーンのインフラストラクチャのセキュリティと管理をどのように変えることができるのでしょうか。以下、4つの側面から考えてみます。

継続的な可視化

企業のインフラストラクチャには、サプライヤーが提供する相互接続ネットワーク、メインシステム、サブシステムが含まれているので、サプライヤーのインフラストラクチャと密接に絡み合っています。そのため、サプライヤーへの攻撃が企業にどのような影響を与えるかを理解することは、サイバーセキュリティを維持する上で重要になります。

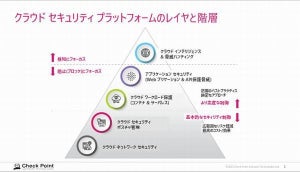

このような理解を得るためのソリューションは、サプライチェーン全体に関する継続的モニタリングと脅威インテリジェンス、そしてリスクベースの脆弱性管理です。

インベントリ管理

企業のサプライチェーンが多数のベンダーによって構成されている場合、各々のベンダーが健全なサイバーセキュリティ対策を維持しているかどうかを把握することは、脅威の状況を把握する上で重要です。次に CISO が問うべき基本的な質問を紹介します。

・ベンダーが提供するコードやサービスに、マルウェアを持ち込む可能性のあるセキュリティ違反が発生したことがありますか。ベンダーは、厳格なロールベースのアクセス制御モデルを採用し、コードリポジトリやテクノロジースタックに関する職務を分離していますか。

・サプライチェーンのベンダーは、ロールベースのアクセス制御設定を実施するために自動化を展開していますか。

・ベンダーは、トークンや認証情報の使用状況を常に確認していますか。

・ベンダーは、ベンダー自身が使用しているサードパーティのコードに悪意のあるコンテンツが含まれていないことを確認する対策を講じていますか。

・最も重要な点として、ベンダーのソフトウェア開発ライフサイクル (SDLC) に対する、第三者によるセキュリティレビューが直近で実施されたのはいつですか。

ゼロトラストモデル

信頼関係のあるベンダーが発行したアップデートでも、偽装される可能性があります。これは念頭に置かなければならない不安要素です。しかし、SolarWindsの事件でも、攻撃はソフトウェア開発段階の奥深くで仕掛けられ、コードは顧客から信頼されている有効な証明書で署名されていました。

リスク管理の視点からは、ゼロトラストのアプローチが重要です。企業環境内のシステムは、どれも一夜にして不正アクセスを受ける可能性があると仮定することが、サプライチェーンのセキュリティ確保に最も重要なポイントです。

正確な資産インベントリを含むベースラインに基づいて、ビジネスプロセス、トラフィックフロー、依存関係のマッピングを理解することは、どこに信頼関係が存在するか、どこにゼロトラストモデルを実装すべきかを確立するために不可欠です。

機密データにアクセスできるアカウントを最小限に抑える

防御を突破した後、サイバー攻撃者は、まずラテラルムーブメントにより環境内を探索して特権アカウントを探します。これは、特権アカウントが機密情報にアクセスできるからです。特権アクセスのある役割が多いほど、アタックサーフェスが大きくなるため、最少数に抑える必要があります。

特権アカウントへのアクセス権を持つ人を特定し、企業内の各役割に応じた適切なレベルの権限を監査することが重要です。アイデンティティ管理を実施してすべての内部データを暗号化すれば、サイバー攻撃者がサプライチェーン攻撃の侵入に使うバックドアを仕掛けることが困難になります。

当社とForrester社が今年の4月に実施したグローバルの調査では、「これから2年間、ソフトウェアサプライチェーンの拡大に継続して注力していく」と回答した日本企業は、およそ55%でした。ところがサードパーティベンダーがサイバー攻撃を受けると、すべての関連企業にサイバーリスク、運用リスク、コンプライアンスリスク、評判悪化のリスクが生じることは間違いありません。

また、サードパーティベンダーが攻撃を受けると、短期的および長期的な影響を各所に及ぼし、解決に数カ月、時には数年かかることもあり、結果的に経済的な損失につながることもあります。SolarWindsの事件は、日本の企業が新たな危機感を持ってベンダーのセキュリティを優先することがいかに重要であるかを痛いほど示す例です。