Bleeping Computerは12月2日、「Emotet now spreads via fake Adobe Windows App Installer packages」において、一度は影響力を失ったトロイの木馬型マルウェア「Emotet」が、息を吹き返して拡散されていると伝えた。新たなマルウェアキャンペーンは、Windows向けのPDF閲覧用ソフトウェアを装って悪意のあるアプリインストーラーを実行させるというもので、メールのリプライチェーン攻撃を併用して拡散している点が特徴として挙げられている。

Emotetは2014年に登場し2020年にかけて世界中で猛威を奮い続けたマルウェアである。対象のPCに侵入した後で、情報スティーラーやトロイの木馬、ランサムウェアなどといった他のマルウェアをインストールして被害を与えることが知られている。そればかりか、自己増殖によって同じネットワークにある他のPCにも感染を拡げ被害を拡大させる。

Emotetは2021年初頭に米国およびEU各国が共同で取り組んだテイクダウンオペレーションによって無力化されており、それ以降目立った被害は報告されていなかった。しかし最近になって、Emotetの後継としてTrickBotと呼ばれるマルウェアが登場し、これによってEmotetが利用できるボットネットのインフラストラクチャが再構築されたと見られている。

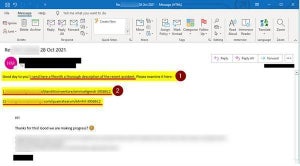

Bleeping Computerによると、今回のキャンペーンでは電子メールの返信に見せかけてフィッシングメールを送信する「リプライチェーン攻撃」と呼ばれる攻撃手法で、被害者を悪意のあるサイトに誘導することが確認されているという。リプライチェーン攻撃は、メールサーバの脆弱性などを悪用して正規のメールスレッドに紛れ込ませる形で偽の返信メールを送信するため、受け取ったユーザーが偽のリンク先であることに気付きにくいという特徴がある。

メールには添付ファイルと誤認させるリンクが記載されており、リンクをクリックすると偽のGoogleドライブページに誘導されて、PDFドキュメントをプレビューするように求められるという。そして、PDFプレビューのボタンをクリックすると、PDF閲覧ソフトウェアのフリをした悪意のあるAppInstallerが起動し、インストールを実行するとマルウェアに感染してしまう。

先日報じられたIKEAがサイバー攻撃を受けているという事件も、Microsoft Exchange Serverの脆弱性を悪用したリプライチェーン攻撃であり、Emotetや同様のマルウェアであるQbotへの感染を狙ったものとされている。

Emotetのキャンペーンはランサムウェア攻撃をはじめとするサイバー攻撃の前段階として行われるため、放置すれば甚大な被害につながる危険性がある。組織のシステム管理者やセキュリティ担当者は、マルウェアの動向に常に目を光らせ、被害に遭わないようにするための防止策を講じる必要がある。