カスペルスキーは5月22日、医療向けのIoT機器で知られるHospira製の薬剤注入ポンプに脆弱性が見つかった問題を解説した。

脆弱性は、攻撃者が悪用してHospiraの薬剤注入ポンプをリモート操作できるというもの。攻撃者は、ポンプのアクセス権の取得に成功した場合、遠隔操作によってポンプの機能を完全にストップすることも可能となる。

今回の問題は、セキュリティリサーチャーのジェレミー・リチャーズ氏が公開した。リチャーズ氏は、薬剤注入ポンプを分析した上で「これまで見てきたIP対応デバイスの中で最も安全性が低い」と危険性を指摘した。

また、アクセス権を取得した攻撃者は、デバイスのソフトウェアのアップデートやコマンドの実行、薬瓶に印刷されたバーコード(投薬量などの重要な情報を含む)と連動する薬剤ライブラリの操作などもできる。

ビリー・リオス氏も薬剤注入機器の脆弱性を発見した一人だ。リオス氏は、Hospiraの機器がネットワークを暗号化するWPA(Wi-Fi Protected Access)キーを平文で保存しているが問題であると指摘している。万一WPAキーが他者に盗まれた場合、同じネットワーク内の機器が攻撃される恐れがある。

また、病院で機器を廃棄したり売却したりする前にネットワークキーの消去を忘れることも危険だという。ネットワークキーは残ったままになっており、キーを盗むことができるという。さらに、自動ハッキングツールを使用することで、Hospiraの機器のイーサネットポートを介して、ローカルからの攻撃される恐れもあるという。

Hospiraは、今回の問題に対して「サイバーセキュリティの脆弱性に対処するべく、予防的なアプローチを取っています」とコメントし、機器を導入している病院へ対処方法を伝えたことも公表した。しかし、実際に脆弱性を対処したかは明かされていない。

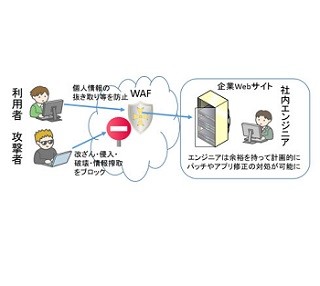

そもそも、Hpspiraは脆弱性の危険性を軽視していると考えられる。Hpspiraの声明では「脆弱性を悪用するには、堅牢なファイアウォールなど、何層にも及ぶ病院情報システムのネットワークセキュリティに侵入する必要があります。これらのネットワークセキュリティ対策は、改ざんに対する防御の第一線であり、最強の防衛線でもあります。また、ポンプとソフトウェアによって、セキュリティの層がさらに追加されます」と、攻撃者による脆弱性の悪用が困難であると主張している。