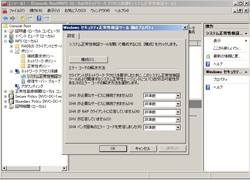

ネットワークポリシーサーバでは、Windowsセキュリティ正常性検証ツール(System Health Validators: SHV)を使って、クライアントのシステム健全性エージェント(System Health Agent:SHA)からの情報を検証する。

検証する対象は、SHAであるセキュリティセンター(Vistaセキュリティセンター)でチェックされる以下の項目と、重要なセキュリティ更新のインストール状況のチェックが可能になる。

- Windowsファイアウォールの設定

- 自動更新の状態

- アンチウィルス

- アンチスパイウェア

また、任意のパッケージのインストール有無の確認やアンチウィルスベンダなど、サードパーティが提供するモジュールにも対応が可能となっている。

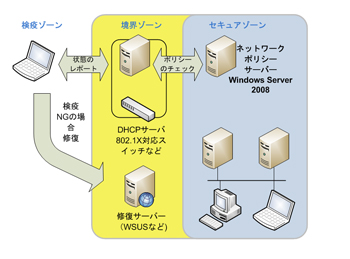

検疫の結果、セキュリティ上の問題がないと診断された場合はネットワークの接続制限をはずし、検疫でNGとなった場合はネットワークの接続制限を行う。たとえば、重要なセキュリティ更新がインストールされていなければWSUSサーバへ誘導したり、ファイアウォールなどのセキュリティ設定を有効にすることを促すメッセージをクライアントに表示したりする。

また、NAPに対応しないクライアントの場合のネットワーク接続制限の設定も可能(救済策として制限しないことも可能)となっている。

検疫時のネットワーク制限を課す方法を「実施オプション」と呼ぶ。実施オプションには、

- DHCP

- IPSec

- 802.1X

- VPN

の4つがある。

おそらく最もポピュラーと思われるDHCPによる制限の方法は、検疫にパスした場合は完全なIPアドレスをリースし、検疫にパスしなかった場合は制限を施したIPアドレスをリースする。この限定IPアドレスは、通常と異なるDNSサフィックス、サブネットマスクの制限(255.255.255.255)、デフォルトゲートウェイの指定なしとして、他のサーバへのアクセスをできなくするといったものだ。修復サーバへのアクセス経路は、DHCP側のスコープオプションを使ってスタティックルートの設定を行うことで指定する。ただしこの方法だと、デフォルトゲートウェイの推定が可能となるのが問題点となる。

この仕組みから見ると、NAPはあくまでポリシーの適用し忘れとかWindows Updateが不完全な場合の確認といった目的には適するが、悪意あるアクセスに対しては抜け道がないわけではない点に注意が必要だ。

NAPに対応するOSは、Windows Server 2008、Windows Vistaが標準で対応しており、Windows XP SP2、Windows Server 2003はNAPクライアントモジュールを提供予定となっている。