JPCERTコーディネーションセンター(Japan Computer Emergency Response Team Coordination Center:JPCERT/CC)は10月19日、2021年7〜9月期のインターネット定点観測レポートを公開した。

このレポートは、インターネット上に複数の観測用センサーを分散して配置し、不特定多数の対象に向けて発信されるパケットを継続的に収集した上で、その分析結果をまとめたもの。脆弱性情報やマルウェアなどの情報を比較することで、サイバー攻撃活動やその準備活動を把握するのに役立てることができる。

レポートによると、この3カ月間に国内で観測されたパケットの宛先ポート番号のトップ5は以下のようになったという。

| 順位 | 宛先ポート番号 | 前四半期の順位 |

|---|---|---|

| 1 | 23/TCP(telnet) | 2 |

| 2 | 6379/TCP(redis) | 5 |

| 3 | 22/TCP(ssh) | 4 |

| 4 | 445/TCP(microsoft-ds) | 1 |

| 5 | 80/TCP(http) | 7 |

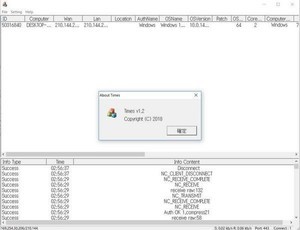

このトップ5のパケット観測数の推移は次のグラフで示されている。

注目すべき点としては、6379/TCP宛のパケットが徐々に増加しており、前四半期の7位から2位まで浮上してきたことが挙げられている。6379/TCPは、一般的にインメモリデータベースシステム「Redis」の待ち受けポートとして使用されるポートである。パケットの送信元の80%以上が中国だったという。

JPCERT/CCでは、これら6379/TCP宛パケットの送信元の一部が、認証突破や情報の窃取、外部からのファイルの取得、OSに対する操作などを試みる不審なリクエストを送信していたことも確認しているとのこと。ただし、送信元の大部分が中国からであり、日本国内からの送信が限定されているため、何らかのマルウェア感染によってパケットが増加したとは考えにくいという見解が示されている。したがって、6379/TCP宛パケットが増加している要因は、攻撃者が直接インフラを用意しているか、または侵入を受けたサーバを踏み台にして攻撃を実施しているケースに絞られるとのことだ。

いずれにしても、Redisサーバを運用している管理者は、適切なアクセス制限や認証の設定などが行われているを確認することや、運用の一貫としてアクセスログを定期的にチェックするなどの対策を徹底することが推奨されている。