万が一のために事前準備を

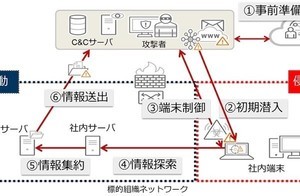

本連載でこれまで紹介してきたように、今日のサイバー攻撃の手口は極めて高度化・巧妙化しており、かつ大企業だけでなく中小企業を狙った攻撃も多発しています。そのため「中小企業はこれさえやっておけば必ずサイバー攻撃を撃退できる」という万能の対策は、今のところ残念ながら存在しません。

そこでサイバー攻撃を防ぐための対策を講じるとともに、万が一マルウェアの感染やネットワークへの侵入を許してしまったケースを想定し、それに適切に対処できるよう準備を整えておくことが大切です。それによっていざ侵入や感染が発生したとしても、被害を最小限に食い止めることができます。

特にセキュリティ対策に多くの人員を割くことができない中小企業こそ、この事前準備に力を入れておくべきでしょう。いざマルウェア感染や情報漏えいなどが社内で発覚すると、セキュリティ担当者は事象そのものの調査や対応はもちろんのこと、実際にはそれ以外にも実に多くの作業に忙殺されることになります。

上司や経営陣からは早急な原因や事象の特定、報告を求められ、一方現場のユーザーからは業務が滞ることへの苦情や迅速なシステムや端末復旧の要求がどんどん上がってきます。これらに一つひとつ対応し、上層部に報告するための資料や報告書をまとめながら、同時並行で事象の原因特定や端末の隔離、システムの仮復旧などの作業も行わなくてはなりません。

担当者としては調査や報告の作業に専念したいところですが、最近では不満を募らせた現場の従業員がSNSやインターネット掲示板などに内部事情を書き込むケースもあり、対応の遅れが深刻な情報漏えいや信用失墜につながることも考えられます。そのため現場の不満や不安をケアしつつ、なるべく迅速にシステムを復旧させなければなりません。

これだけ多くのことをいっぺんにやらなければならないのですから、もし何の事前準備もなければ担当者は何からどう手を付けていいか分からなくなり、パニック状態に陥ってしまいます。

ましてや、もともとセキュリティ担当者が社内にいないか、もしくはいたとしても人数が極めて少ない中小企業においては、なおさら事前準備が大切になってきます。たとえ緊急事態に直面しても冷静に対応できるようにするためには、緊急事態を想定した対応マニュアルをきちんと整備しておき、いざというときも「この内容と手順に沿って行動すれば大丈夫だ」という備えを講じておくことが重要です。

いざというときに必要な情報を普段から整理

では具体的にどのような準備をしておけばいいのでしょうか。以下に主だった取り組みを幾つか挙げてみました。

連絡先を決めておく

マルウェア感染などが発覚した際に報告すべき窓口や担当者をきちんと決めておき、その連絡先を組織内に周知しておくことが大事です。また報告を受けた担当者が、その内容をさらに上層部や経営陣に対して報告する際のフローもきちんと定義しておく必要があります。さらに言えば社内だけでなく、システムや機器の運用を依頼している外部ベンダーの連絡先もきちんと把握しておくことが実際に対処を行う際に重要です。

なおサイバー攻撃は週末や長期休暇の前など、攻撃を受けた側が対応しにくい時期を狙って攻撃を仕掛けてくることがあります。従って土日や夜間、休日でも報告を受け付けられる体制をきちんと整えておくべきでしょう。

端末の状況を把握しておく

本連載の第3回でも解説しましたが、攻撃者はIT部門が把握してないような脆弱な端末を狙って攻撃を仕掛けてきます。従ってそうした端末をなくすために、普段から組織内に存在する端末を漏れなく把握しておくことが大切です。

その際に、端末が利用されている場所まで把握しておけば、いざという時の調査がスムーズに進みます。最近ではテレワークのために会社の端末を従業員の自宅で利用するケースも増えていますが、所在が不明な端末はインシデントの対処が遅れる原因にもなるため、事前に把握しておくことでそのようなことを防ぐことができます。

アカウントをきちんと管理する

組織の中で不要になったにもかかわらず削除されず残っているアカウントは、攻撃者によって悪用される危険性があります。具体的には退職者のアカウントや、特定の作業やイベントのために一時的に高い権限を付与して作成したアカウントなどは、不要になった時点ですぐ削除されるべきですが、それが行われずに放置されていると攻撃者に悪用されるリスクがあります。

またサーバーの管理作業のために権限の高いアカウントを複数人で共用しているような場合も、いったん攻撃者にアカウントが乗っ取られてしまうと一気に被害が広範に及ぶ可能性があります。従ってこうしたアカウントは普段から利用する範囲や期間を限定するとともに、基本的には使い回しは避けるべきでしょう。

ネットワーク構成図を常に最新に保つ

サイバー攻撃を受けた際、その侵入経路や被害範囲を特定するためにはネットワーク構成図が不可欠です。しかしネットワークを最初に構築した際に作成した構成図がその後一切更新されておらず、現状の構成や機器配置がまったく反映されていないことがよくあります。そのような構成図に記載されていない機器が原因となりインシデントが発生することもよくありますし、問題の影響範囲を正確に把握できません。

また、ネットワーク機器の数や種類、設置場所が把握できないと、ネットワーク遮断によりベンダーのリモートメンテナンスが受けられず、直接現地に赴いて調査に当たろうにもどこに何があるかを探すのに時間を要することになってしまいます。従って、常にネットワーク構成図が現状を正確に反映しているよう、構成に変更を加えるたびに適宜内容をアップデートする必要があります。

ログの保管場所や取得方法を把握しておく

サイバー攻撃の経路や感染源、影響範囲などを調査するためには、端末やネットワーク機器のログが不可欠です。従っていざというときになってログの有無やその取得方法に迷わないよう、日ごろからログの保管場所やその取得方法を把握しておくことが大切です。もし端末や機器の運用管理を外部ベンダーに委託している場合は、ベンダーにログ取得を依頼できるのか、あるいはリモート作業でのログ取得が可能かどうかといった点もあらかじめ確認しておきましょう。

実際にインシデントが発生した際の行動手順を定めておく

上記のように、平時から情報を取得・整理しておくよう心掛けるとともに、いざセキュリティ事故が発生した際にとるべき行動を手順化・ルール化しておくことも大事です。有事に従うべき手順が明確になっていれば、万が一侵入や感染、情報漏えいが発覚してもパニックに陥ることなく、決められた手順に粛々と従って対応できるようになります。

具体的には、先に述べたように報告先・連絡先を決めておくとともに、感染や漏えいに直面した際にその場で何を確認し、どんな行動をとるべきかをあらかじめ手順として定めておきます。またその際に「やるべきこと」「やってはいけないこと」もあわせて明示しておくといいでしょう。

例えば「感染が発覚した際に端末をすぐシャットダウンするべきなのか、あるいは指示があるまでそのまま状態を維持した方がいいのか」といったように、現場の従業員が得てして判断に迷うようなケースについては、取るべき行動指針を明確に示しておいた方がいいでしょう。

またこうした手順やルールは「一度決めたら終わり」というわけにはいきません。組織やシステムの姿は刻一刻と変わっていきますし、昨年来のコロナ禍とそれに伴うテレワークの急速な普及などに見られるように、社会情勢も大きく変化します。こうした環境変化にセキュリティ対策も柔軟に追随していく必要がありますから、組織で定めた対応の指針や内容、具体的な手順も定期的に見直すことが大事です。

加えて、単に指針や手順を定めてドキュメント化するだけでは「絵に描いた餅」に終わる可能性もあります。その内容を組織内に周知徹底するとともに、繰り返し注意喚起を行い、単に頭で理解するだけでなく実際にセキュリティ事故が発生したことを想定した訓練を実施することも重要です。実際にやってみると、大抵の場合は机上の検討では見付からなかったさまざまな抜け・漏れが発覚するものです。

ここまで、中小企業がセキュリティ事故の発生に備える上での主要なポイントを幾つか挙げてきましたが、さらに詳しく知りたい方はIPA(独立行政法人情報処理推進機構)が公開している「中小企業の情報セキュリティ対策ガイドライン」を参照されることをお勧めします。中小企業の経営者がセキュリティ対策について認識しておくべき指針から、実際に現場で実践すべき手順や手法まで、とても分かりやすく解説されています。