IPAはこのほど、マルウェア「Emotet」への感染を狙う攻撃メールについて、「新型コロナウイルス」に関する情報を装う攻撃メールの情報提供があったとして、注意を呼びかけた。

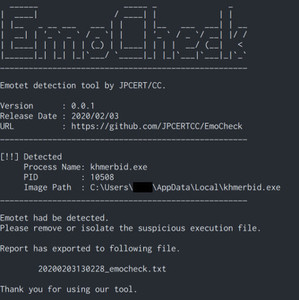

Emotetは昨年9月から活動を再開し、10月には被害が急増したとして、さまざまなセキュリティベンダーが注意を喚起していた。JPCERT/CCによると、Emotet に感染した場合、次のような影響を受けるおそれがあるという。

- 端末やブラウザに保存されたパスワードなどの認証情報が窃取される

- 窃取されたパスワードを悪用されSMBによりネットワーク内に感染が広がる

- メールアカウントとパスワードが窃取される

- メール本文とアドレス帳の情報が窃取される

- 窃取されたメールアカウントや本文などが悪用され、Emotetの感染を広げるメールが送信される

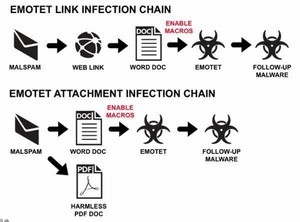

IPAは、Emotetについて、攻撃メールの受信者が過去にメールのやり取りをしたことのある、実在の相手の氏名、メールアドレス、メールの内容等の一部が攻撃メールに流用され、「正規のメールへの返信を装う」内容となっている場合や、業務上開封してしまいそうな巧妙な文面となっている場合があり、注意が必要と指摘していた。

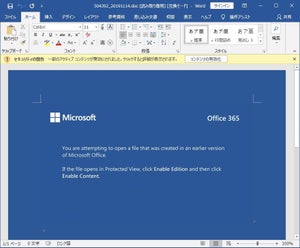

IPAによると、「新型コロナウイルス」に関する情報を装う攻撃メールの内容は、一見して不審と判断できるほどの不自然な点は少ないという。添付されていたファイルは、これまで発見されている攻撃メールと同等の悪意のあるマクロが仕込まれたWord文書ファイルだったという。

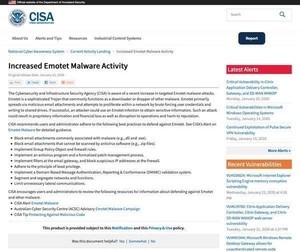

JPCERT/CCは、Emotetへの感染を予防し、感染の被害を最小化するため、以下のような対応を実施することを推奨している。

- 組織内への注意喚起の実施

- Word マクロの自動実行の無効化

- メールセキュリティ製品の導入によるマルウェア付きメールの検知

- メールの監査ログの有効化

- 定期的にOSへパッチを適用(SMBの脆弱性をついた感染拡大に対する対策)

- 定期的なオフラインバックアップの取得(標的型ランサムウエア攻撃に対する対策)