NICT(国立研究開発法人情報通信研究機構/National Institute of Information and Communications Technology)は、2018年のサーバー攻撃関連通信の観測分析「NICTER観測レポート2018」を2月6日に公開している。

レポートは、NICTサイバーセキュリティ研究所が2005年から行う大規模サイバー攻撃観測網(NICTERダークネット観測網)を用いて、サイバー攻撃関連のパケットを分析、年次で発表しているものだ。2018年1月1日から12月31日までの約2,121億パケットを観測している。2017年の約1504億パケットから大きく増加しているが、これは主に海外組織からの何らかの調査目的によるスキャンの増加が主な原因と仮定。攻撃傾向分析にはノイズになるこれらのスキャン活動を一定のルール(1つのIPアドレスからのスキャンパケットにおいて、宛先ポート番号のユニーク数が30以上、且つ総パケット数が30万パケット以上)で除外し、パケットを分析している。

その結果、2018年はTelnetに用いられる23/TCPの比率が21.7%と、2017年の38.5%から減少。その一方で、2323/TCP、80/TCP、81/TCP、8080/TCP、5289/TCPなどIoT機器を狙った攻撃活動が増加しており、TelnetやUPnP(Universal Plug and Play)など汎用的なサービスから特定機器のみで動作するサービスや脆弱性を狙った攻撃へのシフトがうかがえると分析している。

また、レポートでは2018年に国内で観測された特徴的なIoT機器の脆弱性を狙った事例のいくつかを例示している。

・MikroTik RouterOS脆弱性を狙った攻撃(8291/TCP、2000/TCP)

・GPONホームルータを狙った攻撃(80/TCP、8080/TCP)

・ネットワークビデオレコーダ脆弱性を狙った攻撃(8181/TCPなど)

・AndroidOS搭載機器を狙った攻撃(5555/TCP)

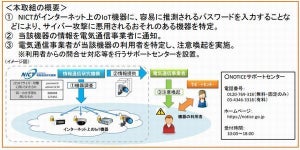

IoT機器の脆弱性が公開されると、その脆弱性を悪用するマルウェア攻撃通信が観測されるというパターンが一般化しており、IoT機器の脆弱性対策は感染の未然防止や被害拡大防止の観点でますます重要になってくると注意を呼びかけている。

また、2018年の総観測パケットの35%にも及ぶ"調査目的"のスキャンが、次なる攻撃対象の機器やサービス、脆弱性を探る活動の痕跡であるならば、何らかの特徴を持つアウトプットで目の当たりにすることになると、引き続き関係機関と情報共有を図りながらインシデント低減に努める旨を記載している。