キヤノンITソリューションズはこのほど、2016年上期(1月-6月)の国内におけるマルウェアの動向に関する説明会を開催した。今回、ESETが提供している早期警告システム「ESET LiveGrid」によって、日本国内で検出したデータを基に行われた解析結果について解説が行われた。

キヤノンITソリューションズ マルウェアラボ推進課 石川堤一氏は、「2016年第2四半期のマルウェアの検知は、前四半期に対し40%増である」としたうえで、「日本を狙った暗号化型ランサムウェアの流行とダウンローダ『Nemucod』の量産化」「日本語文書を駆使したメール攻撃とクライムウェア(情報搾取型マルウェア)」という2つの特徴が見られたと述べた。

暗号化型ランサムウェアの流行とダウンローダ「Nemucod」の量産化

今冬からランサムウェアの被害を伝える報道が増えており、今年上半期のセキュリティ分野のハイライトと言えば、ランサムウェアを思い浮かべる人も多いだろう。

石川氏は、今年2月に暗号化型ランサムウェア「Locky」の感染が国内で急増したが、現在もLockyの継続的な改良が繰り返されており、さまざまな影響をもたらしていると述べた。例えば、Lockyは複数の国の言語で身代金を要求する文書を表示するという報告がなされており、日本語による表示も確認されている。

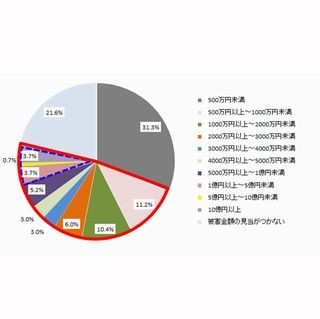

また、Lockyは、感染の多くがダウンローダへの感染との組み合わせによるものという特徴を備える。一連の流れはこうだ。攻撃者が送信したメールに添付されたWordファイルを開くと、マクロ機能に組み込まれたダウンローダが活動を開始。ダウンローダはランサムウェア本体をダウンロードし、自動で実行する。ランサムウェアを実行すると、本格的な活動が始まり、暗号鍵を取得できると、データファイルの暗号化が開始されるといった具合だ。なお、環境によるが、これらの作業は数秒から数十秒で完了するという。

Lockyの攻撃に使われたダウンローダは、大きく分けて「VBAスクリプト」「Javaスクリプト」の2種類の言語で製作されている。2016年1月から7月20日までは、Javaスクリプトで作られたダウンローダが76%を占めている。Javaスクリプトで作られたダウンローダは生産性がよいことから増加傾向にあり、中でも「Nemucod」は連日改良されたものが配信されているとのことだ。

石川氏は、このNemucodに対し、ESET製品で対策を行ったことで検出が増え、効果を発揮したことを紹介した。具体的には、ESETはNemucodのコーディングから特徴や特性を抽出して、ヒューリスティック検出技術に組み入れ、3月31日のウイルス定義配信より、包括的な危険性のあるJavaスクリプトが添付されたメールを検出させるため、「S/Danger.ScriptAttachment」を検出名とした入口対策を行っている。

その結果、日本で約2件に1件は、メール受信時の検知であるとともに、このメールの添付を駆除することでメールに対する無害化、ランサムウェア本体のダウンロードおよび発症を防ぐことができたという。

石川氏は、Locky以外のランサムウェアの動向についても説明した。実のところ、プロジェクトが終了宣言した「TeslaCrypt」以外のランサムウェアは終息していないという。例えば、4月になってから「CryptProjectXXX」や「Cerber」といった新種のランサムウェアが登場しているほか、その他のランサムウェアも検出されている。