ネットワークは情報漏れの原因に

パーソナルコンピュータが完全にスタンドアロンで動いていて、コンピュータ同士のデータのやりとりにはフロッピーディスクのような外部記憶媒体を使うしかなかった、という時代であれば、「ネットワークからの情報漏れ」を気にする必要はなかった。

もっとも、外部記憶媒体を使ってデータをやりとりするとなると、当事者となるコンピュータに加えて搬送用の外部記憶媒体にもデータが置かれることになるから、その外部記憶媒体の紛失あるいは盗難が情報漏れにつながる可能性があるが。

しかし当節では、現実問題としてネットワークにまったくつながっていないコンピュータは考えにくい。物理的には実現可能だが、運用が面倒になりすぎるので現実的ではない。必ず、何らかの形でネットワークにつながるものだと考えてかかった上で、対策を講じる必要がある。

そのネットワークには、プライベート・ネットワークとパブリック・ネットワークがある。プライベート・ネットワークとは要するに、家庭内あるいは組織内で使われているネットワーク、LAN(Local Area Network)やWAN(Wide Area Network)のことである。対するパブリック・ネットワークとは公道みたいなもので、不特定多数のユーザーが共用しているネットワークのことをいう。

実は、このほかにもある。専用線をはじめとする拠点間接続サービスがそれだ。御存じの通り、専用線といっても物理的に占有しているケーブルがあるわけではなくて、通信事業者が構築している通信網を複数のユーザーが共用している。ただし、それぞれのトラフィックが混信しない仕掛けになっているから、見た目の上では占有しているように見えるわけだ。

こうしたネットワーク形態の違いは、情報保全対策にも関わってくる。

プライベート・ネットワークの場合、それが設置されている場所に物理的に入り込んで「仕掛け」をしない限り、ネットワークを行き来する情報を盗み出すことはできない。その「仕掛け」をする手段の1つが、前回に述べたサプライチェーンであったり、標的型攻撃で行われるマルウェアの送り込みであったりする。

その辺の事情は、通信事業者が提供する拠点間接続のサービスも同様である。少なくとも、誰がネットワークを利用しているかはわかっているし、個々のユーザーを論理的に分離する手段はあるわけだから、パブリック・ネットワークほど物騒ではない。そこに食い込もうとすれば、これまた物理的な「仕掛け」が要る。

ただし裏を返せば、通信事業者が設置するネットワークの機材について、高い安全性が求められるということでもある。

なお、無線LANは事情が異なる。筆者がいつもいうように、電波に戸を立てることはできない。だから、たとえLANであっても、アクセスポイントや端末が発した電波は建物や敷地の外まで飛んで行ってしまう。それを傍受したり、外部から入り込んだりする可能性は否定できない。

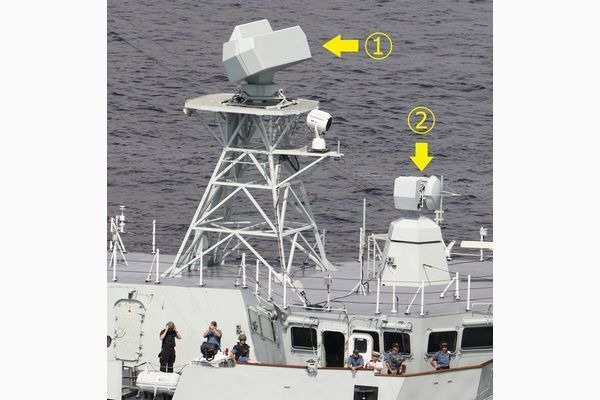

近年、スマートフォンやタブレットの軍事利用が拡大しているが、これらのデバイスは有線LANを備えておらず、無線LANまたは移動体通信しか使えない。すると、戸を立てられない電波を出しまくることになるので、その無線通信の安全性には注意を払う必要がある。スマートフォンやタブレットを使うために、戦地や指揮所にアクセスポイントを設置するための機材も出てきているが、当然、安全性のための配慮はなされているであろう。

他人が設置したネットワークを信用できる?

パブリック・ネットワークのほうが、プライベート・ネットワークと比べて危ないのはいうまでもない。何のためにWebサイトの多くがhttpからhttpsに移行したのかを考えてみればよい。

そういう見地から考えると、フリーWi-Fiは物騒な存在になり得る。「同じネットワークを不特定多数が利用している」だけでなく「アクセスポイントを誰が設置しているのか」「アクセスポイントを初めとする機器はどこ製なのか」「その機器はどこまで信頼できるのか」など、不安要素はいくつもあるからだ。

そうなると、どこの誰が設置したのか分からないフリーWi-Fiを迂闊に利用することの危険性は理解しやすい。トラフィック全体、あるいはユーザー認証に関わる情報を暗号化することで、多少はマシになるものの、それで安心できるものなのだろうか。

といった事情から、筆者は海外に行く時、通信料無制限のモバイル・ルータをレンタルして行き、フリーWi-Fiがある場所でもモバイル・ルータを使用するのが通例になってきている。コスト面では不利だが、安心感のほうが大事である。少なくとも、モバイル・ルータを使えば自分の端末機器は通信事業者のネットワークと直結される。例外は飛行機の中ぐらいだが、これはネットワークの素性が知れている。

政府機関をはじめ、機微情報を扱う機会が多い仕事をしている人の中にも、利用するネットワークの信頼性に注意を払っている、あるいは注意を払うよう求められている人は少なくないのではないだろうか。

では、筆者が解説書を書いたこともあるVPN(Virtual Private Network)はどうか。VPNの安全性は、接続を開始する際の認証の確実性と、トンネリングしたトラフィックを保護する暗号化の信頼性にかかっている。

すると、認証についてはパスフレーズを使うよりもデジタル証明書を使うほうが安心できるし、拠点間接続ならIPアドレスを固定する方が安心できる。仕様上、パスフレーズを使わざるを得ないのであれば、パスフレーズをわかりにくいものにする工夫が要る。

暗号化は、使用するアルゴリズムの選択に注意するぐらいのことしかできないかもしれない。もっとも、その暗号化アルゴリズムとて、以前にも指摘したように、各国の情報機関が、自分たちが解読できないようなアルゴリズムの民間流通を認めるとは思えない。

有線でも安心できないという事例

戸を立てられない電波を飛ばす無線LANよりは、通信をケーブルの中に封じ込めておける有線LANの方が安心できる、という考え方もある。ただ、LANは施設や建物の中に入り込まなければならないが、外部に出ているケーブルは話が別だ。

実際、ソ連軍が本土とカムチャッカ半島の間を結ぶ海底ケーブルを敷設したら、そこにアメリカ海軍の原潜がやってきて盗聴器を仕掛けていった、なんて話も過去にはあった。アナログ伝送の銅線だったから、ケーブルの外に仕掛けをすれば盗聴できたのだ。

それと比べると、光ファイバーを使ったデジタル伝送のほうが盗聴は難しいが、以前にも書いたように、各国の諜報機関があっさり諦めるとは思えない。当然、光ファイバーを対象とする盗聴手法を開発したとか、実際に盗聴を試みたとかいう話はあるだろう。

ただ、それで絶対確実とは言い切れないから、常に「穴」を探す努力や工夫をしているとみるのが妥当であろう。某国のように、法律を制定してメーカーや通信事業者に協力を求めることができれば、情報機関や公安機関の仕事は楽になるが。

著者プロフィール

井上孝司

鉄道・航空といった各種交通機関や軍事分野で、技術分野を中心とする著述活動を展開中のテクニカルライター。

マイクロソフト株式会社を経て1999年春に独立。『戦うコンピュータ(V)3』(潮書房光人社)のように情報通信技術を切口にする展開に加えて、さまざまな分野の記事を手掛ける。マイナビニュースに加えて『軍事研究』『丸』『Jwings』『航空ファン』『世界の艦船』『新幹線EX』などにも寄稿している。