今回は、AWS Security HubをAWS Organizationsと連携させるときの初期セットアップ手順について説明します。

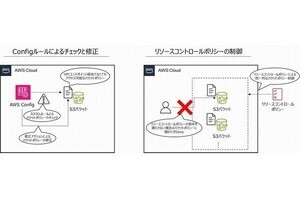

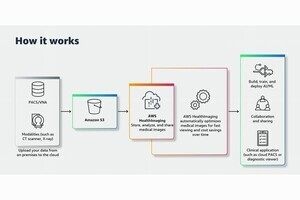

AWS Security HubはAWSアカウント内のAWSリソースがリスクのある設定となっていないかを確認したり、他のセキュリティ関連サービスの情報を集約したりするハブのような役割を持つサービスです。

AWS Security HubとAWS Organizationsを連携させることで、AWS Organizations配下のすべてのAWSアカウントのSecurity Hubの情報を集約できます。

以下、セットアップ手順について紹介していきます。

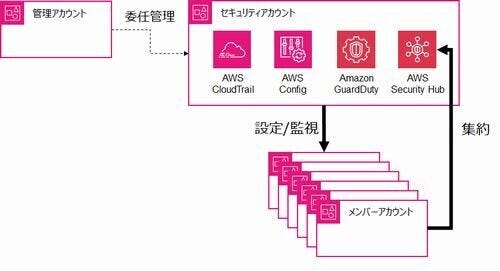

想定する構成

Security Hubは過去の回で紹介したCloudTrailやConfigと異なり、自サービス外にログを出力する機能がなく、ログアーカイブアカウントとの連携はないため、下記のようなシンプルな構成でのセットアップとなります。

委任管理者アカウントの設定

これまで紹介してきたサービスと同じく、まずは管理アカウントで委任管理者の設定を行います。

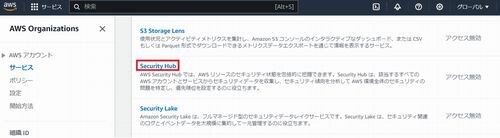

(1)委任管理者アカウントの設定は、管理アカウントでのみ実施が可能ですので、まず管理アカウントにログインを行い、Organizationsの画面へ遷移します。

(2)サイドメニューから「サービス」をクリックします。

(3)Security Hubを見つけ、クリックします。

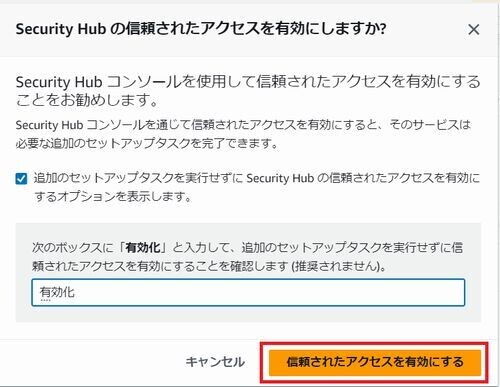

(4)「信頼されたアクセスを有効にする」をクリックします。

(5)表示されたポップアップで下記のように入力を行い、「信頼されたアクセスを有効にする」ボタンをクリックします。

(6)ステータスが変更されていることを確認します。

(7)「コンソールに移動する」ボタンをクリックし、Security Hubへ移動します。

(8)管理アカウントのSecurity Hubが有効化されていない場合は、有効化を行います。Security HubはAWS Configが前提のサービスであり、Configの有効/無効にかかわらず、以下のようなConfig有効化を求める表示がされます。Configの有効化を行っていない場合は、前回を参考にConfigの有効化を行うようにしてください。

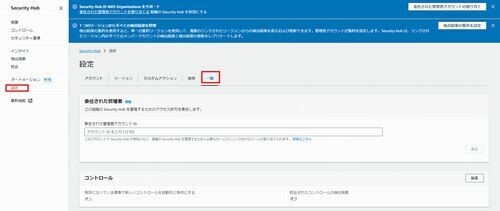

(9)サイドメニューから「設定」を選択し、「一般」タブをクリックします。

(10)「委任された管理者アカウントID」にセキュリティアカウントのアカウントIDを入力し、「委任」ボタンをクリックします。

(11)指定したアカウントIDが委任された管理者として設定されていることを確認します。

(12)Security Hubはリージョンサービスであるため、このステップを繰り返し、委任管理者の設定をすべてのリージョンで実施します。