今回は、AWS IAM Identity Centerの初期セットアップ手順について説明します。

AWS IAM Identity Centerを利用すると、複数のAWSアカウントに対して1つのIDでシングルサインオンができるようになります。AWS以外のクラウドサービスに対してのシングルサインオンも実現できます。

昨今は複数のAWSアカウントを使うことも多くなっており、大きく利便性を高めることができるサービスだと思います。IAM Identity Centerには特定のAWSアカウントでのみ利用するアカウントインスタンスとAWS Organizations内で利用する組織インスタンスの2種類がありますが、本稿では組織インスタンスについて説明を行います。

以下、セットアップ手順について紹介していきます。

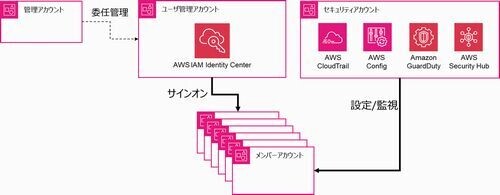

想定する構成

IAM Identity Centerを実プロジェクトで利用する場合は、管理アカウントではなく、別の専用のAWSアカウントを委任管理者として設定することが一般的です。

ユーザー管理業務とセキュリティ業務は別チームが担当することが多いと思うため、これまでの連載で紹介してきたセキュリティアカウントとは別のAWSアカウントをIAM Identity Centerに委任管理者アカウントして指定し、構成を行っていきます。

委任管理者アカウントの設定

これまで紹介してきたサービスと同じく、まずは管理アカウントで委任管理者の設定を行います。

(1)委任管理者アカウントの設定は、管理アカウントでのみ実施が可能ですので、まず管理アカウントにログインを行い、IAM Identity Centerの画面へ遷移します。

(2)IAM Identity Centerを有効化することで、他のサービスで実施したような「信頼されたアクセス」の有効化も同時に行われます。

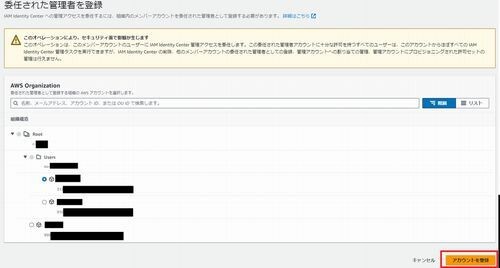

(3)サイドメニューから「設定」をクリックし、「管理」タブ内の「アカウントを登録」ボタンをクリックします。

(4)委任管理者アカウントとしたいAWSアカウントを選択し、アカウントを登録ボタンをクリックします。

(5)委任された管理者が設定されていることを確認します。

※IAM Identiy Centerの委任管理者アカウントの指定前に管理アカウントで実施していた設定も引き継がれます。

課題となりやすいポイント

今回の構成であれば、IAM Identity Centerは委任管理者アカウントの指定をする以外に特別な作業は不要となります。本稿では、実運用を行うにあたって課題となりやすいポイントについて細かく説明していきます。

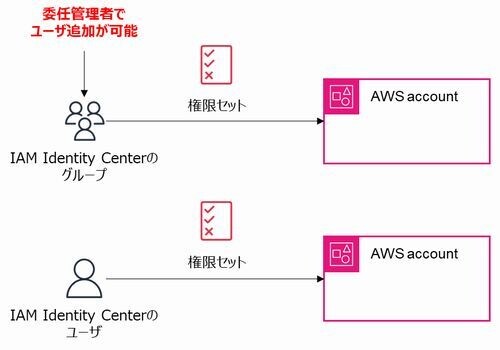

(1)委任管理者から管理アカウントにログインするための設定(権限セットの作成など)は実施できませんが、すでに管理アカウントへログインするための設定が、IAM Identity Centerのグループに対して付与されていた場合はその限りではありません。IAM Identity Centerではグループまたはユーザーにどのような権限でAWSアカウントにログインさせるかを設定できます。委任管理者でもグループにユーザーを追加することができてしまうため、想定外のユーザーが管理アカウントへログインできる状況を作ることができるようになっていないかを確認する必要があります。

(2)例えば、Control Towerなどの管理アカウントでしか操作できない機能を利用したい場合は、カスタム権限セットの利用し、必要最小限の権限を設計することを検討してください。管理アカウントの操作として注意しなければいけない筆頭が請求関連の操作です。こちらの公式ドキュメントなどを参照して、少なくとも書き込みレベルの権限に関しては付与しないようにしていただくとよいと思います。なお請求関連の操作のサービスプリフィックスは以前まではaws-portalでしたが、現在は廃止され、複数のサービスプリフィクスに分割されておりますので、ご注意ください。

(3)IAM Identity Centerは特定の1つのリージョンでのみ有効化が可能です。ですが、仮に東京リージョンで有効化していたとしても、内部でus-east-1を参照する動きを行います。SCPなどで特定のリージョンのみの利用を制限した場合(例えば、Control TowerのRegion Denyコントロールなど)に、動作しなくなることがありますので、ご注意ください。

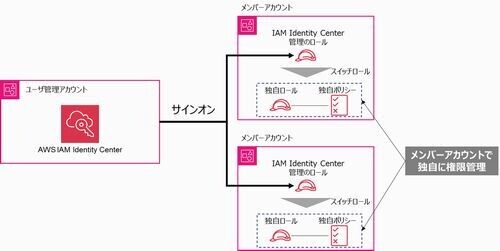

(4)IAM Identiy Centerは中央集約したユーザー管理および権限管理を実現できるサービスではありますが、管理対象のAWSアカウント数が増えてくると、中央集権的に管理することが難しくなるケースがあります。メンバーアカウントで扱うシステムによっては独自の権限体系が求められることもあるかと思います。IAM Identity Centerでは権限体系は権限セットとして表現しますが、このようなメンバーアカウントが増えていくと、権限セットも増加していくこととなり、IAM Identity Centerで管理する権限セット数が膨大となってしまいます。あまりに独自の権限体系が必要なメンバーアカウントが多い場合は、IAM Identity Centerはあくまで各メンバーアカウントへのログイン時のみ利用し、その後スイッチロールし、独自権限に切り替えるという方式が適切な場合もあります。

まとめ

今回は、AWS IAM Identity Centerのセットアップステップとセットアップ時や実運用上で課題となりやすいポイントについても紹介しました。

次回は、AWS Compute Optimizerについて紹介します。

一部の記述に誤りがありましたので、修正しました。

(誤)

こちらの公式ドキュメントなどを参照して、少なくとも書き込みレベルの権限に関しては付与しないようにしていただくとよいと思います。なお請求関連の操作のサービスプリフィックスは以前まではbillingでしたが、現在はaws-portalとなっておりますので、ご注意ください。

(正)

こちらの公式ドキュメントなどを参照して、少なくとも書き込みレベルの権限に関しては付与しないようにしていただくとよいと思います。なお請求関連の操作のサービスプリフィックスは以前まではaws-portalでしたが、現在は廃止され、複数のサービスプリフィクスに分割されておりますので、ご注意ください。

ご迷惑をおかけした読者の皆様ならびに関係各位には深くお詫び申し上げます。