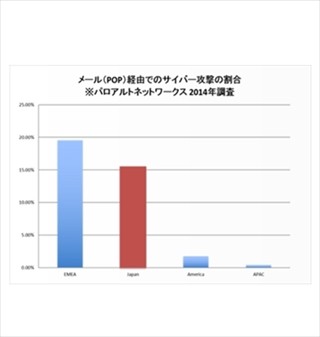

パロアルトネットワークスは8月25日、同社の提供するサイバー脅威インテリジェンスサービス「AutoFocus」で、8月20日までの直近2週間で西ヨーロッパと日本の組織をターゲットとするRetefeを配信する電子メールが急増していることが検知されたと発表した。

Retefeとは、現在インターネット上で最大の金融組織を狙う標的型トロイの木馬の一つで、ZeusやCitadelといった他のマルウェアが世界中の銀行のウェブサイトを標的とした攻撃に多く採用されているのに対し、Retefeは一貫して日本、スウェーデン、スイスの銀行への標的型攻撃に使用されている。

攻撃用メールでは、標的とする国に合わせてさまざまな「注文」や「領収書」に関する件名で、より重要視されるように日付のあるファイル名を使用。電子メールの差出人はほとんどの場合、近隣の家電量販店を名乗り、日本では、国内大手ECサイトを装ったメールのケースが確認されている。

日本の標的宛に送られたRetefe のサンプル |

このマルウェアは、不正行為を働く攻撃者を支援するために、日本、スイス、スウェーデンの金融機関宛のコネクションをハイジャック。最近の一連の攻撃で配信された本マルウェアはSmoke Loaderと呼ばれるトロイの木馬もダウンロードする。これはモジュール型のバックドアであり認証情報を搾取して別のマルウェアをインストールさせることが可能となる。

ほとんどの金融組織を狙うトロイの木馬はSSLで暗号化される前にログイン情報をキャプチャするようウェブブラウザを攻撃し金融機関のWebサーバーに送信する。しかし、RetefeはWindows PowerShellを使用してシステムに新規のルート証明書をインストールし、標的となる金融機関のウェブサイトへ、トラフィックを再ルーティングするプロキシ設定を行う一連のコマンドを実行する。

Retefeトロイの木馬はルート証明書をディスクに書き込み、「certutil -addstore -f -user ROOT ProgramData\cert512121.der」のコマンドを使用してシステムにインストールする。Retefeはこれまで多くの証明書を使用しているが、最新のものでは Thawte社(thawte,Inc.)の偽装証明書が使用されている。