日本においても海外においても、新型コロナウイルスのパンデミックが始まってから約18カ月間、数多くのサイバー攻撃が表面化しています。

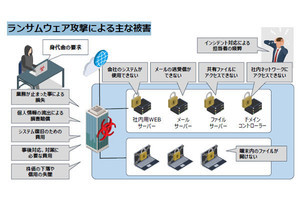

セキュリティチームがテレワーク環境の整備に奔走する中、攻撃者にとっては格好の攻撃チャンスとなり、SSL/VPNの脆弱性を突いた攻撃、従業員に対するフィッシング攻撃が加速しました。ランサムウェアによる身代金を要求する攻撃も激化し、欧米、日本のいずれにおいても多くの組織が進化するサイバーエコシステムの餌食となっています。

サイバー攻撃は進化を続け、それに対応するセキュリティ防御の新たな製品群も登場し、自律型のセキュリティが生まれつつあります。しかし実のところ、サイバー攻撃の手法は次々と生まれているわけではありません。

図1で示す通り、古典的な攻撃手法に改良を続けて、それが形を変え、絶え間なく革新を続けているものがほとんどです。その中で、古典的でありながら、いまだ有効な「人」の脆弱性を狙うフィッシング攻撃は、ローテクでありながらもシステムで包括的に対応することが難しい領域であるため、攻撃者に広く愛用される攻撃手法となっています。

日本においてはパンデミックの波が収束に向かいつつある中、多くの社員がオフィスへの出勤に戻る一方で、テレワークやハイブリッド環境での作業を継続する社員も多くいます。

2020年に成功を収めたサイバー攻撃者は、個人ユーザーに狙いを定め、ますます巧妙な手口で認証情報を窃取し、ネットワークやシステムに不正アクセスし、データを盗もうと試みています。

このように進化するサイバー攻撃に対して、従業員を守るには「攻撃」「脆弱性」「権限」という3つの側面について深く理解する必要があります。

サイバー攻撃者はどのように従業員を狙うのか?

図2は新型コロナウイルスのパンデミック後の2020年3月から2021年10月までのメール経由でのサイバー攻撃の件数をエクスプロイト種別に表したものです。

ご覧いただいて分かる通り、ソーシャルエンジニアリングやVBAマクロを使った攻撃が多く、攻撃の99%が「人」が添付ファイルを開いたり、URLをクリックしたりする動作をきっかけに発動していることが分かります。一方で、システムの脆弱性を用いる攻撃はほんのわずかしかありません。つまり、ほとんどの攻撃は人の脆弱性を狙い、人がアクションすることによって起動しているのです。

従業員と組織を守るには、従業員が直面している脅威を理解する必要があります。攻撃者に狙われる人的要因を理解してこそ、初めてこの脅威に対抗するための方法や役割を従業員に伝えることができます。

サイバーリスクを評価する場合、最も簡単な方法は「もし従業員が標的にされた場合、どの程度の確率で攻撃が成功し被害者になってしまうのか?」を聞いてみることです。残念ながら、プルーフポイントのデータでは、5人に1人が添付ファイルベースの攻撃メールをクリックしてしまっていることが分かっています(参考資料1)。

メールは依然としてサイバー攻撃のNo.1の攻撃経路であり(参考資料2)、フィッシングメールやソーシャル エンジニアリング、マルウェアつきのメール、ビジネスメール詐欺などあらゆる悪意あるメールが従業員の受信トレイに入ってきます。また昨今では、画像や音声ファイルに悪意あるコードを埋め込むステガノグラフィといったハッキング技術が使われ、こうした手法を使われた悪意あるメールは昨年受信者の3人に1人がクリックしており、最もクリック率が高い攻撃でした。

加えて、マイクロソフトやアマゾンなど正規の信頼されているベンダーのクラウドが侵害されて、そこに悪意あるファイルが保存され、それをメールのリンクからダウンロードさせるよう試みが多く見受けられるようになりました。