4月14日~20日にはASUSルーターAiCloudのCVSS9.2欠陥とActive! mail 6のCVSS9.8ゼロデイが公開された。CISAはSonicWallやApple、各種Windowsを含む新KEVを追加した。SSL/TLS証明書の有効期間の398日から47日へ段階的な縮小、CVE資金停止危機と土壇場での11か月延長、Amazonなどを偽装したフィッシング、CapCutProAIマルウェアの急増など注目度の高い発表も相次いだ。

4月14日~20日の最新サイバーセキュリティ情報

本稿では4月14日~20日に報告された主要サイバーインシデントを整理し、影響範囲と推奨対策を取り上げる。具体的にはWi-FiルーターとWebメールのゼロデイ、SSL/TLS証明書短命化、CVE資金騒動、フィッシング動向、新規KEV追加、偽アプリ型マルウェアなどだ。

自組織への影響を迅速に把握し、パッチ適用や自動更新、認証強化、脅威情報共有の優先順位を判断するための材料としてもらえれば幸いだ。

それでは以降で詳しく見ていこう。

ASUSルーターAiCloudにCVSS9.2の致命的脆弱性、JPCERT/CCが緊急警告

JPCERTコーディネーションセンター(JPCERT/CC:Japan Computer Emergency Response Team Coordination Center)は4月17日、ASUS製Wi-Fiルーターでパーソナルクラウド機能を提供する「AiCloud」を有効化した機器から、2025年1月末以降に急増する不審通信が観測されていると報告した。JPCERT/CCの定点観測システムTSUBAMEが同ルーターがボットネットへ組み込まれた可能性を示しており、JPCERT/CCは注意喚起を行っている(参考「ASUSルータから不審な通信、AiCloudに脆弱性 - アップデート・使用中止を | TECH+(テックプラス)」)。

AiCloudの認証処理を回避できる深刻な脆弱性(CVE-2025-2492ほか)が本件の原因ではないかと推測されている。細工したリクエストにより管理者権限で任意操作が可能になるとされており、脆弱性のCVSSは9.2と評価され、外部からの遠隔コード実行やファイル窃取、DDoS踏み台化など多面的な被害が想定されている。

ASUSは2025年1月2日に修正ファームウェアを公開したが、未更新機器が多数残存しているとみられる。サポート終了モデル(RT-N56U、RT-AC87Uなど)はパッチ提供がなく、暫定策としてAiCloud機能の無効化と機器の買い替えが推奨されている。最新版でも修正が反映されないと確認された「ROG Rapture GT-BE98」も同機能を無効化する必要がある。

攻撃はAiCloudを有効にした時点で自動的にインターネットへ公開される管理画面を狙うため、ユーザーが公開を意図していなくても標的となり得る。認証不要で攻撃が成立するため、外部からのスキャンにさらされている機器ほど早期に侵害される危険性が高まる。

対策として、第一に修正済みファームウェアへの更新、次いでAiCloudの無効化、WAN側からの管理アクセス停止、強固なパスワード再設定が求められる。運用者はルーターの公開状況を確認し、異常な外向き通信がないか監視を強化すべきだ。IoT/ホームネットワーク機器でも定期的な脆弱性情報の確認と迅速なパッチ適用は必須事項だと言えるだろう。

Active! mail 6にCVSS9.8の緊急脆弱性、実害確認で緊急対応必須

JPCERTコーディネーションセンター(JPCERT/CC:Japan Computer Emergency Response Team Coordination Center)は4月18日、クオリティアの企業向けWebメールシステム「Active! mail 6」に緊急の脆弱性が存在すると公表した。対象はBuildInfo:6.60.05008561以前のバージョンであり、同製品を利用する組織に即時対応を促している(参考「Active! mail(アクティブメール)に緊急の脆弱性、更新を - JPCERT/CC | TECH+(テックプラス)」)。

問題の脆弱性CVE-2025-42599はスタックベースのバッファーオーバーフローで、認証されていないリモート攻撃者による任意コード実行やサービス運用妨害(DoS)が可能となる。CVSS基本値は9.8と評価され、すでに実際の悪用が確認されている点からも危険度が高い。

クオリティアは修正版BuildInfo:6.60.06008562を提供済みで、攻撃を受けたかを確認する検出手法を調査中としている。JPCERT/CCは開発元の情報を参照したうえで速やかなアップデートを推奨し、利用者には今後公開される侵害インジケーターを確認しつつ対策を徹底するよう呼びかけている。

SSL/TLS証明書を47日に短縮へ、運用現場は自動更新体制が必須

Webサーバとの通信などを安全に行うためのSSL/TLS証明書の最大有効期間が47日に短縮されるとの報道が行われた。SSL/TLS証明書を管理している部署や限定的だと考えられるが、多くの証明書を扱っているとか、担当者が不在で気が付いた誰かが更新を行っているといった体制になっている場合、今回の最大有効期限変更は大きな影響を与えることになる(参考「SSL/TLS証明書の有効期間が47日に短縮、2026年から段階的に実施 | TECH+(テックプラス)」)。

SSL/TLS証明書の最大有効期間が、Appleの提案「SC-081v3」により現在の398日から最終的に47日へ短縮されることが決定した。提案は証明書漏洩時のリスク低減を目的としており、関係機関・ブラウザベンダーから賛同を得たうえで可決された。

SC-081v3は有効期間だけでなく、ドメインやIPなどの検証データを再利用できる期間も段階的に縮小する。具体的にはSAN以外の検証データは825日から398日、SAN検証データは398日から10日へ短縮し、証明書自体の最大有効期間を47日まで下げるスケジュールを提示している。

投票は4月4日から11日にかけて実施され、証明書発行機関30社のうち25社が賛成、コンシューマー側のApple、Google、Microsoft、Mozillaも全員賛成した。反対票はゼロ、棄権5という結果で、賛成29により可決となった。

新しいベースライン要件によれば、移行は4段階で進むことになる。2026年3月15日に200日へ、2027年3月15日に100日へ短縮し、2029年3月15日に47日へ到達するまで、3年間をかけて段階的に実施される計画になっている。

自動更新体制を整えた組織への影響は小さいとみられるが、手動で証明書を管理している企業には運用負担の増大が避けられない。一方、提案の趣旨がリスクの予防的軽減にあることと反対票がなかったことから、予定どおり進む公算が大きい。各組織は残り1年足らずで影響調査と自動化体制の整備を進め、更新サイクル短縮に備える必要がある。

CVE資金打ち切り騒動、CISAが土壇場で11か月延長を決定 - CVE資金騒動が示した自立運営の必要性

4月15日(米国時間)にサイバーセキュリティ関係者が驚愕する報道が行われた。脆弱性情報データベース(CVE:Common Vulnerabilities and Exposures)および共通脆弱性タイプ一覧(CWE:Common Weakness Enumeration)プログラムに対する政府資金提供が4月16日(米国時間)をもって終了するというものだ。CVEとCWEはサイバーセキュリティ業務における基盤のひとつであり、これら情報が提供されなくなることがもたらす影響は甚大だ(参考「US Extends CVE Program Support Amid Outcry」)。

本インシデントは米国政府の資金提供が4月16日に打ち切られるとの書簡がMITRE副社長からCVE委員会へ届けられたことで広く知られることになった。セキュリティ業界は期限まで残りわずかという状況で緊迫感に包まれた。

CVEとCWEは脆弱性ごとに一意の識別子を割り当てることで、組織の脆弱性管理や研究者と開発者間の責任ある情報開示を支える基盤となっている。これらが停止すれば防御側は大混乱に陥り、攻撃者が優位に立つと警告されてきた。

危機を受けてCVE委員会は資金源の一極依存を改めるため、新たな非営利団体「CVE財団」を設立した。財団はグローバルなガバナンス体制の確立を掲げ、世界各国のコミュニティー主導でプログラムを維持する方針を示している。

この動きと業界からの強い要望を受け、米国土安全保障省サイバーセキュリティ・インフラストラクチャーセキュリティ庁(CISA:Cybersecurity and Infrastructure Security Agency)は資金提供終了の数時間前に契約を11か月延長すると発表した。CISAはCVEプログラムを優先事項と位置付け、サービス停滞は許容しないと表明した。

結果としてCVEとCWEは当面の存続が保証されたが、資金調達と運営の多元化は今後も課題として残る。CVE財団は移行計画とコミュニティー参加方法を近日中に公表するとしており、国際的な協調体制の下で持続可能な運営モデルへ移行できるかが注目される。CVEおよびCWEに関しては延命したという段階であり、今後も予断を許さない状況と言える。

今回の事件は、CVEのような根幹的なインフラストラクチャーですら、特定の政府の意思決定で消え去るリスクを抱えていることを広く知らせることになった。サイバーセキュリティ活動の多くは米国政府の行動に関係する傾向が見られる。これまではこの体制でも問題がなかったが、政権が代わりサイバーセキュリティを巡る動きは予測が難しいものになっている。今後状況が大きく変わる可能性も含め、自分たちの組織がどのように立ち回っていくべきか、常に情報を収集し適切に対処し続けていく必要があるという、難しい状況が明らかになったように見える。

Amazon、Apple、ANA、VISAを標的に拡大するブランド偽装攻撃

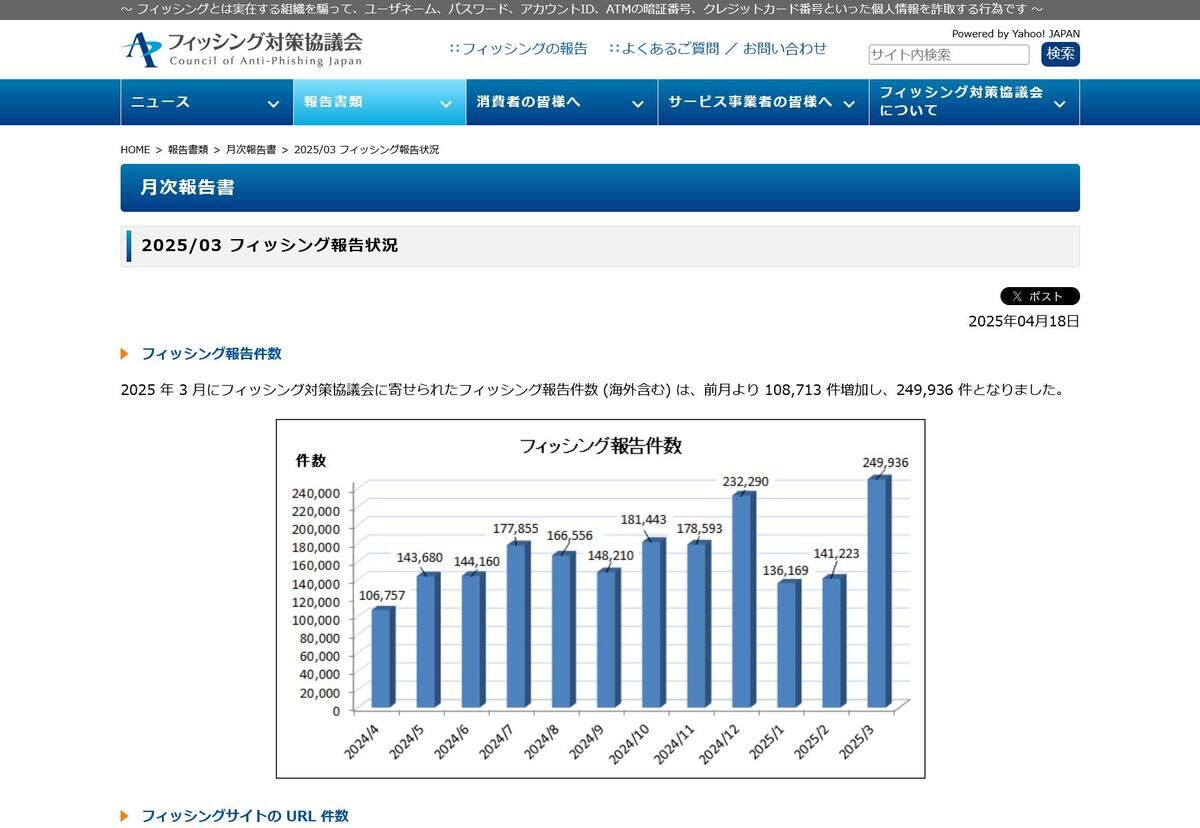

フィッシング対策協議会は4月21日、2025年3月のフィッシング報告状況を発表した。これまで同様、Amazonを騙るフィッシング詐欺報告が首位を維持した。これにApple、ANA、VISAが続いている。フィッシング詐欺は依然としてサイバー攻撃の初期ベクトルとして悪用されており、巧妙な詐欺行為が続いている(参考「3月フィッシング詐欺トップはAmazon - Apple、ANA、VISA続く | TECH+ (テックプラス)」)。

報告されている主な内容は次のとおり。

- Amazonを騙るフィッシングが報告首位で22.5%を占めた。Apple、ANA、VISAが続き、合計で58.2%に至っている。1,000件超の報告は35ブランドに拡大し、全体の97.2%を占めた

- SMS経由のスミッシングではクレジットカード・銀行系ブランドを装う例が多く、不在通知を偽る手口が依然として続いている

- フィッシングURLは.comが36.3%で最多で、.cn 27.5%、.net 11.1%、.goog 6.7%、.xyz 6.2%が後に続いた。Google翻訳を悪用するオープンリダイレクトは前月比1.2倍に増加した

- 3月の報告件数は249,936件で前月比108,713件増、過去最多を更新した。類似文面の継続配信と迷惑メールフィルター回避の巧妙化が要因とみられている

- なりすましメールは63.2%で微減。DMARC対応ドメイン偽装は29.8%、非対応・ポリシーnone偽装は33.4%でいずれも減少した

- 3月は新型iPhone発売や引っ越し・旅行需要を狙い、ガス会社、宅配、航空会社、証券会社を騙るフィッシングが増加した

- 証券会社偽装ではアカウントが窃取され株が不正売買された。同社の注意喚起メールを模した二次フィッシングも発生した

メールサービスを運用する組織は、逆引きDNS設定のないサーバーからのメールを受け付けない方針を検討すべきことが望まれている。Gmail送信者ガイドラインが逆引きを必須とする現状を踏まえれば、正規サービスはすでに設定を完了しているため、拒否による影響は限定的と言える。

認証事業者にはパスキーの実装を推奨し、SMSによるMFAを採用する場合は「0005」で始まる共通ショートコードを用い、URLを省いて照合キーワードを示すなどスミッシング対策を徹底することも推奨されている。利用者は囲み文字や強調書式を含む不自然なリンクを警戒し、パスワードマネージャーを活用して自動入力が機能しないサイトをフィッシングと疑う姿勢を持つべきであることも指摘されている。

フィッシング詐欺はこれまでもこれからも続くことが予測される。この状況に対処するにはセキュリティソフトウェアだけではなく、従業員や役員自身がフィッシング詐欺について詳しくなり、各人が適切に行動する必要がある。慣れることなく定期的にこうした情報を共有し、都度気を引き締めて行動を継続することが望まれる。

フィッシング対策協議会は月に1回のペースでこのようにフィッシング報告状況を発表している。少なくともこうした情報は従業員および役員間で共有し、常に適切な現場を把握しておくように努めておきたい。

CapCut偽アプリ「CapCutProAI」で遠隔操作ツール拡散、ファン急増を逆手に取る攻撃者

ESETは4月17日(現地時間)、人気動画編集アプリ「CapCut」を装うマルウェア配布キャンペーンの発見を報告した。攻撃者は実在しない上位版「CapCutProAI」を謳う偽サイトを設置し、ユーザーに動画生成を装った操作をさせたうえで不正ファイルをダウンロードさせる手口を用いている(参考「動画をダウンロードしたらマルウェア、人気アプリCapCut悪用 | TECH+(テックプラス)」)。

偽サイトは動画ファイルに見せかけた「Creation_Made_By_CapCut.mp4 - CapCut.com」を提供。このファイルの実体は実行可能形式「.com」だ。名前を巧妙に用意することで.comが実行ファイルの.comではなく、ドメインの.comであるかのように見せかけている。被害者が再生を試みるとAnyDeskなどの遠隔操作ツールが導入され、機密情報の窃取や追加マルウェアの展開、デバイス乗っ取りといった深刻な侵害へ発展する恐れがある。

同様の偽装はAdobe ExpressやCanvaにも及んでおり、最先端AIを謳う名称でクリエイターを誘い込むという特徴が見られる。企業に所属するクリエイターが感染すれば内部ネットワークへの不正侵入やランサムウェア被害につながる可能性があり、攻撃者はあらゆるインターネット利用者を標的にしていると警告されている。

ESETは対策として、ソフトウェアは正規サイトからのみ取得しURLを詳細に確認すること、メールやSNSのリンクを不用意に開かないこと、OSやWebブラウザを最新状態に保つこと、多層防御型セキュリティを導入すること、さらに強力で一意なパスワードと多要素認証を徹底することを推奨している。基本的なサイバー衛生を継続実践する姿勢が被害防止の鍵だ。

CapCutはどちらかというと企業向けというよりは個人向けのアプリだ。しかしながら、こうした人気のアプリが積極的にサイバー攻撃者に悪用されていることは知っておく必要がある。脅威アクターは人気があるものはなんでも利用する。しかもCapCutはこのところ法人向けの機能も強化しており、今回のキャンペーンは直接的に企業におけるリスクにつながる可能性もある。こうしたリスクはCapCutに限らず、人気のあるソフトウェアすべてに存在していることを把握しておこう。

Windows Server 2008-2025まで広範囲影響、Apple visionOS 2.4以前を含む深刻欠陥ほか

CISAは、4月14日~20日にカタログに4つのエクスプロイトを追加した。

- CISA Adds One Known Exploited Vulnerability to Catalog | CISA

- CISA Adds Three Known Exploited Vulnerabilities to Catalog | CISA

CISAが追加したエクスプロイトは次のとおり。

- CVE Record: CVE-2021-20035

- CVE Record: CVE-2025-31200

- CVE Record: CVE-2025-31201

- CVE Record: CVE-2025-24054

影響を受ける製品およびバージョンは次のとおり。

- SonicWall SMA100 9.0.0.10-28svおよびこれよりも前のバージョン

- SonicWall SMA100 10.2.0.7-34svおよびこれよりも前のバージョン

- SonicWall SMA100 10.2.1.0-17svおよびこれよりも前のバージョン

- Apple visionOS 2.4よりも前のバージョン

- Apple iOS 18.4よりも前のバージョン

- Apple iPadOS 18.4よりも前のバージョン

- Apple tvOS 18.4よりも前のバージョン

- Apple macOS 15.4よりも前のバージョン

- Microsoft Windows 10 Version 1809 (32ビットシステム、x64ベースシステム) 10.0.17763.0から10.0.17763.7009より前のバージョン

- Microsoft Windows Server 2019 (x64ベースシステム) 10.0.17763.0から10.0.17763.7009より前のバージョン

- Microsoft Windows Server 2019 (Server Core installation) (x64ベースシステム) 10.0.17763.0から10.0.17763.7009より前のバージョン

- Microsoft Windows Server 2022 (x64ベースシステム) 10.0.20348.0から10.0.20348.3328より前のバージョン

- Microsoft Windows 10 Version 21H2 (32ビットシステム、ARM64ベースシステム、x64ベースシステム) 10.0.19043.0から10.0.19044.5608より前のバージョン

- Microsoft Windows 11 version 22H2 (ARM64ベースシステム、x64ベースシステム) 10.0.22621.0から10.0.22621.5039より前のバージョン

- Microsoft Windows 10 Version 22H2 (x64ベースシステム、ARM64ベースシステム、32ビットシステム) 10.0.19045.0から10.0.19045.5608より前のバージョン

- Microsoft Windows Server 2025 (Server Core installation) (x64ベースシステム) 10.0.26100.0から10.0.26100.3476より前のバージョン

- Microsoft Windows 11 version 22H3 (ARM64ベースシステム) 10.0.22631.0から10.0.22631.5039より前のバージョン

- Microsoft Windows 11 Version 23H2 (x64ベースシステム) 10.0.22631.0から10.0.22631.5039より前のバージョン

- Microsoft Windows Server 2022, 23H2 Edition (Server Core installation) (x64ベースシステム) 10.0.25398.0から10.0.25398.1486より前のバージョン

- Microsoft Windows 11 Version 24H2 (ARM64ベースシステム、x64ベースシステム) 10.0.26100.0から10.0.26100.3476より前のバージョン

- Microsoft Windows Server 2025 (x64ベースシステム) 10.0.26100.0から10.0.26100.3476より前のバージョン

- Microsoft Windows 10 Version 1507 (32ビットシステム、x64ベースシステム) 10.0.10240.0から10.0.10240.20947より前のバージョン

- Microsoft Windows 10 Version 1607 (32ビットシステム、x64ベースシステム) 10.0.14393.0から10.0.14393.7876より前のバージョン

- Microsoft Windows Server 2016 (x64ベースシステム) 10.0.14393.0から10.0.14393.7876より前のバージョン

- Microsoft Windows Server 2016 (Server Core installation) (x64ベースシステム) 10.0.14393.0から10.0.14393.7876より前のバージョン

- Microsoft Windows Server 2008 R2 Service Pack 1 (x64ベースシステム) 6.1.7601.0から6.1.7601.27618より前のバージョン

- Microsoft Windows Server 2008 R2 Service Pack 1 (Server Core installation) (x64ベースシステム) 6.1.7601.0から6.1.7601.27618より前のバージョン

- Microsoft Windows Server 2012 (x64ベースシステム) 6.2.9200.0から6.2.9200.25368より前のバージョン

- Microsoft Windows Server 2012 (Server Core installation) (x64ベースシステム) 6.2.9200.0から6.2.9200.25368より前のバージョン

- Microsoft Windows Server 2012 R2 (x64ベースシステム) 6.3.9600.0から6.3.9600.22470より前のバージョン

- Microsoft Windows Server 2012 R2 (Server Core installation) (x64ベースシステム) 6.3.9600.0から6.3.9600.22470より前のバージョン

CISAが既知の悪用済み脆弱性カタログに追加した4件は、SonicWall SMA100の複数旧バージョン、Apple各OSの18.4(visionOSは2.4)以前、そして広範なWindows/Windows Server系ビルドに影響し、いずれもリモート侵入や権限昇格を許す深刻度高の欠陥だ。連邦機関は指示された期限内にパッチ適用または緩和策の実装が義務づけられ、民間組織も同じタイムラインでの更新が推奨されている。対象製品を運用する管理者はKEVカタログを監視しながら速やかなアップデート計画を策定し、既に公開されている侵害インジケーターの照合と多層防御の強化を通じて、継続的な攻撃リスクを最小化することが望まれている。

また、詳細は取り上げないが、同期間にはCISAから多くの産業用制御システム(ICS:Industrial Control System)に関連するセキュリティアドバイザリーが発表されている。産業用制御システムは一旦運用がはじまるとソフトウェア・アップデートがおざなりになることがあり、サイバー攻撃者にとってシステムに侵入するための入口のひとつになっている。こうした情報が公開された場合、サイバーセキュリティの観点からは可能な限り早期にファームウェアのアップデート計画を立案し実施することが望まれる。

* * *

今回取り上げたサイバーセキュリティインシデントはそれぞれに異なるが、共通する最優先策は「可視化と速やかな更新」だ。資金や期限の制約で後回しにすると攻撃者に先を越される。自動化と多層防御を前提に運用を再設計すべきと言える。

影響を受けるセキュリティ脆弱性のパッチ適用、認証強化、フィッシング教育を即座に実行し、脆弱性情報基盤に依存しすぎない態勢を整えることが明日のインシデントを防ぐ鍵となる。