現在の脅威は、古い手口に新たな工夫を施している

図1でも示した通り、現在のサイバー攻撃は、より洗練され、標的を絞った攻撃を行い、執拗にはなっていますが、その手法に新しいものはあまりありません。古い手口に新たな工夫を施しているものがほとんどです。またどのような手口であれ、ほとんどの攻撃には「人の脆弱性を狙う」という共通点があります。

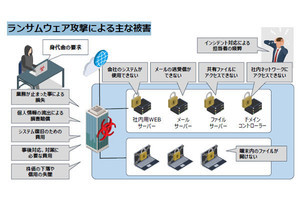

ランサムウェアは昨年、世界の企業にとって重大な脅威となっており、2019年と比較して300%増加しました(参考資料3)。そして、その感染の主な侵入口となっていたのは、メールでした。2020年以前の主なランサムウェアの攻撃は、初回の攻撃メール自体にランサムウェアが添付されることがほとんどでした。

しかし、その攻撃手法は変わりました。第1段階のメールでは認証情報を窃取するフィッシングや、情報窃取型のマルウェアにより侵入が行われ、その後、侵害されたアカウントを通じてネットワークの中を探索し、最終的にドメインコントローラからランサムウェアをばらまく手法になりました。

認証情報が窃取されると、個人情報や機密情報が盗まれることはもちろん、その窃取したアカウントを乗っ取って、サプライチェーンでつながる組織に対してビジネスメール詐欺 (BEC) などを引き起こすこともできます。FBIの報告によると(参考資料4)、BEC は、サイバー攻撃の中で最も被害額が大きく、昨年の被害額は18億ドル(約1980億円)と推定されており、サイバー犯罪の被害額の約半分を占めていました。

攻撃のリスクを検証し、ユーザーに応じた制限を設ける

組織が直面している脅威のリスクレベルを完全に把握するには、攻撃を受けた人物が何にアクセスできるのかを正確に把握する必要があります。例えば、高いアクセス権を保持している人物が狙われた場合、サイバー攻撃者はそのアカウントを悪用して、機密性の高い貴重な情報にアクセスすることができます。つまり、攻撃によって被る影響は、標的となるユーザーの権限レベルに大きく依存します。

また、日本では外部からのサイバー攻撃にばかり目を向けがちですが、実は営業秘密の漏えいルートのほとんどは中途退職者や現職従業員による不正や過失などの内部脅威が原因となっています。

悪意ある行為か、過失であるかに限らず、内部脅威もユーザーの権限レベルによってリスクの大きさが変わってきます。たった一度の認証情報の漏えいや何気ないクリックによって、企業は深刻な金銭的な被害や、顧客からの信用問題に発展する可能性があるのです。

とはいえ、一律に厳しいセキュリティ制限を全員に課してしまったのでは、業務が回らなくなります。セキュリティと業務効率性は常にトレードオフの関係であることを意識しなければなりません。その際に役に立つのがアダプティブコントロールの概念です。必要な人に、必要なだけセキュリティを追加します。

高い権限を持つ人は、攻撃された時に被害が大きくなりがちです。そうした注意が必要なユーザーには、他のユーザーよりセキュリティを強くした制御を設けます。また、頻繁に攻撃の対象となる人物にも、他のユーザーよりセキュリティを強化します。他にも、常に外部からのメールのリンクをクリックしなければならないような業務をしているユーザーは、脆弱性のある働き方をせざるをえません。そのようなユーザーにも、他のユーザーよりセキュリティを強くします。

このようにすべての人に一律厳しい制限を施すのではなく、必要な人に対して適切なセキュリティコントロールを設けると、業務効率性とセキュリティのバランスをとることができるようになります。

「人」をサイバーディフェンスの最後の砦にする

「人」を中心にセキュリティを構築するPeople-Centricアプローチをとる場合、誰がどのように攻撃されているのか、そして何が危険にさらされているのかを可能な限り、把握することが重要です。

そこで、従業員に対し、メールの保護や境界線防御などのシステム的なセキュリティ施策に加えて、人の脆弱性を鍛えるセキュリティ意識向上のトレーニングを実施する必要があります。

もちろんすべてのユーザーが攻撃を受けた際の対処法を知ることが望ましいですが、特に高い権限を持つユーザーは、疑わしい事象について気が付いた時に報告する方法を知っておく必要があります。また、組織をセキュアに保つために自分ができることと、それを怠った時に受ける影響を理解することが重要です。

このようなトレーニングを行うことによって、サイバーセキュリティがITチームだけの課題ではなく、従業員全員の責任であるというカルチャーが生まれます。組織にとって最大の資産でもあり、同時に最大の脆弱性でもあるのは人です。トレーニングされた従業員は、サイバー防御における最後の砦として機能するようになります。

これまでセキュリティトレーニングは、侵害にあった場合の責任逃れのために実施されてきた節があります。しかし、組織を守る「最後の砦」としてユーザーを育成し、ユーザーからの通報を通常のセキュリティ運用の中に組み込むことによって、セキュリティ効果と業務効率性を最大化させることが可能です。

参考資料

(1)プルーフポイント 「The Human Factor 2021 | サイバーセキュリティにおける人的要因分析 レポート」2021年

(2)Paloalto Networks 「Ransomware Families: 2021 Data to Supplement the Unit 42 Ransomware Threat Report」

(3)プルーフポイント 「The Human Factor 2021 | サイバーセキュリティにおける人的要因分析 レポート」2021年

(4)FBI 「INTERNET CRIME REPORT」 2020

(5)IPA 「企業における営業秘密管理に関する実態調査2020」

著者プロフィール

日本プルーフポイント株式会社 チーフ エバンジェリスト 増田 幸美(そうた ゆきみ)

早稲田大学卒業。日本オラクル(株)におけるシステム構築の下積み経験を経た後、ファイア・アイ(株)において脅威インテリジェンスに従事。サイバーリーズン・ジャパン(株)においてエバンジェリストとして活動する傍ら、千葉県警サイバーセキュリティ対策テクニカルアドバイザーを拝命。現在日本プルーフポイント(株)で、チーフ エバンジェリストとしてサイバーセキュリティの啓蒙活動に携わる。InteropやSecurityDaysなどの基調講演、警察主催のカンファレンスなど講演多数。世界情勢からみた日本のサイバーセキュリティの現状を分かりやすく伝えること使命としている。