トレンドマイクロは5月18日、スマート工場(スマートファクトリ)に潜むセキュリティリスクを調べるためにミラノ工科大学と共同で行った実証実験結果を公表した。その結果、スマート工場特有の3つの侵入経路を特定したという。

スマート工場におけるセキュリティリスク調査の意義

今回の実証実験を行った意義について、トレンドマイクロ グローバルIoTマーケティング室セキュリティエバンジェリストの石原陽平氏は、「工場のスマート化とは、生産性の向上と不良率の低下を目的としてIT技術を活用するアプローチだが、ITとOTの連携が必要になる。それはソフトウェアによる制御とネットワークに接続する機器が拡大していくことを意味しており、その結果、攻撃者の侵入経路の増加と、守るべきデジタル資産の増加が進むこととなる。そうした時代において、より安全に工場のスマート化を進めるために、考慮しておくべきセキュリティリスクを明示することを目的に実施した」と説明。

実際にIndustrie 4.0(インダストリー4.0)ラボを有しており、ハードウェアへの造詣が深いミラノ工科大と協力することでスマート製造システムを含めた実環境を構築できたことにより実現できたとする。

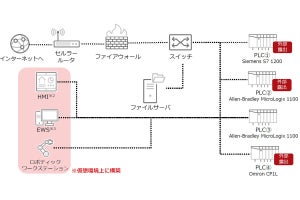

実証実験は、スマート製造システムそのものの実環境を構築して、実際にサイバー攻撃を実施することで見過ごされているセキュリティリスクを洗い出そうという手法を採用した。

実証実験で浮彫りになった3大侵入経路

見過ごされている可能性として掲げられたのは以下の4点となる。

- 新たな侵入経路はあるか?

- どのような攻撃手法があるか?

- どのような被害が出るのか?

- どのような対策が有効なのか?

この結果、以下に記すようなスマート工場における3大侵入経路のシナリオが浮き彫りになったという。

- 産業用のアプリケーションストアの脆弱性を悪用したEWS(エンジニアリングワークステーション)の侵害

- MES(Manufacturing Execution System)データベース改ざんによる製造不良

- 悪意あるオープンソースライブラリによる産業用IoT(IIoT)デバイスの侵害

パートナー企業のアプリストアを脆弱性を悪用

1つ目のアプリケーションストア(アプリストア)の脆弱性の悪用とは、アプリストアにアップロードされたマルウェアをダウンロードしたEWS経由で工場に侵入することで悪さを行うというもの。EWSはスマート化のために必要なアプリの開発や保守、診断のためにシステムだが、多くの場合、複数の開発者で共有されていたり、システムインテグレータやコンサルタントなども利用し、外部が開発したプログラムを活用する場合もあるなど、スマート工場の要ともいえる存在の1つであるが、今回の検証では、そうした産業機器メーカーが正規に提供するアプリストアであっても脆弱性が存在していたほか、アップロードされたアプリに対する十分な検査体制が整っておらず、中には承認待ちのステータスのアプリでもダウンロードできてしまうものがあることも確認したという。ちなみに、こうした脆弱性はすでに当該メーカーに連絡を行い、対処済みだという。

OTではなくIT側の脆弱性を悪用

2つ目のMESデータベースの改ざんとは、ERPを中心としたITシステム側に侵入したマルウェアが、ネットワーク経由でMESに侵入し、データを改変し、製造不良を引き起こすというもの。従来の工場ではMESが外部とつながるネットワークに接続されている、ということはあまりなかったが、スマート化に伴い、MESにそうした役割が求められるようになってきており、MES側にデータが正しいものかどうかのチェック機能がない場合、悪用される恐れがあるという。

石原氏は「ITシステムに侵入した攻撃者が、そこからMESに侵入する権限を取得。製造データを解析し、改ざんを行うことで、意図しない不良を生み出せることがわかった」とする。

MESデータの改ざんによって製造物の加工位置が変化

MESデータベース値の改ざん実験の様子 (提供:トレンドマイクロ)

IIoTデバイスの開発環境を悪用

3つ目のオープンソースライブラリによるIIoTデバイスの侵害とは、IoTデバイスの開発における盲点をついたものと言える。IoTデバイスの多くは、開発効率を高めるため、オープンソースライブラリを活用することが一般的となっており、サードパーティのものも多く使われている。石原氏は「オープンソースであり、誰でも利用可能ということに注意が必要」としており、アプリストアの脆弱性をついた攻撃と同じように、EWS経由で不正なライブラリがダウンロードされる可能性があると指摘する。

しかもライブラリであるため、開発現場ではその中身については読みづらいということもあり、表記などは正規のままであっても、中身がいじられている、といった場合、IIoTデバイスにエラーを吐き出させ、製造ラインを止めることも可能であることを確認したとのことで、スマート工場における新たなリスクになると考えられるとしている。

スマート工場のセキュリティリスクにいかに対応していくべきか

では、こうしたセキュリティリスクにどのように対抗していくべきか。石原氏は「工場のスマート化が進めば進むほど、ソフトウェアのサプライチェーンが複雑化していく。外部の信頼できるパートナーと組む必要があるが、その先にはメーカーやオープンコミュニティなどもあり、それらを含めた数珠つなぎの信頼関係が工場のスマート化を支えている。そうした数珠つなぎの隙をつく、というのが今回の実証実験から見えてきた攻撃手法であり、そのリスクを減らすためには、スマート工場にかかわる業界全体で、1つのリスクが全体に波及するということを念頭にセキュリティレベルを向上させていく必要がある」とし、侵入されることを前提とした対策を行う「ゼロトラスト」と、製品が悪用されることを前提として設計を行う「セキュリティバイデザイン」のコンセプトに基づいてリスクに備えるための分析を行う必要が経営課題のレベルとしてあるとする。

スマート化が進めば進むほどソフトウェアの占める割合が高くなり、そのサプライチェーンも複雑化していく。そうした状況においては、スマート工場を実際に保有する企業のみならず、サプライチェーンにかかわる業界全体でセキュリティレベルを高めていく必要があるとする (資料提供:トレンドマイクロ)

また、IEC62443などの業界標準規格を基準としたセキュリティ対策レベルの共通認識の構築を、組織、技術の両面から進めていく必要もあるとする。

さらに、同氏は、スマート化が進む今後は脆弱性への対策が重要になってくるともし、その対応に、OT、IT、クラウドといったシステムの全体を俯瞰できる人材の育成が必要であり、そうした人材を中心にスマート工場で製造を行うユーザー企業と機器メーカーやシステムインテグレータの双方が自覚的な協力関係を構築していくことが鍵となっていくとしている。