JPCERT/CC(一般社団法人JPCERT コーディネーションセンター)は11月27日、「マルウェア Emotetの感染に関する注意喚起」を発した。

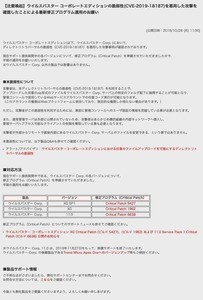

マルウェア「Emotet」は、9月以降世界各地での急増が見られ、10月に入り海外の複数の公的機関がアドバイザリを公開している。JPCERT/CCでは、今年の10月後半より感染の相談を数多く受けており、実在の組織や人物になりすましたメールに添付されたWord文書を媒介にする手法や感染後の対応を掲示し、拡大防止のための注意喚起を行っている。

JPCERT/CC確認の事案では、実際の組織間でのやりとり内容を転用するなど高度な手法でメールに添付されたWord形式ファイルを実行させ感染拡大を狙ったものもあり、一層の警戒が必要となる。添付ファイルのWordの「コンテンツの有効化」ボタンのクリックにより「Emotet」のダウンロードが開始、設定によってはクリックなしでダウンロードされる場合があるとしている。

感染すると端末やブラウザに保存されたパスワード等の認証情報やメールアカウントやパスワードの窃取、感染拡大のための増殖メール配信などが行われるため、金銭や機密に関わる情報漏えいにつながる可能性が高まる。

JPCERT/CCでは対策として以下の実施検討を呼び掛けている。

- 組織内への注意喚起の実施

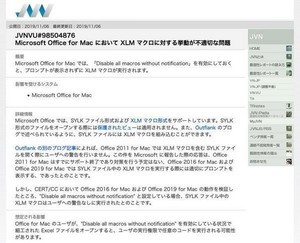

- Word マクロの自動実行の無効化

- メールセキュリティ製品の導入によるマルウェア付きメールの検知

- メールの監査ログの有効化

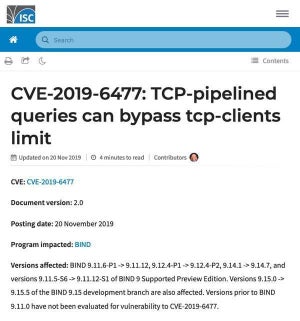

- OS に定期的にパッチを適用 (SMBの脆弱性をついた感染拡大に対する対策)

- 定期的なオフラインバックアップの取得(標的型ランサムウエア攻撃に対する対策)

※Microsoft Office Word のセキュリティセンターのマクロの設定で、「警告を表示してすべてのマクロを無効にする」を選択してください。