今年の初め、日本航空(JAL)が偽のメールを送り付けられ、3億円超をだまし取られたと発表した。JALのような大手企業であれば、相当のセキュリティ対策を講じていたと思われ、それをかいくぐって大金を奪われたということで、世間に衝撃が走った。

このように、企業や組織に偽のメールを送り付けて、従業員をだまして金銭を窃取する攻撃はビジネスメール詐欺(Business E-mail Compromise:BEC)」と呼ばれるが、その手口はどのようなものであり、どうすれば被害を回避できるのだろうか。

国内でも逮捕者が出ているビジネスメール詐欺

ビジネスメール詐欺の被害は年々増えており、警察庁や情報処理機構(IPA)技術本部 セキュリティセンターが注意喚起を行っている。実際、2017年2月にはメールのハッキングや詐欺の容疑などでナイジェリア人が国内で逮捕されている。

IC315などは、ビジネスメール詐欺の手口を以下の5つに分類している。

- タイプ1:取引先との請求書の偽装

- タイプ2:経営者などへのなりすまし

- タイプ3:窃取メールアカウントの悪用

- タイプ4:社外の権威ある第三者へのなりすまし

- タイプ5:詐欺の準備行為と思われる情報の詐取

報道によると、JALでは取引先の担当者を装うメールが届き、支払口座を変更したと伝えてきたため、通常利用していた銀行口座と異なる口座に約3億8000万円を振り込んでしまったという。上の分類でいうと、請求書と口座で異なるが、タイプ1に当てはまるであろうか。

IPAの資料「ビジネスメール詐欺「BEC」に関する事例と注意喚起」によると、タイプ1の攻撃は、請求に関するやりとりをメールなどで行っている際、攻撃者が取引先になりすまし、攻撃者の用意した口座に差し替えた偽の請求書などを送りつけ、振り込みをさせるというものだという。

この時、攻撃者は取引に関するやりとりを事前に盗聴し、取引や請求に関する情報や、関係している従業員のメールアドレスや氏名などを入手していることがある。

例えば、2015年12月と2016年1月、日本国内の企業(支払い側)と、アメリカにある企業(請求側)との取引で、ビジネスメール詐欺が試みられたという。この例では、国内企業で不審なメールに気付いたため、金銭的な被害は発生していないそうだ。

IPAは、実際に攻撃に利用されたメールとして、以下を紹介している。「Dear 〇〇〇」に自分の名前が書かれていたら、うっかり信じてしまいそうだ。

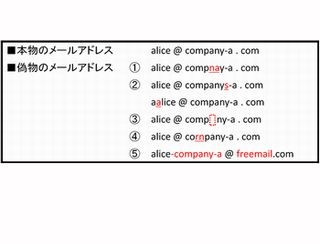

偽のメールアドレスとしては、正規のメールアドレスを「1文字入れ替える」「1文字追加する」「1文字削除する」「一部を誤認しやすい文字に置き換える」ほか、フリーのメールサービスを使ったそれらしいメールアドレスが確認されているという。いずれも、注意深く確認しないと、見過ごしてしまいかねない。いつもやり取りをしている相手なら、なおさら確認も怠ってしまうだろう。

振込先変更の連絡があったら、メール以外の手段で確認するのも手

では、こうしたビジネスメール詐欺の被害を防ぐには、どうしたらよいのだろうか。

シマンテック マネージドセキュリティサービス 日本統括 CISSP 滝口博昭氏によると、同社の調査でも、メール経由の脅威が他の感染経路に比べて2倍も高くなっている状況が報告されているという。

同社でもJALの事件以降、ビジネスメール詐欺の対策に関する問い合わせが増えており、滝口氏は「経営層や経理部門において、ビジネスメール詐欺に対する認知度が高まった」と話す。

滝口氏は、セキュリティを確保するにあたっては、「自社において何が漏れたらまずいのか」など、まずはリスクをどうとらえるかを考えるべきとアドバイスする。例えば、振り込みを行う銀行口座は漏れてはいけない情報に当たるだろう。したがって、もし取引先から振込口座が変わるという連絡があったら、取引先に電話で確認するという作業を行うことを業務フローに加えるのも防衛手段の1つとなる。

加えて、経営層がいかにセキュリティに理解を示しているかということも重要だという。昨年は、IoTデバイスを狙うマルウェア「Mirai」、脆弱性「EternalBlue」を悪用するランサムウェア「WannaCry」が猛威を振るったことで、経営層においてもセキュリティに対する意識は高まっており、現場に「当社は大丈夫か?」という確認までは行われるものの、「投資にまでは至らない」と、滝口氏は話す。

滝口氏は、「日本では同業他社に対する"ライバル意識"が見られるため、業種別にコミュニティを作って各社の情報を共有することで、業界全体のセキュリティレベルの底上げを図っていけるのではないか」と提案する。

ちなみに、IPAはビジネスメール詐欺への対策として、「取引先とのメール以外の方法での確認」「普段とは異なるメールに注意」「電子署名の付与」「不審と感じた場合の組織内外での情報共有」「ウイルス・不正アクセス対策」「類似ドメインの調査」を挙げている。

防衛・検知・対応を網羅するセキュリティ対策を

このように、日本企業におけるセキュリティリスクは高まるばかりだが、滝口氏に、日本企業がセキュリティを向上するためにどうしたらよいのかについて、聞いてみた。

「セキュリティ対策を講じる際は、『防衛』『検知』『対応』という3つの行動が必要だが、どれかが特別に重要ということはなく、すべてを包括した対策が必要となる」

これら3つの対応のうち、一般に防衛が最初に行われ、次に検知が行われても、検知した結果が生かされずに終わってしまうことが多いそうだ。そこで、「検知をしたら、企業が主体となって、その結果を対応することが大事」と滝口氏はアドバイスする。

また、滝口氏は今度リスクが高まることが予想されるセキュリティ・トピックとして、侵入者による不正な仮想通貨のマイニングを挙げる。

滝口氏は「不正マイニングはウイルスでもなく、情報が漏洩しているわけでもないので、今のところ、企業において危機感は小さい。しかし、こうした行為は、サイバー攻撃者に資金を渡すことになるため、ひいては「サイバー攻撃に加担することになる」と、警戒心を強めている。

ビジネスメール詐欺に仮想通貨の不正マイニングと、企業の安全性を脅かすリスクは次から次へと登場している。自社で守るべき情報を整理するとともに、セキュリティ対策について見直してみてはいかがだろうか。