ここまで2回に分けて、私たちにとってメールの脅威がどのように変化してきたか、そしてその背後にある変わらぬ攻撃者の狙いや戦略は何かについて紹介してきました。最終回は、そんな手口の変化にセキュリティ業界がどのように対抗してきたかを振り返り、今後、どのような対策が求められるかを展望します。

法制度と技術の両面で進化してきた対策

添付ファイルや本文に記したURLを介してマルウェアに感染させるメールにしても、フィッシングメールにしても、最近では実際にやりとりされている本物そっくりの文面に似せるケースが増えています。

一方でいまだに減らないのが、不特定多数に送りつけられる宣伝目的のメールやアダルトサイトへの勧誘などを狙った、いわゆる「迷惑メール」「スパムメール」です。メールセキュリティソリューションの第一歩は、20年以上前、主にこうした迷惑メールを排除することから始まりました。

迷惑メールは、さまざまな商品やアダルトコンテンツの宣伝に始まり、ネズミ講的な金儲けや闇金の斡旋を誘う違法すれすれのものまで、さまざまなものが流通しています。基本的に無視すればいいとはいえ、ユーザーにとっては、興味のないメールでメールボックスがいっぱいにされ、削除するだけでも時間と手間がかかり面倒です。また、インターネットが普及し始めた当時は、貴重なサーバや回線のリソースを迷惑メールに消費されてしまうこと自体が問題でした。

並行して、メールを介して拡散するマクロウイルスや「ワーム」と呼ばれる悪意あるソフトウェアも時折流行を見せており、対策が急務とされました。そこで、法制度と技術面、両面で対策が進むことになりました。

特に日本の場合は、携帯電話のメールで大量の迷惑メールが問題視されたことを受け、2002年に「特定電子メールの送信の適正化等に関する法律」(特定電子メール法)が制定されました。これにより原則としてオプトイン方式、つまり事前に同意したユーザー以外に宣伝メールを送ってはならないこととされたほか、送信者の表示が義務付けられました。

同時に、攻撃者が第三者のメールサーバにただ乗りして発信する迷惑メールの送信を回避するポート制御をはじめ、技術面での対策も進みました。代表的な対策がコンテンツフィルタリングです。メールの本文やサブジェクト(タイトル)に、特定のキーワードが含まれる場合には迷惑メールと見なし、削除したり、迷惑メールフォルダに振り分けたりすることでユーザーの手間を省きます。迷惑メールや攻撃メールの特徴を「シグネチャ」や「フィンガープリント」にまとめて、効率よく検知する手法が一般的です。

ただ、迷惑メールを送りつける事業者側もコンテンツフィルタリングをかいくぐるため、あの手この手を講じてきました。テキストを記す代わりに画像を貼り付けたり、日本語以外の別の言語の文字コードを用いたりして、フィルタリングの対象から外れようと試みたのです。 そこで、対策技術も進化しました。機械学習(ML)の一種である「ベイジアンフィルタ」を利用し、迷惑メールの特徴を抽出したり、構造パターンを解析する「ヒューリスティック技術」を活用したりと、さまざまなアプローチが生まれました。その多くは今も多くのメールセキュリティソリューションで採用され、日々新たな手法に合わせて進化しています。

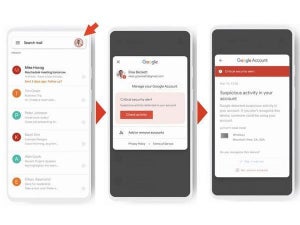

また、マルウェア感染を目的とした悪意あるメール、フィッシング詐欺を目的としたフィッシングメールにおいては、メール本文の文面だけでなく、添付されたファイルをチェックしたり、本文に記されたURLのリンク先を確認したりするセキュリティ製品も多く登場しています。単に既知の悪意あるファイルや悪意あるURLと合致するかどうかだけではなく、サンドボックスと呼ばれる技術を用いて仮想空間の中で擬似的に動作させたり、先取りしてWebサイトにアクセスして挙動を調べたりすることで、ユーザーに害を及ぼすものを検知する仕組みです。

ソースフィルタリングを巡るいたちごっこ

迷惑メール、攻撃メールを排除するもう1つの手段が、送信元のIPアドレスやドメイン名に着目する「ソースフィルタリング」です。スパム送信事業者やサイバー攻撃者が頻繁に利用するIPアドレスを収集し、「ブラックリスト」としてまとめることで、それに合致するIPアドレスから送られてくるメールは迷惑なもの、悪意あるものと見なしてフィルタリングする手法は古くから用いられてきました。

ただ、この手法には「誤検知」という課題がつきまとっていました。実際には何の問題もない企業や個人であるにもかかわらず、誤ってそのIPアドレスがブラックリストに登録されてしまうと、その誤って登録された企業や個人はメールの送信ができなくなってしまいます。

そうした問題を回避し、より高い精度でソースフィルタリングを実現する手段として、「レピュテーション」と呼ばれる技術が広く活用されています。IPアドレスやドメイン名だけでなく、過去の活動履歴や他のホストとのつながりなどを総合的に分析し、迷惑メールや攻撃メールの送信元かどうかを判断する仕組みです。

それも最近では、1社や少数のボランティアに頼るだけではなく、セキュリティ製品を導入しているユーザー側から広く情報を収集し、クラウド側に集約して分析することで、より広範な「評判」のデータベースを作成するようになっています。これらはメール以外のさまざまな脅威情報も包含する「脅威インテリジェンス」 へと発展しています。

並行して、メールの送信元を詐称する「なりすまし」が比較的容易であることを踏まえ、「そのメールが本当にその送信元から送られてきたのか」の判別を手助けするSPF、DKIM、DMARCといった「送信ドメイン名認証」と呼ばれる技術が広がってきています。

ただ、攻撃者ももちろん対策側の進化を見越しています。その1つの手法が「ボット」です。ごく普通の一般利用者のPCに、遠隔操作が可能なプログラム、いわゆるボットを感染させて、迷惑メールやフィッシングメールの送信に利用します。それも1台や2台ではありません。数千台、数万台といった規模で使えるようにした「ボットネット」を構築し、他の攻撃者にまた貸しするサービスまで現れています。

ML/AIに移る攻防の場、防御側が先手を取る日は来るのか?

このように、メールセキュリティの世界では文字通り、攻撃と防御のいたちごっこが繰り広げられてきました。

今、その最新の戦場は機械学習(Machine Learning:ML)やAIを活用して本物そっくりに作られた高度なメールと、同じくML/AIを活用した高度なブロック技術とのせめぎ合いに移行しています。迷惑メール対策として初期に登場したベイジアンフィルタは正にMLを活用したものでしたから、約20年を経てぐるっと一周して戻ってきた感もあります。

ただ、なかなかすっきりとした解決には至っていません。

かつては、1種類の詐欺メールや攻撃の山が比較的長く続いていました。このため、コンテンツフィルタリングやソースフィルタリングで特徴をとらえてから対策を講じても、効果を上げることができました。

しかし最近は、少しずつ手法を変え、形を変えながら小さな山が連続してやってくる、よりインテリジェントな攻撃が増えていることが確認できています。そうした新しい攻撃手法に対応するため、AIを搭載した「予測的検知」に取り組むセキュリティベンダーもでてきています。

例えば、私たちVade Secureでは、MLやディープラーニング技術、蓄積してきた自然言語処理技術を中核に、個々のメールの内容や含まれるURLを解析して未知のマルウェアやフィッシングを検知することに加え、脅威受信後の修正を行うことで特定されたフィッシングを即座に排除します。1万を超えるアルゴリズムを用い、かつそれらを継続的に更新することにより、「攻撃者が先行、防御側が後攻となり、後手に回ってしまう」というセキュリティの構図を変えようという試みです。

社会において人と人とのつながりが欠かせない以上、この先もメールを介した迷惑行為や詐欺、攻撃が消え去ることはないでしょう。大事なことは、敵の手口を正しく知り、それに応じた対策を選択して継続的に手を打つことです。そして、最新の攻撃情報や防御のノウハウを互いに共有し、助け合うことが、何より欠かせないでしょう。

著者プロフィール

Vade Secure株式会社 カントリーマネージャー 伊藤 利昭(いとう としあき)

日本のシステムインテグレーターにてシステム技術者、事業企画等を担当した後、外資系ソフトウェア企業に転身。スターリングソフトウェア、RSAセキュリティ、F5ネットワークスにおいてマーケティング&ビジネスディベロップメント部門を統括。その後、シトリックス・システムズにてビジネスディベロップメント、ディストリビューション部門の責任者などを務めた後、Pulse Secureのカントリーマネージャーとして、日本および韓国市場における販売拡大に尽力。

現在は、Vade Secure(読み方:ヴェイド・セキュア)の日本法人、Vade Secure株式会社のカントリーマネージャーとして、日本国内におけるVade Secureのビジネスを推進する。

Vade Secureはフィッシング、スピアフィッシング、マルウェア、ランサムウェアなどの新種の攻撃や標的型の脅威を検出する予測的メール防衛ソリューションを提供する。世界中でサービスプロバイダー向けのメールフィルタリングとMicrosoft 365専用の脅威検知ソリューションを展開し、76カ国で10億個以上のメールボックスを保護。フランス・リールに本社を構え、2016年7月より日本市場に本格参入する。