セキュリティ・チェックツールとは?

Linuxにはさまざまなセキュリティ関連のツールがパッケージとして用意されている。導入も利用も簡単だ。社内のサーバに対してこうしたツールを使ってチェックを行い、攻撃に悪用されるおそれがある脆弱性が存在しないかどうかを調べることはそれほど難しくない。

特に外部にサービスを提供しているサーバに対し、こうしたチェックを行うことはしばしばある。自分が構築したサーバやシステムではなく、実際にどのようなサービスが提供されていてどのような問題があるかわからない場合、いつ購入したのかもよくわからないネットワーク接続機能をもったアプライアンスを利用している場合などは、外部からスキャンを実施して問題を見つけておくことは、サイバー攻撃を防御する上で重要な作業といえる。

こうした内々でのセキュリティチェック作業はツールを最新版にアップデートしけながら定期的に実施したほうがよいだろう。最近のマルウェアはこの程度のチェックでは検出できないような仕組みを使っていることも多いが、問題を検出する方法は多いに越したことはない。しかし、こうした操作は管轄外の外部のサーバに対しては実施しないほうがよい。

ポートスキャン をやりすぎると……

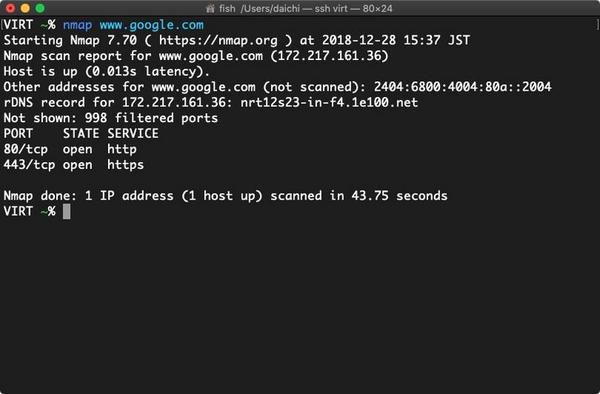

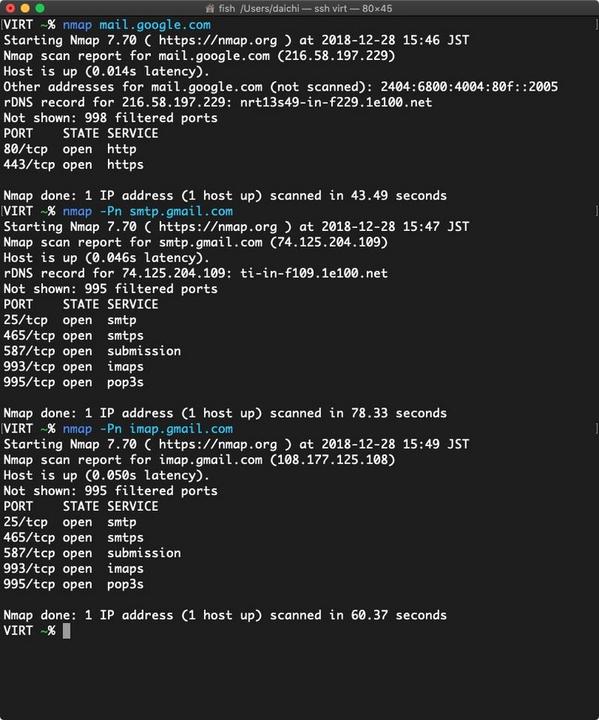

例えば、最も簡単なセキュリティチェックの1つにポートスキャンがある。簡単なポートスキャンでも対象のサーバでどのようなサービスが動作しているのかを調べることができる。高度なポートスキャンになると、たとえポート番号を変更していたとしても、対象のポートがどのようなサービスを提供しているのかを判断できるものもある。

Linuxで利用できるツールでポートスキャン機能を持ったものとしてはnmapが有名だ。広く使われているツールで、使い方が簡単な上、さまざまなオプションを提供している。

ポートスキャンを実施して開いているポートを調べることは、セキュリティ対策をする上で基本的な作業の1つとされている。開いているポートを確認することで、意図していないポートが開いていないかどうかを確認できる。意図していないポートが開いていた場合は、そのポートを開いているサービスを停止することでリスクを減らすことができる。

しかし、こうした作業を自分の管理下にないサーバに対して実施しないほうがよい。Linuxではセキュリティツールのインストールも利用も簡単にできてしまうので、勉強がてら実行してみるか、ということにもなってくるのだが、そうした行為を続けていると攻撃元と判断される可能性があるからだ。

ポートスキャンはどのポートを攻撃しようかを調べる作業と同じだ。このため、頻繁に外部のサーバにポートスキャンを実施すると、そのアクセスがサイバー攻撃の一部と見なされ、アクセスがブロックされる可能性がある。

試してみる時は自分に向けてみる

管理しているサーバがない時などにこうしたツールを試してみたいということであれば、自分に対してチェックをかけてみるという方法がある。IPアドレスとして127.0.0.1を指定すれば自分に対するチェックを実施できる。

セキュリティツールは攻守が一体の関係にあるので、使い方によっては強力なツールとなり、悪用すると攻撃に利用できてしまう。だからといって使わないほうがよいというわけではなく、どのような使い方をするのか、どのようなことが実施できるのかは把握しておいたほうがよいだろう。