2月10日~16日のサイバーセキュリティ情報では、Microsoftが63件の脆弱性を修正し、うち2件がすでに悪用されていることが判明した。NECルーターではWi-Fiパスワード流出や遠隔操作のリスクが指摘され、中国の脅威グループ「RedMike」によるCisco機器を標的とした攻撃も確認された。さらに、Apple製品の特定標的型攻撃を修正するアップデートが公開され、CISAは7つの新たな脆弱性をカタログに追加した。

2月10日~16日の最新サイバーセキュリティ情報

Microsoftが2月の月例アップデートで63件の脆弱性を修正、そのうち2件はすでに悪用が確認されていることが分かった。NECのルーターに深刻な脆弱性が発覚し、Wi-Fiパスワードの流出や遠隔操作のリスクが指摘された。さらに、中国の脅威グループ「RedMike」によるCiscoネットワーク機器を標的としたサイバー攻撃が確認され、日本国内にも影響がおよぶ可能性があることが判明した。AppleもiOS、macOS、watchOSなどの複数のOSに脆弱性が存在することを発表し、特定標的型攻撃に悪用されていた脆弱性を修正するアップデートを公開した。

サイバー攻撃者が生成AIを利用した高度なフィッシング詐欺を展開していることが報告され、特にGmailユーザーを狙った攻撃が確認された。CISAは新たに7件の脆弱性をカタログに追加し、Windows、iOS、Zyxel、Mitelなど広範な製品への影響を警告した。さらに、中国による台湾侵攻のリスク評価が発表され、長期的にリスクが高まる可能性があるとして、企業に対し緊急時対応計画の策定が推奨されている。これらの情報をもとに、迅速なアップデートの適用や適切な対策を講じることが重要だ。

それでは以降で詳しく見ていこう。

2件の脆弱性はすでに攻撃に悪用中、Microsoft最新パッチの即時適用を

2月11日(米国時間)にMicrosoftから2025年2月のセキュリティ更新プログラムの配信が伝えられた。2月の更新プログラムでは合計63件のセキュリティ脆弱性が修正されている。これらセキュリティ脆弱性を悪用されると、遠隔から任意のコードを実行されたり、管理者権限が奪取される危険性があるとされており注意が必要だ。また、修正対象となったセキュリティ脆弱性のうち2件はすでに悪用が確認されている点にも留意しておきたい(参考「Microsoft 2月の更新プログラム配信中、攻撃に悪用済みの脆弱性修正 | TECH+(テックプラス)」)。

Microsoft製品は世界中でもっとも広く使われているソフトウェアのひとつであり、サイバー攻撃の対象として悪用されやすい。同社の製品を使用している場合、迅速にアップデートを適用することが望まれる。

Microsoftはしばしば累積更新プログラムの提供によってほかの問題を引き起こすことがあり、こうした問題を懸念するユーザーは累積更新プログラムの適用を避けることがある。しかし、サイバーセキュリティの観点から提供が開始された累積更新プログラムは迅速に適用することが望まれる。問題が発生した場合には適用したアップデートを巻き戻すなどして一時的に問題を回避できることが多く、基本的にはアップデートの適用が推奨される。

NECルーターに深刻な脆弱性、Wi-Fiパスワード流出や遠隔操作の危険

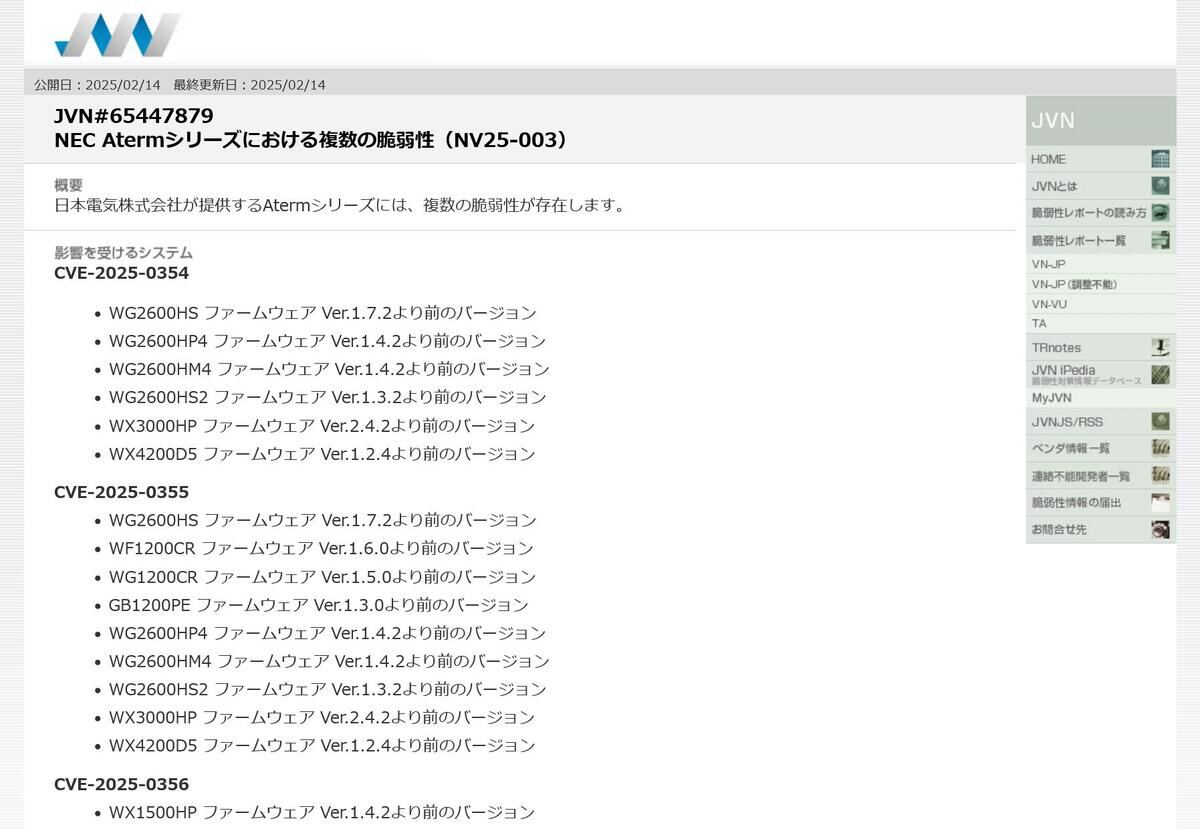

JPCERTコーディネーションセンター(JPCERT/CC:Japan Computer Emergency Response Team Coordination Center)からNECのルーターに複数のセキュリティ脆弱性が存在することが発表された。このセキュリティ脆弱性を悪用された場合、遠隔からWi-Fiパスワードを盗まれたり、任意のOSコマンドが実行されたりする可能性があるとされている。

脆弱性が存在するとされる製品およびバージョンは次のとおり。

- WG2600HS Ver.1.7.2より前のバージョン

- WG2600HP4 Ver.1.4.2より前のバージョン

- WG2600HM4 Ver.1.4.2より前のバージョン

- WG2600HS2 Ver.1.3.2より前のバージョン

- WX3000HP Ver.2.4.2より前のバージョン

- WX4200D5 Ver.1.2.4より前のバージョン

- WF1200CR Ver.1.6.0より前のバージョン

- WG1200CR Ver.1.5.0より前のバージョン

- GB1200PE Ver.1.3.0より前のバージョン

- WX1500HP Ver.1.4.2より前のバージョン

- WX3600HP Ver.1.5.3より前のバージョン

脆弱性が修正された製品およびバージョンは次のとおり。

- WG2600HS Ver.1.7.2

- WG2600HP4 Ver.1.4.2

- WG2600HM4 Ver.1.4.2

- WG2600HS2 Ver.1.3.2

- WX3000HP Ver.2.4.2

- WX4200D5 Ver.1.2.4

- WF1200CR Ver.1.6.0

- WG1200CR Ver.1.5.0

- GB1200PE Ver.1.3.0

- WX1500HP Ver.1.4.2

- WX3600HP Ver.1.5.3

該当する製品を使っている場合には迅速な対応が必要だ。アップデートが提供されている製品は迅速にアップデートを適用することが望まれている。また、上記製品のうちいくつかはすでにサポート終了(EOL:End-of-Life)を迎えておりアップデートが提供されない。すでにサポートが終了した製品を使っている場合にはサポートが提供されている別の製品へ買い替えることが推奨されている。

Ciscoネットワーク機器の脆弱性が狙われる、日本国内にも該当機器あり

Cisco Systemsのネットワークデバイスを使っている場合には注意が必要だ。Recorded Futureからセキュリティアップデートが適用されていないCisco Systemsのネットワークデバイスを悪用するサイバー攻撃キャンペーンが行われているとの発表が行われたためだ(参考「シスコ製品の脆弱性を悪用したサイバー攻撃を確認、アップデートを | TECH+(テックプラス)」)。

このサイバー攻撃は中国の支援を受けていると見られる脅威グループ「RedMike (別名:Salt Typhoon)」の手によるものと推定されている。CVE-2023-20198とCVE-2023-20273という2つのセキュリティ脆弱性が悪用されており、2024年12月から2025年1月までの攻撃が確認されている。攻撃の目的は通信内容の傍受や、最先端研修データの窃取、知的財産の窃取が目的だったと分析されている。

侵害が確認されたデバイスは7台と少ないが、標的となったデバイスは日本にも存在するものとされており警戒が必要だ。今回悪用されたセキュリティ脆弱性はすでに修正されている。Cisco Systemsのネットワークデバイスを使っている場合には、同社から公開されたアップデートを漏れなく適用し、常に最新の状態を維持することが望まれている。

Apple製品に脆弱性、特定標的型攻撃で悪用された脆弱性を修正

2月10日(米国時間)にはAppleから同社製品にセキュリティ脆弱性が存在するとしてアップデートの提供が開始された。iPhoneとiPadに関しては脆弱性情報データベース(CVE:Common Vulnerabilities and Exposures)が割り当てられていることから詳細情報が公開されているが、それ以外の製品に関してはCVEが割り当てられていないことから問題が修正された製品のバージョン情報のみが公開されている(参考「Apple security releases - Apple Support」「iPhoneとiPadに重要なセキュリティアップデート、攻撃に悪用済みの脆弱性修正 | TECH+(テックプラス)」)。

セキュリティアップデート適用後のオペレーティングシステムおよびバージョンは次のとおり。

- iOS 18.3.1

- iPadOS 18.3.1

- iPadOS 17.7.5

- macOS Sequoia 15.3.1

- macOS Sonoma 14.7.4

- macOS Ventura 13.7.4

- watchOS 11.3.1

- visionOS 2.3.1

iPhoneおよびiPadのセキュリティ脆弱性は物理的な接触が必要なことから深刻度は警告(Warning)だが、すでに特定の個人を標的とした巧妙なサイバー攻撃に使われたとの報告があることから注意する必要がある。Apple製品は会社で使っていないとしても従業員が個人的に使っていることがある。利用者にアップデートを促すなど対策を勧めることが望ましい。

中国の台湾侵攻は避けられない未来なのか? Recorded Futureが緊急対応策を提言

2月12日(米国時間)にRecorded Futureから中国による台湾侵攻のリスクを評価した脅威分析レポートが公開された。Recorded Futureの評価では、直近における台湾侵攻のリスクは低いとしつつも、長期的には高まると指摘し、影響を受ける企業に緊急時対応計画の策定を開始するよう推奨した(参考「中国による台湾侵攻のリスク上昇、半導体産業が混乱する可能性 | TECH+(テックプラス)」)。

Recorded Futureのレポートは中国が2026年までに武力侵攻する可能性は低いと評価している。しかしながら、2027年から2049年にかけては侵攻を回避できないとは言わないがリスクは高まると指摘している。中国による台湾侵攻が現実のものとなった場合、周辺地域および世界経済にどのような影響を与えるかについてはさまざまなシナリオが想定される。しかしながらRecorded Futureはほぼ確実に起こる事態であると想定し、被害を予測している。

台湾はスマートフォンやデータセンターで使われる半導体の約9割を生産していると見積もられており、台湾侵攻は半導体産業にかつてない混乱をもたらす可能性がある。また世界経済に与える影響も大きく、第2次大戦かそれ以上の影響を与える可能性があるとされている。

中国が今後どのような行動に出るかは分からないが、ロシアのウクライナ侵攻のように事態が急激に進行する可能性も否めない。事態が逼迫してから対応行動に出ても間に合わないことから、Recorded Futureが推奨しているように緊急時対応計画を策定して実際に行動できるよう準備しておくことには価値があると言える。

生成AIが悪用される時代へ、Gmail標的の詐欺手口に企業はどう対策すべきか

生成AIは世界中で仕事の在り方を変えているが、それはビジネスパーソンのみならずサイバー攻撃者にとっても同じだ。サイバー攻撃者は生成AIを強力な武器として使い、サイバー攻撃のより高いレベルに引き上げている(参考「Gmailユーザーを標的としたフィッシングに複数の生成AI悪用、注意を | TECH+(テックプラス)」)。

Malwarebytesは2月13日(米国時間)にGmailユーザーを標的とする高度なフィッシング詐欺キャンペーンに複数の生成AIが悪用されているとして注意喚起を行った。生成AIをサイバー攻撃に転用する手口はもはやめずらしいものではなく、多くの脅威アクターが積極的に利用している。2025年にはエージェント型AIの登場が予測されており、サイバー攻撃はさらに高度に巧妙になる可能性が高い。

企業はこうした現状があることを従業員や役員へ周知させるとともに、常に最新の情報を収集して社内に情報共有を行い続けていくことが望まれる。

Windows、iOS、Mitel製品など広範囲に影響、CISAが警告する7つの脆弱性

米国土安全保障省サイバーセキュリティ・インフラストラクチャーセキュリティ庁(CISA:Cybersecurity and Infrastructure Security Agency)は、2月10日~16日にカタログに7つのエクスプロイトを追加した。

- CISA Adds Four Known Exploited Vulnerabilities to Catalog | CISA

- CISA Adds Two Known Exploited Vulnerabilities to Catalog | CISA

- CISA Adds One Known Exploited Vulnerability to Catalog | CISA

追加されたエクスプロイトは次のとおり。

- CVE: Common Vulnerabilities and Exposures - CVE-2024-40891

- CVE: Common Vulnerabilities and Exposures - CVE-2024-40890

- CVE: Common Vulnerabilities and Exposures - CVE-2025-21418

- CVE: Common Vulnerabilities and Exposures - CVE-2025-21391

- CVE: Common Vulnerabilities and Exposures - CVE-2025-24200

- CVE: Common Vulnerabilities and Exposures - CVE-2024-41710

- CVE: Common Vulnerabilities and Exposures - CVE-2024-57727

影響を受ける製品およびバージョンは次のとおり。

- Zyxel VMG4325-B10A firmware 1.00(AAFR.4)C0_20170615およびこれよりも前のバージョン

- Microsoft Windows 10 Version 1507 (32ビットシステム、x64ベースシステム) 10.0.10240.0から10.0.10240.20915よ り前のバージョン

- Microsoft Windows 10 Version 1607 (32ビットシステム、x64ベースシステム) 10.0.14393.0から10.0.14393.7785より前のバージョン

- Microsoft Windows 10 Version 1809 (32ビットシステム、x64ベースシステム) 10.0.17763.0から10.0.17763.6893より前のバージョン

- Microsoft Windows 10 Version 21H2 (32ビットシステム、ARM64ベースシステム、x64ベースシステム) 10.0.19043.0から10.0.19044.5487より前のバージョン

- Microsoft Windows 10 Version 22H2 (x64ベースシステム、ARM64ベースシステム、32ビットシステム) 10.0.19045.0から10.0.19045.5487より前のバージョン

- Microsoft Windows 11 version 22H2 (ARM64ベースシステム、x64ベースシステム) 10.0.22621.0から10.0.22621.4890 より前のバージョン

- Microsoft Windows 11 version 22H3 (ARM64ベースシステム) 10.0.22631.0から10.0.22631.4890より前のバージョン

- Microsoft Windows 11 Version 23H2 (x64ベースシステム) 10.0.22631.0から10.0.22631.4890より前のバージョン

- Microsoft Windows 11 Version 24H2 (ARM64ベースシステム、x64ベースシステム) 10.0.26100.0から10.0.26100.3194 より前のバージョン

- Microsoft Windows Server 2008 Service Pack 2 (x64ベースシステム) 6.0.6003.0から6.0.6003.23117より前のバー ジョン

- Microsoft Windows Server 2008 R2 Service Pack 1 (Server Core installation) (x64ベースシステム) 6.1.7601.0から6.1.7601.27566より前のバージョン

- Microsoft Windows Server 2008 R2 Service Pack 1 (x64ベースシステム) 6.1.7601.0から6.1.7601.27566より前のバ ージョン

- Microsoft Windows Server 2008 Service Pack 2 (32ビットシステム) 6.0.6003.0から6.0.6003.23117より前のバージ ョン

- Microsoft Windows Server 2008 Service Pack 2 (Server Core installation) (32ビットシステム、x64ベースシステ ム) 6.0.6003.0から6.0.6003.23117より前のバージョン

- Microsoft Windows Server 2012 (Server Core installation) (x64ベースシステム) 6.2.9200.0から6.2.9200.25317より前のバージョン

- Microsoft Windows Server 2012 (x64ベースシステム) 6.2.9200.0から6.2.9200.25317より前のバージョン

- Microsoft Windows Server 2012 R2 (Server Core installation) (x64ベースシステム) 6.3.9600.0から6.3.9600.22417より前のバージョン

- Microsoft Windows Server 2012 R2 (x64ベースシステム) 6.3.9600.0から6.3.9600.22417より前のバージョン

- Microsoft Windows Server 2016 (Server Core installation) (x64ベースシステム) 10.0.14393.0から10.0.14393.7785より前のバージョン

- Microsoft Windows Server 2016 (x64ベースシステム) 10.0.14393.0から10.0.14393.7785より前のバージョン

- Microsoft Windows Server 2019 (Server Core installation) (x64ベースシステム) 10.0.17763.0から10.0.17763.6893より前のバージョン

- Microsoft Windows Server 2019 (x64ベースシステム) 10.0.17763.0から10.0.17763.6893より前のバージョン

- Microsoft Windows Server 2022 (x64ベースシステム) 10.0.20348.0から10.0.20348.3207より前のバージョン

- Microsoft Windows Server 2022, 23H2 Edition (Server Core installation) (x64ベースシステム) 10.0.25398.0から10.0.25398.1425より前のバージョン

- Microsoft Windows Server 2025 (Server Core installation) (x64ベースシステム) 10.0.26100.0から10.0.26100.3194より前のバージョン

- Microsoft Windows Server 2025 (x64ベースシステム) 10.0.26100.0から10.0.26100.3194より前のバージョン

- Apple iOS 18.3よりも前のバージョン

- Apple iPadOS 18.3よりも前のバージョン

- Apple iPadOS 17.7よりも前のバージョン

- Mitel 6800 Series R6.4.0.HF1 (R6.4.0.136)までのバージョン

- Mitel 6900 Series R6.4.0.HF1 (R6.4.0.136)までのバージョン

- Mitel 6900w Series SIP Phones R6.4.0.HF1 (R6.4.0.136)までのバージョン

- SimpleHelp remote support software v5.5.7およびこれより前のバージョン

2月10日~16日はこれ以外にも産業用制御システム(ICS:Industrial Control System)のアラートが多数公開されており注意が必要だ。上記製品を使っている場合には迅速に対応を行う必要がある。産業用制御システムを使っている場合にはCISAの「Cybersecurity Alerts & Advisories | CISA」を確認し、該当する製品を使っている場合には迅速に対応計画を立案し実施しよう。

* * *

2月10日~16日のサイバーセキュリティ情報では、Microsoft、Apple、NEC、Ciscoなどの主要ベンダーの製品に関する脆弱性が多数報告され、迅速な対応が求められる状況となった。特にMicrosoftの月例アップデートでは63件の脆弱性が修正され、そのうち2件がすでに悪用されていることが確認されている。また、NECルーターの深刻な脆弱性、中国の脅威グループ「RedMike」によるCisco機器への攻撃、Apple製品の特定標的型攻撃の修正パッチなど、広範囲にわたる脆弱性が浮上した。加えて、CISAが新たに7件のエクスプロイトをカタログに追加し、Windows、Zyxel、Mitel製品をはじめとする幅広いデバイスに影響を及ぼす可能性があることが明らかになった。

さらに、生成AIを活用したフィッシング詐欺が高度化しており、Gmailユーザーを標的とした攻撃が確認されるなど、サイバー攻撃の手法も急速に進化している。Recorded Futureのレポートでは、中国による台湾侵攻の長期的なリスクが指摘され、企業に対し緊急時対応計画の策定が推奨されている。サイバー脅威は日々変化しており、脆弱性の修正や攻撃手法の最新情報を迅速に把握し、適切な対策を講じることが、企業および個人のセキュリティを維持するうえで不可欠だ。