Recorded Futureは2月13日(米国時間)、「RedMike Exploits Unpatched Cisco Devices in Global Telecommunications Campaign」において、脆弱なシスコシステムズのネットワークデバイスを悪用するサイバー攻撃キャンペーンを特定したと発表した。

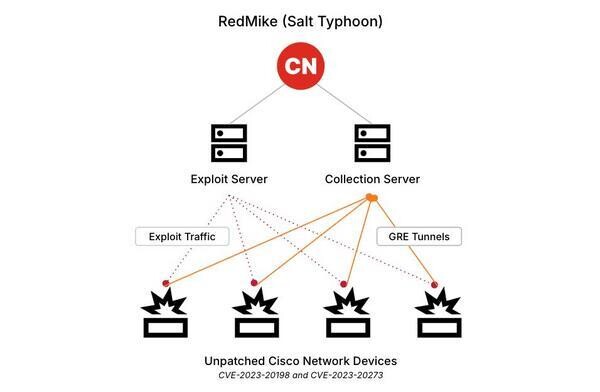

攻撃は中国の国家支援を受けているとみられる脅威グループ「RedMike(別名: Salt Typhoon)」により実行され、主に通信プロバイダーが標的になったとみられる。

侵害経路

Recorded Futureの調査によると、この攻撃では主にシスコ製ネットワークデバイスに存在する既知の脆弱性が悪用されたという。特定された脆弱性は次のとおり。

- CVE-2023-20198 - Cisco IOS XEソフトウェアのWeb UIに不十分な保護の脆弱性。攻撃者は初期アクセスを確保し、任意の一般ユーザーを作成できる可能性がある(CVSSスコア: 10.0)

- CVE-2023-20273 - Cisco IOS XEソフトウェアのWeb UIにOSコマンドインジェクションの脆弱性。認証されたリモートの攻撃者は、root権限でコマンドを実行できる可能性がある(CVSSスコア: 7.2)

攻撃者は「CVE-2023-20198」を悪用して任意のユーザーを作成すると、このユーザーと「CVE-2023-20273」を悪用することで管理者権限を獲得した。管理者としてアクセス可能になるとデバイスを再構成し、GRE(Generic Routing Encapsulation)トンネルを追加して永続的なアクセスを確保したと考えられている。

影響

このサイバー攻撃キャンペーンは2024年12月から2025年1月に実施されたことが確認されている。標的デバイスは1,000台を超えるとみられ、その半数以上は米国、南米、インドのデバイスとされる。通信プロバイダーのデバイスが主に狙われたが、アルゼンチン、バングラデシュ、インドネシア、マレーシア、メキシコ、オランダ、タイ、米国、ベトナムの大学も攻撃されたとのこと。

通信プロバイダーの侵害は通信内容の傍受が目的と推測されているが、大学は最先端の研究データや知的財産の窃取が目的だったとみられている。

Recorded FutureによるとWebインタフェースをインターネット上に公開しているシスコ製ネットワークデバイスは1万2,000台以上存在するとされる。しかし、標的となったデバイスは約1,000台(8%)で少ないことから、今回のキャンペーンは特定の標的に的を絞った攻撃だったとみられている。

侵害が確認されたデバイスは7台。いずれも通信関連企業(英国、米国、南アフリカ、イタリア、タイ)の所有とされる。

対策

Recorded Futureは同様の攻撃を回避するため、次の対策の実施を推奨している。

- セキュリティアップデートを適用する

- 不必要なインターフェイスを公開しない。特にサポート終了(EOL: End-of-Life)に達した製品は注意する

- ネットワークデバイスの設定変更を監視する

- GREなど提供していないプロトコルのトラフィックを監視する

RedMike(別名: Salt Typhoon)は2024年9月下旬、米国の大手通信事業者「Verizon」、「AT&T」、「Lumen Technologies」など複数の事業者を侵害した実績がある。目的は米国政治家の通信傍受とみられ、この時は米国土安全保障省サイバーセキュリティ・インフラストラクチャーセキュリティ庁(CISA: Cybersecurity and Infrastructure Security Agency)がエンド・ツー・エンドの暗号化(E2EE: End-to-end encryption)アプリの使用を推奨する警告を発表している(参考:「メッセージアプリは「Signal」を使え、中国の攻撃を受けCISAが指南 | TECH+(テックプラス)」)。

今後も同様の攻撃が継続すると推測されており、通信事業者およびシスコ製品を利用している企業・組織には、上記の対策の実施と監視機能の強化が望まれている。