近年急増する「Emotet(エモテット)攻撃」とは

前回は「つるぎ町立半田病院」の事例から、ランサムウェア攻撃について紹介しました。今回は、2022年ころに日本において猛威を振るった、トロイの木馬型マルウェアの一種である「Emotet(エモテット)攻撃」を取り上げます。

昨年は非常に多くの企業がEmotet攻撃に感染する事態が発生しました。できるだけ二次被害を抑えようとする各社から、感染報告に関するプレスリリースが相次いだことを記憶している方も少なくないと思います。

一般的にトロイの木馬型マルウェアとは、正規のソフトウェアやファイルを装うことでユーザーに気が付かれないように侵入し、攻撃を仕掛けるマルウェア(悪意のあるプログラム)のことです。その手口はまるでギリシャ神話に登場する"トロイの木馬"のように、あたかも無害に見えるものなのです。トロイの木馬型攻撃の種類は年々進化し続けており、その代表的なマルウェアとして2022年に流行したのが、Emotet攻撃と呼ばれる種類のものでした。

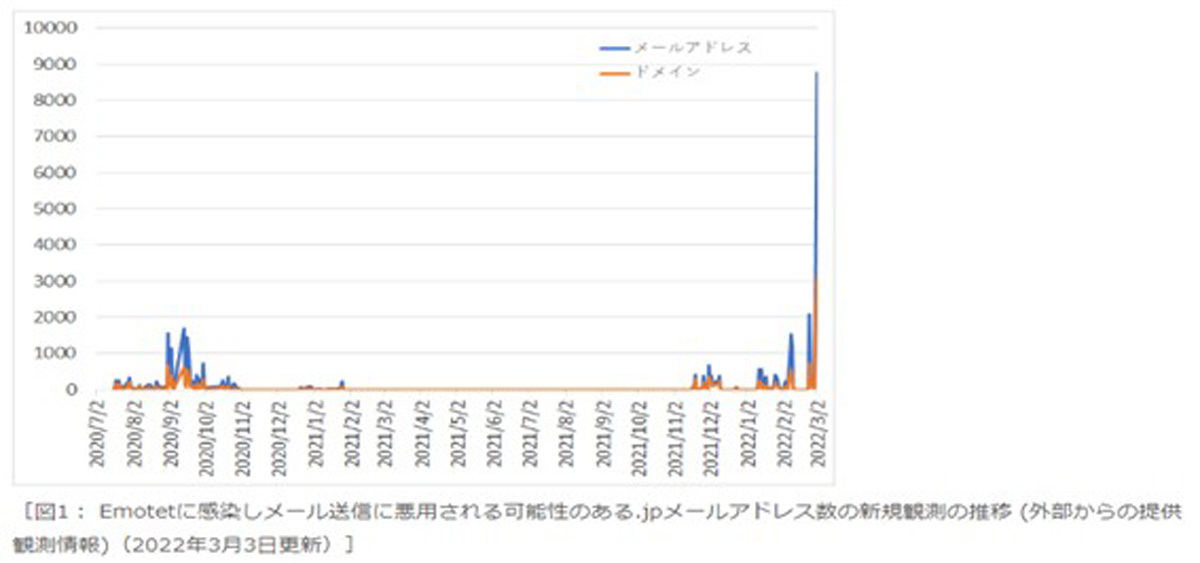

JPCERT(ジェーピーサート)からの注意喚起によると、2022年2月には、Emotet感染により悪用された可能性のあるメールアドレス数が、2020年のピーク時の約5倍以上に急増したとの報告がされていました。

エモテット攻撃が拡大するまでの流れ

2022年に展開されたEmotet攻撃は、以下のような流れで次々と感染が拡大していきました。

①攻撃者はマルウェアを仕組んだ添付ファイル付きのなりすましメールを大量に配信する

②メールを受け取った社員がメール内の添付ファイルのマクロを実行してEmotetに感染

③感染端末のアドレス帳やメールの情報、認証情報などを攻撃者のサーバに送信

Emotet攻撃に用いられるメールは、一見すると正規のメールに見えるものの、そこに添付されているMicrosoftのWordファイルやExcelファイルには悪意あるプログラムが仕組まれています。

これを従業員が何も知らずにクリックすることで、簡単に感染に至ってしまいます。そして、攻撃者はEmotet感染させた端末から窃取した認証情報を悪用することで、更なる攻撃へと拡大していきます。

企業としても、メールを受け取ることのある関係者全員への注意喚起や、Excelファイルのマクロを無効に設定する、また、二次被害を防ぐために感染報告について関係会社などに即時に動くことで、徐々に感染被害に遭う企業が減少しています。

Emotet攻撃のように人が介在する攻撃は、関係者一人一人の協力によって被害を防げる場合も少なくありません。従業員への注意喚起の仕組みや、感染拡大の早い攻撃への対処ができるような体制構築ができているかどうか、今一度見直しをしてみてはいかがでしょう。