ランサムウェアやワイパー攻撃は増加の一途をたどっています。企業は深刻な被害を受け、データを復元するために高額な身代金を支払わざるを得ない状況に追い込まれています。このような破壊的なサイバー攻撃に対して、企業はどのようにレジリエンスを構築すればよいのでしょうか。

ある土曜日の真夜中、ある企業のCIOの電話が鳴りました。同社のIT担当者によれば、重要なシステムに障害が発生し、最初のサーバーが暗号化され、ハッカーがコンピュータの1台にTXTファイルを残していったということです。担当者はパニックになりながら説明しました。その中で、ハッカーは、数百万ユーロの身代金をビットコインで送金するよう要求していました。優良な企業経営をしていれば、このような危機に迅速かつ効率的に対応できるよう、マニュアルや事業継続シナリオを作成しています。

なぜこのような計画が期待された結果を出せずに、代わりに身代金を支払ってをデータやシステムを買い戻すこととなってしまったのでしょうか。

サイバーリスクの観点から見ると、私たちは新しい世界に生きています。ランサムウェアやワイパーのような破壊的な攻撃が出現する以前は、企業の最高情報セキュリティー責任者は、主に「データ盗難」インシデントや、データの不正開示の問題に直面していました。被害者がまだ、データのコピーを持っていたため、ビジネスは継続することができました。

今日の破壊的なサイバー攻撃が発生すると、被害者とそのサプライチェーンが、顧客に製品やサービスを提供することが不可能になってしまいます。

ランサムウェアとワイパー攻撃は、ITシステムとデータに依存してきた組織を完全に麻痺させ、すべてを変えてしまいます。企業が被害状況を調査し、検知した脅威を軽減し、回復するのに費やす1秒1秒は、収益の損失を発生させます。ヘルスケア分野では、人命さえ危機に晒します。こうした新たな攻撃は、企業における対応やサイバーリカバリーの分野で、企業の弱点を容赦なく露呈し、企業の存続さえ脅かしかねません。

<外界から遮断され、孤立したIT・セキュリティ部門>

ほとんどの企業は近年、ITセキュリティーとセキュリティー部門に多額の投資を行っています。現在、平均的な企業では、130種類以上のサイバーセキュリティーツールを使用しています。

このような投資にもかかわらず、大部分のツールは、十分に統合されておらず、効果的かつ効率的に運用されていません。攻撃対象の規模や防御の弱点、攻撃者の能力、攻撃者の動機、セキュリティー予算や人的リソースは、もはや関係ありません。どの組織も破壊的なサイバー攻撃を排除できるとは限らないのです。

オペレーショナル・リスクに対する優れたガバナンスを実証するためには、最悪の事態に備えておく必要があります。つまりランサムウェアやワイパー攻撃の対抗措置を持っておくのです。

これらの攻撃は、文字通り、デジタルプラグを抜くように、会社全体の業務が停止し、電子メールも、電話システムも、建物に入るためのアクセス・コントロールもできません。全てが停止します。

ほとんどの危機管理計画では、CIOのチームがバックアップからデータを復元できることを前提としています。その弊害として、被害にあったデータがまだ攻撃者によって破損や削除がされていない場合でも、セキュリティー部門がインシデントを調査するまでは、どの部門も復旧を開始できず、脅威を軽減することもできません。

「どの脆弱性にパッチを当てる必要があるのか」「どの持続性メカニズムを設定から削除する必要があるか」「どのフィッシングメールが受信トレイに残っているのか」これらは、調査が答えるべき質問のほんの一部に過ぎません。そうでなければ、システムはすべてのバックドアが残ったまま復元され、とともに回収され、ハッカーは数分以内に再び侵入します。

完全な障害が発生した場合、セキュリティー部門のツールは、アクセス不可能となり、企業の最高情報セキュリティー責任者の部門は、CIOと緊密に連携して、まずこれらの重要なツールを信頼できる状態に再構築する必要があります。

その後、初めて、攻撃に対応することが可能となります。企業は、この攻撃の決定的瞬間における依存関係や問題点を理解し、緊急時計画の出発点とすることが不可欠です。

日本におけるサイバーレジリエンスに向けたこの戦略的転換は、サイバーセキュリティーのフレームワークの強化に重点を置いています。NIST(米国国立標準技術研究所)のサイバーセキュリティフレームワーク2.0や、EUのデジタル・オペレーショナル・レジリエンス法(DORA)、サイバーセキュリティー基本法やサイバーセキュリティー対策センター(NISC)のガイドラインと同様に、日本の取り組みも、レジリエンスの重要性を強調しています。

これらの規制では、企業がサイバー攻撃を検知するだけでなく、そのようなインシデントへの対応能力や回復能力を強化することが奨励されています。歴史的に、これらの分野-対応とデータ復旧は、予防と検知に比べて投資額が多くありませんでした。現在では、日本における強固なサイバーセキュリティー戦略の重要な構成要素として認識されています。

<緊急時の退避場所>

攻撃が成功した場合でも、高い免疫が保たれ、CIOと企業の最高情報セキュリティー責任者の部門に信頼できるツールとデータを提供する、安全な場所を社内に設置することが不可欠です。この安全な場所のコンセプトは、デジタル・フォレンジックやインシデント対応チームによって「クリーン・ルーム」と呼ばれています。Cohesityは、このクリーンルームを、セキュリティー・オペレーション部門が、「攻撃がどのように発生したかについて理解するために必要な調査ステップを実行できる隔離された環境である」と定義しています。インシデントのタイムラインを作成することで、脅威を排除し、再発を防止するために回復フェーズにおいて、実施すべき改善措置のマニフェストを作成することができます。

ITオペレーション部門は、「ステージング・ルーム」と呼ばれる隔離された環境で、セキュリティー部門と連携し、セキュリティー部門の調査によって明らかになった脅威に対する是正措置を実行します。システムは、攻撃の痕跡がすべて除去され、脆弱性にパッチが適用され、システムが堅牢化され、機能がテストされた後に、本番稼動に戻されます。

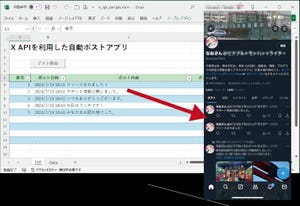

Cohesityは、ITオペレーション部門とセキュリティー・オペレーション部門を単一のデータ管理およびセキュリティー・プラットフォームに統合します。これにより、クリーン・ルームとステージング・ルームの迅速な設置が可能になります。信頼できるセキュリティーオペレーションツールを展開することができるようになり、Cohesityのネイティブハンティング機能とデータ分類機能を使用すれば、攻撃を封じ込めるためにネ、ットワークとシステムを隔離することで発生するレスポンスの課題に対処することもできます。システムの迅速な再構築や、リカバリにより、ミティゲーションプロセスを緩和することなども可能になります。

これらすべてが、レスポンスとリカバリの効率と効果を向上させ、レジリエンスを強化し、攻撃の影響を軽減することに貢献します。

サイバー攻撃は、高い確率で成功します。企業が攻撃の被害を食い止めるためには、緊急時に必要なすべてのツールやデータ、プロセスに頼ることが極めて重要です。

身代金を支払うことは、サイバー攻撃に直面した企業にとって唯一の解決策のように思われがちです。ただ、この方法では、期待された成果を得られないことが多いです。Cohesityのサイバー・レジリエンシー戦略担当グローバル・ヘッドであるジェームズ・ブレイクが指摘するように、セキュリティー予算や人的リソースに関わらず、破壊的なサイバー攻撃のリスクを完全に排除できる組織は存在しません。

このようなリスクを軽減するために企業は、CIOと企業の最高情報セキュリティー責任者の部門が効果的に活動できる安全な環境、すなわち「クリーン・ルーム」を確立しなければなりません。この戦略は、レジリエンスを向上させ、サイバー攻撃の影響を最小限に抑えるために極めて重要です。一方で、身代金の支払いだけ依存することは、保証された解決策とは言い難く、しばしば残念が結果を招いています。