JPCERTコーディネーションセンター(JPCERT/CC: Japan Computer Emergency Response Team Coordination Center)は7月12日、「開発者のWindows、macOS、Linux環境を狙ったDangerousPasswordによる攻撃 - JPCERT/CC Eyes|JPCERTコーディネーションセンター公式ブログ」において、暗号資産交換業界を標的とした持続的攻撃キャンペーンの分析レポートを公開した。2019年6月から継続して攻撃を行っている標的型攻撃グループに関連するとみられる、暗号資産交換事業者の開発者を狙ったサイバー攻撃の調査結果が報告された。

同キャンペーンはDangerousPassword(CryptoMimicまたはSnatchCryptoとも呼ばれる)という名称で知られている持続的標的型攻撃(APT: Advanced Persistent Threat)グループによる攻撃とみられており、攻撃者がターゲットにショートカットファイルを含んだメールを送信し、マルウェア感染を狙う攻撃手法をとることで知られている。

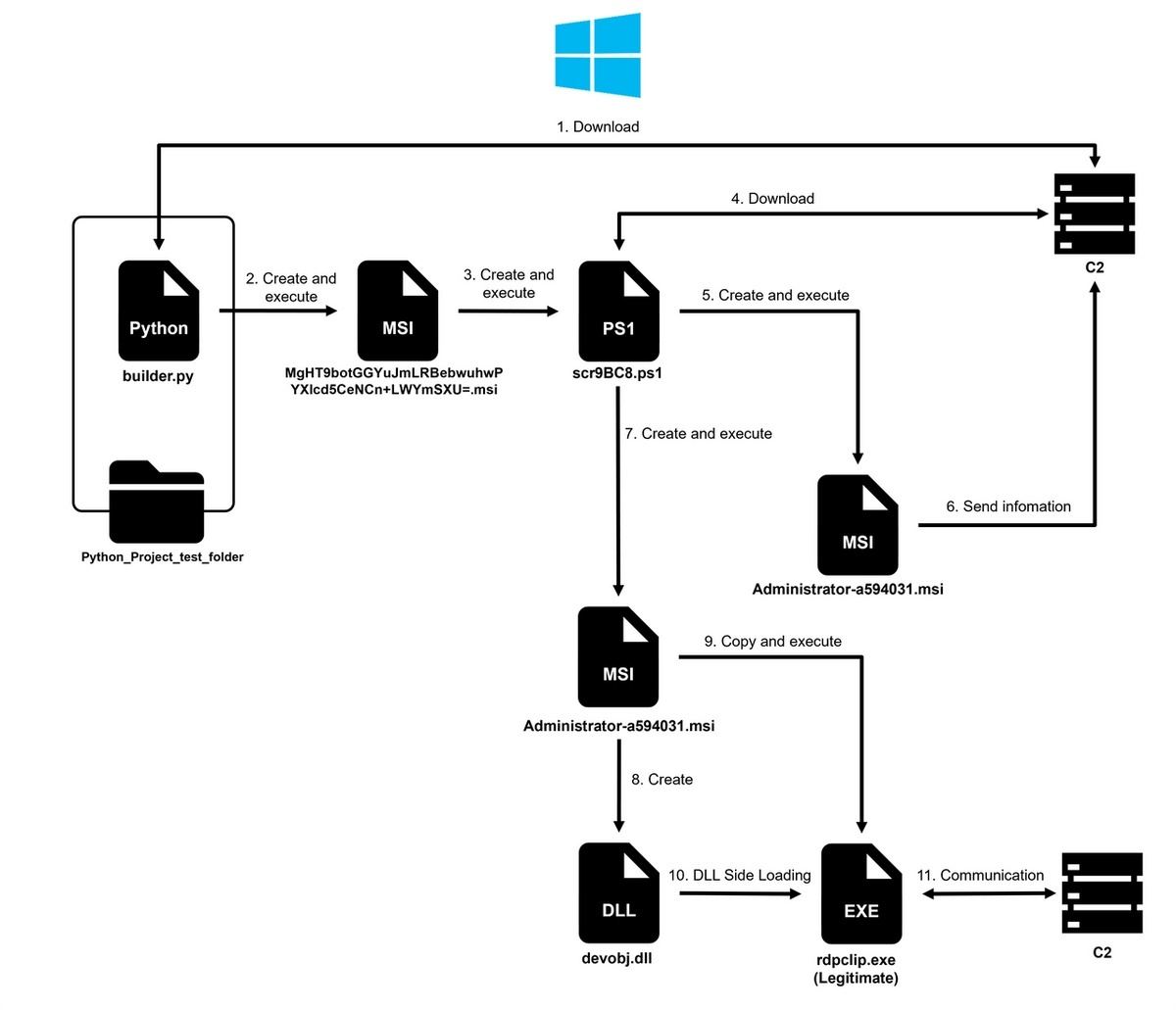

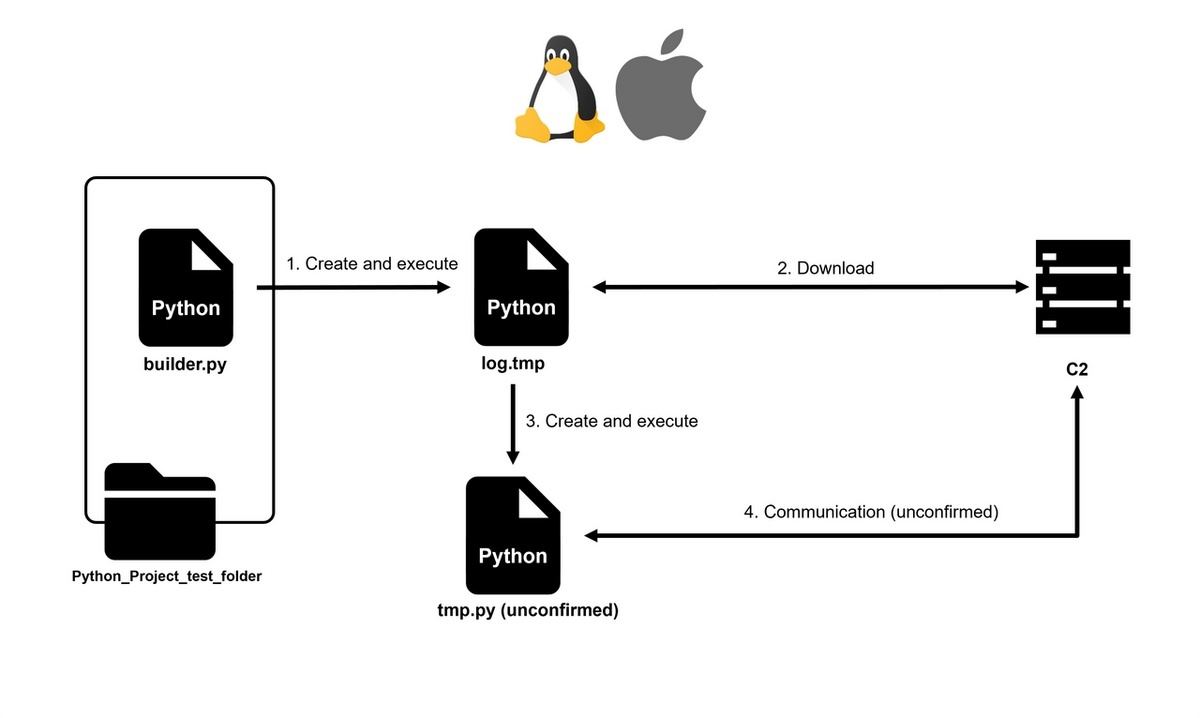

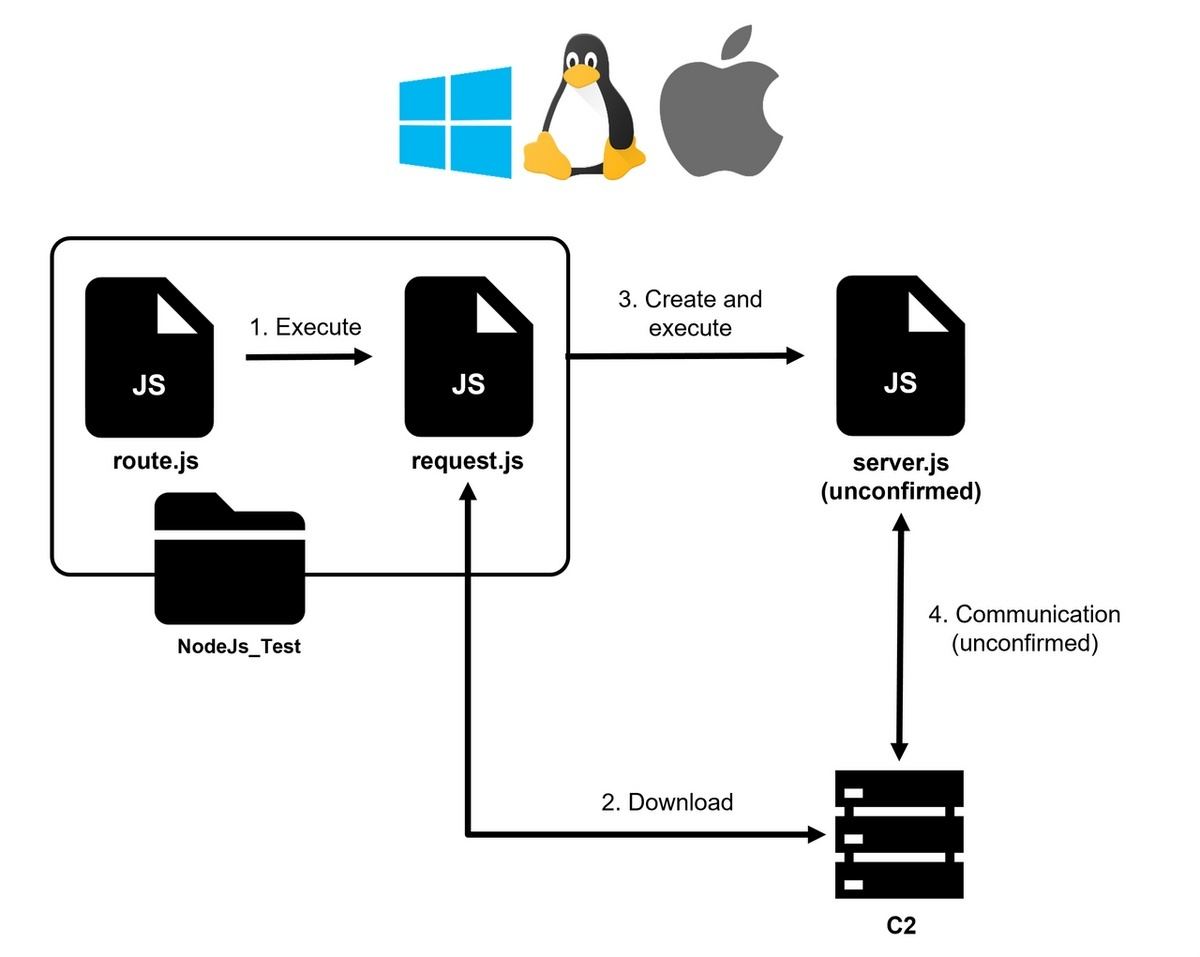

今回、PythonやNode.jsがインストールされたWindows、macOS、Linux環境をターゲットに攻撃が展開されていることが明らかとなった。確認されている詳細な攻撃パターンが次のとおり。

- Pythonマルウェアを起点としたWindows環境における攻撃

- Pythonマルウェアを起点としたmacOS、Linux環境における攻撃

- Node.jsマルウェアを使った攻撃

標的型攻撃グループであるDangerousPasswordによる活動は、開発者の環境を標的とし、Windows、macOS、Linuxと異なるプラットフォームに対して行われていると分析している。ソフトウェア開発者は、使用しているプラットフォームに関係なく、正規のリポジトリから取得したフレームワークや外部モジュールを使用することが求められている。