The Hacker Newsは2月28日、Samsung製Androidスマートフォンに暗号化キーを抽出できる可能性のある設計上の欠陥が発見されたことを伝えた。この欠陥はイスラエルのテルアヴィブ大学の研究グループによって報告されたもので、複数の脆弱性を組み合わせることによってAndroid Keystoreにバックアップされた暗号化キーを攻撃者が抽出できるようになるという。約1億台のスマートフォンがこの欠陥の影響を受ける恐れがあると指摘されている。

通常、AndroidのハードウェアでバックアップされたKeystoreは、OSとは隔離されたTEE(Trusted Execution Environment)内で動作し、デバイスから暗号化キーを直接抽出することはできないようになっている。その代わりにKeymaster TAの形でAPIを公開することによって、キーの生成やデジタル署名、暗号化などといった操作をTEE内で安全に実行する。

これに対して、Samsungの実装で発見された次の2つの脆弱性を悪用すると、保護された秘密鍵を抽出するための実行可能なパスをroot権限で取得できることが判明したという。

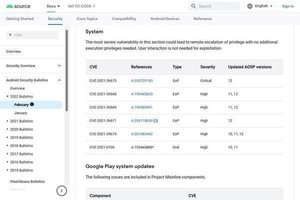

- CVE-2021-25444 - Keymaster TAによって暗号化されたキーからプレーンテキストのキーを抽出できる(Galaxy S9、J3 Top、J7 Top、J7 Duo、TabS4、Tab-AS-Lite、A6 Plus、およびA9Sに影響す)

- CVE-2021-25490 - Keymaster TAでのダウングレード攻撃によって、特権プロセスでCVE-2021-25444の脆弱性をトリガできる(Galaxy S10、S20、およびS21に影響)

The Hacker Newsによれば、これらの脆弱性の情報は2021年5月と7月に開示され、2021年8月と10月にリリースされたセキュリティアップデートによって解消されているとのことだ。