Security Affairsは12月1日(米国時間)、「DarkIRC botnet is targeting the critical Oracle WebLogic CVE-2020-14882Security Affairs」において、Oracle WebLogic Serverの脆弱性(CVE-2020-14882)を悪用するDarkIRCボットが確認されたと伝えた。

CVE-2020-14882は2020年10月に公開されたリモートから任意のコードが実行できる脆弱性で、Oracleより修正パッチが既にリリースされているが、このパッチを適用していない脆弱なホストを狙ってDarkIRCボットによる攻撃が仕掛けされているという。

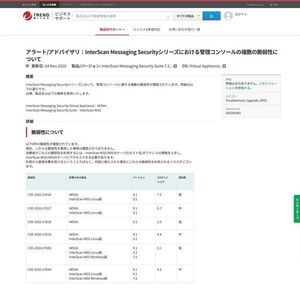

CVE-2020-14882について、影響を受けるバージョンなどについては次のページを参照のこと。

この脆弱性は、WebLogic Serverの管理コンソールにアクセス可能な攻撃者によって、リモートから任意のコードを実行できるというもの。同時に報告された脆弱性「CVE-2020-14883」と組み合わせることにより、細工したHTTP GETリクエストを用いて認証なしで任意のコード実行が可能になる。Oracleが修正パッチを公開したあとも、この脆弱性を悪用した攻撃が多数確認されており、国内でも管理コンソールがデフォルトで使用する7001番ポートを探索するアクセスの増加が報告されている。

Security Affairsの記事は、Juniper Threatの研究者による報告をもとにしたもので、CVE-2020-14882を悪用したWebLogicへのアクティブな攻撃には少なくとも5つのバリエーションがあり、その1つにDarkIRCボットがあると説明している。このDarkIRCボットはインターネット上のフォーラムで75ドルで販売されていることが確認できたという。

このボットは、攻撃対象のコンピュータに自身をインストールし、次の機能をもった自動実行エントリを作成するという。

- ブラウザからの情報の抜き取り

- キーロガー

- ビットコインの盗み出し

- DDoS攻撃

- ネットワーク内での増殖や拡散

- ファイルのダウンロード

- コマンドの実行

10月以降、DarkIRCボットをはじめとしてCVE-2020-14882を悪用した攻撃は多数報告されているとのことで、早急に修正パッチを適用することが推奨されている。