United States Computer Emergency Readiness Team (US-CERT)は6月29日(現地時間)、「Palo Alto Releases Security Updates for PAN-OS |CISA」において、Palo Alto Networksの製品やサービスで採用されているソフトウェア「PAN-OS」に脆弱性が存在し、開発元からセキュリティアップデートがリリースされたことを伝えた。

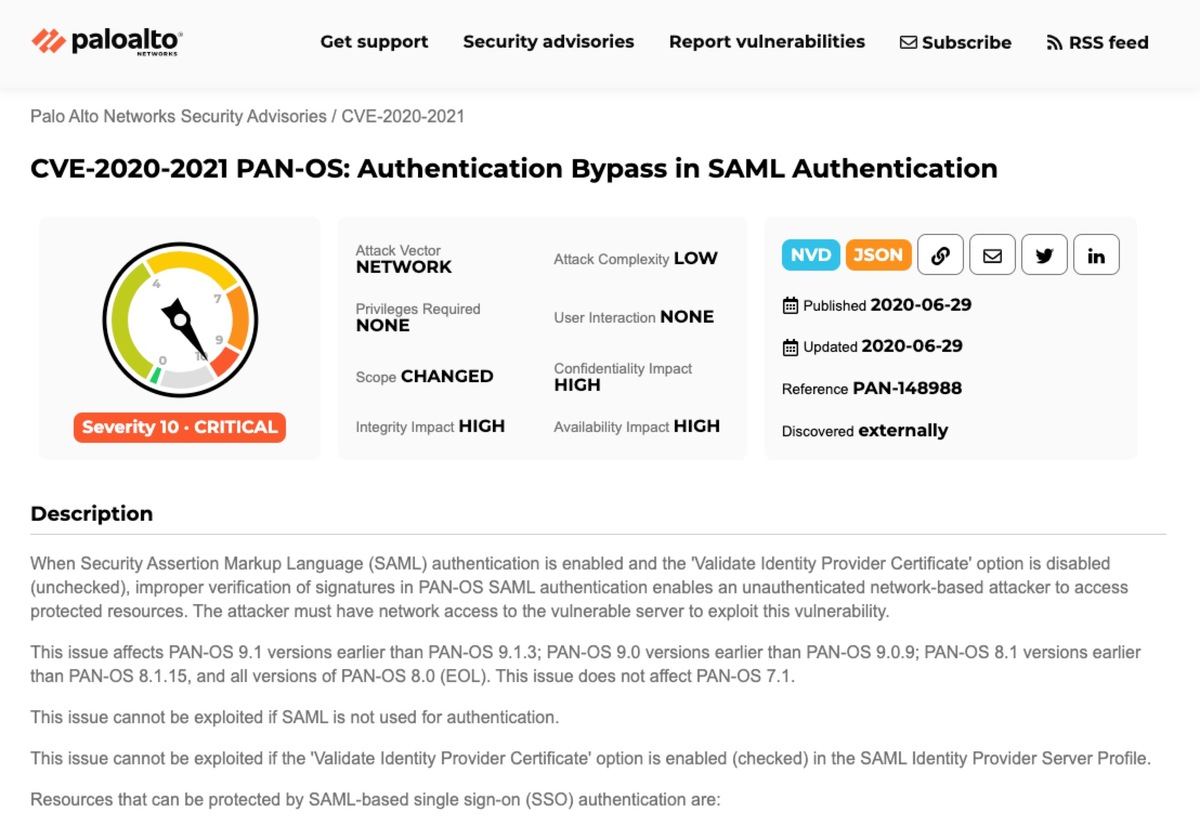

該当する脆弱性に関する情報は次のページにまとまっている。

この脆弱性は、シングルサインオンやID連携などを実現するためのマークアップ言語「SAML (Security Assertion Markup Language) 」の使用時に発生するもの。該当するプロダクトで、SAML認証を有効にしており、かつ「Validate Identity Provider Certificate」オプションが無効になっている場合に、PAN-OSのSAML認証において不適切な署名検証が行われ、結果として認証されていない攻撃者が保護されたリソースにアクセスできてしまうという。

この脆弱性の影響を受けるPAN-OSのバージョンは以下で、7.1系のバージョンは影響を受けないとのこと。

- PAN-OS 9.1.2以前

- 同9.0.8以前

- 同8.1.14以前

- 同8.0系

これらのうち9.1系、9.0系、8.1系については、それぞれ9.1.3、9.0.9、8.1.15で問題は修正されているが、8.0系は既にEOL (End-Of-Life)を迎えているためアップデートは提供されない。

SAMLベースのシングルサインオン認証を使用できるソフトウェアとしては下記が挙げられている。

- GlobalProtect Gateway

- GlobalProtect Portal

- GlobalProtect Clientless VPN

- Authentication and Captive Portal

- PAN-OS next-generation firewalls (PA-Series, VM-Series) / Panorama web interfaces

- Prisma Access

これらのソフトウェアにおいてSAMLベースのシングルサインオンを有効にしている場合は、第三者が認証を回避してリソースにアクセスできる可能性がある。認証にSAMLが使用されていない場合は、この脆弱性の影響を受ける心配はない。