トレンドマイクロは1月29日、都内でビジネスメール詐欺(BEC:Business Email Compromise)対策の新技術「Writing Style DNA」を発表し、同技術を搭載したクラウド・アプリケーション向けセキュリティをサービス「Trend Micro Cloud Security」のOffice 365対応への対応を2月15日(日本語対応は2019年下半期を予定)から開始すると発表した。

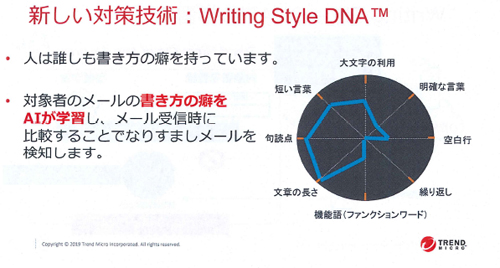

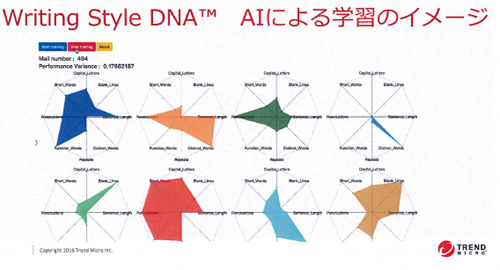

Writing Style DNAは、AI技術でメール作成者の癖を分析し、なりすましメールを防ぐ新技術。経営幹部、経理部長など、BECでなりすまされる可能性が高い人物のメール(500~800通)について、大文字の利用頻度、文章の長さ、空白の使用頻度など、約7000種類の特徴をAIが学習する。

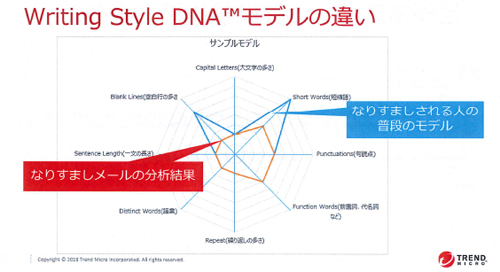

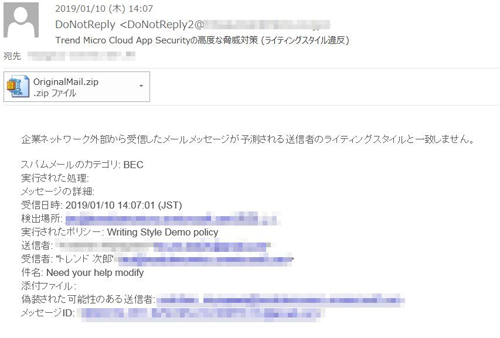

学習した結果をもとに受信メールと照合することでなりすましメールを検知し、ビジネスメール詐欺の疑いがあると判定した場合、受信者や管理者にBECの疑いがあるという警告付きのメールを送付することで被害を防ぐとしている。

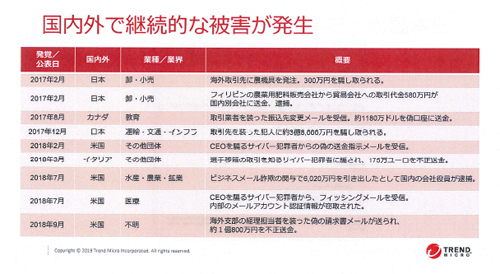

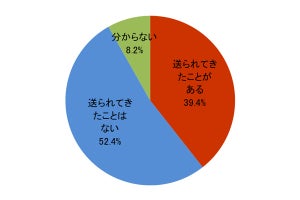

BECは、国内外の複数の組織で被害が発生しており、同社の調査では国内法人組織の39.4%が金銭や特定の情報を騙し取るメールの受信経験があることが判明しているという。

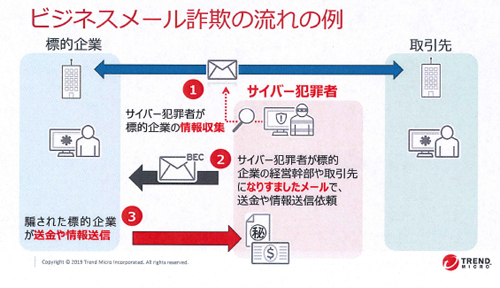

トレンドマイクロ ビジネスマーケティング本部 エンタープライズソリューション部 部長の宮崎謙太郎氏は「BECには、経営幹部になりすまして偽の送金指示メールを送るものと、取引先になりすまして偽の請求書を送る代表的な2つの攻撃シナリオが存在する」と、指摘。

BECの流れの一例として、1)サイバー犯罪者が標的企業の情報収集、2)サイバー犯罪者が標的企業の経営幹部や取引先になりすましたメールで送金や情報送信依頼、3)騙された標的企業が送金や情報送信することを挙げており、すでに日本語のBECも確認されている。

標的企業の情報収集フェーズにおける手口としては、フィッシングとキーロガーがある。フィッシングでは、クラウドメールサービスを利用している企業に対してフィッシングメールを送り、偽サイトでメールアカウントの認証情報を窃取する。キーロガーは標的の端末にキーロガーを感染させ、メールアカウントの認証情報や内部情報などを入手するというものだ。

また、なりすましメール送信フェーズでは本人のメールアカウントを乗っ取り、十分な事前調査を行う社内情報や取引先情報をもとにした高度ななりすまし、事前調査に労力をかけない公開情報をもとにした安易ななりすましの2種類が存在する。

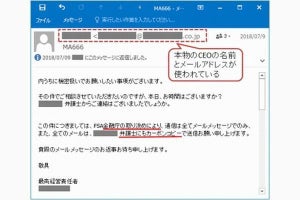

これらのなりすましメールは、メール送信者のドメインは正規のドメインと類似のドメインが使われているケースが多く、メール件名は「至急対応願います」「緊急のお願い」など、緊急性の高さを窺わせる内容が用いられている。

さらに、メール本文は送金処理が緊急で必要であるため至急実施するように促し、メール送信者の役職は組織内で影響力がある役職者になりすまし、詐欺メールを送信する。

このようなBECへの対策として、宮崎氏は「組織的対策と技術的対策の両面からの対策が重要だ」と、説く。組織的な対策としては、送金処理に関する社内ポリシー、承認・処理プロセスの整備や振込先変更手続きのプロセス整備、従業員に対する教育を実施すべきだという。

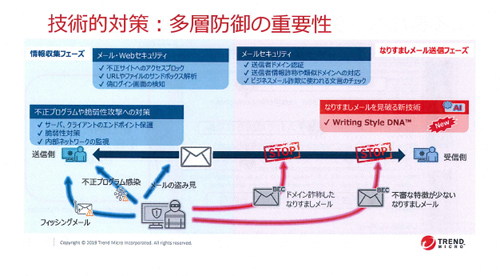

そして、技術的対策として同社は従来からBECに対して有効な技術を提供しており、情報収集フェーズではメール・Webセキュリティとして不正サイトへのアクセスブロックに加え、URL、ファイルのサンドボックス解析、偽ログイン画面の検知、不正プログラムや脆弱性攻撃の対策ではサーバ、クライアントのエンドポイント保護、脆弱性対策、内部ネットワーク監視などを提供。一方、なりすましメール送信フェーズでは、メールセキュリティにおいて送信者ドメイン認証や送信者情報詐取、類似ドメインへの対応などを挙げている。

しかし、宮崎氏は「メール送信フェーズの技術は100%ではなく、例えば送信者ドメイン認証は模倣ドメインをDNS登録している場合は、なりすましメールを送信することができてしまう。また、複数の要素から総合的に判断し、不審メールを検出するSNAP(Social eNgineering Attack Protection)をゲートウェイ製品をはじめ適用しているものの、送信者情報に不審点がなかった場合など、すべてのケースに対処することは難しい」との認識を示す。

そこで、これらに対応できないものに対して、なりすましメールを見破る技術としてWriting Style DNAを開発したというわけだ。学習フローは、まず対象アカウントの送信済みメールから特徴を収集し、書き方の癖を学習した上でモデルを生成する。同氏は「本文ではなく、あくまで特徴を学習する。普段の特徴と違うメールを受信した際は警告付きメールを送信する」と、説明。

まずは、Office 365対応に加え、Microsoft Exchange Server向けメール脅威対策製品「InterScan for Microsoft Exchange」対応が2月18日、Gmail対応は2019年第2四半期をそれぞれ予定し、いずれもWriting Style DNA搭載による追加料金は発生しないという。

最後に宮崎氏は「技術的対策は各技術の強みを活かし、弱みを補い合う多層防御が重要であり、送信者情報に不審な点がないなど、巧妙ななりすましにはメールの書き方の癖を分析した対策が有効である」と、強調していた。