アカマイ・テクノロジーズは7月11日、レポート「インターネットの現状/セキュリティ:ウェブ攻撃(2018年/夏)」に関する説明会を開催した。同レポートは、2017年11月から2018年4月までを対象に、コンテンツデリバリーネットワーク(CDN)とクラウドセキュリティの基盤を提供するクラウドベースのプラットフォーム「Akamai Intelligent Platform」から収集したデータを用いて、クラウドセキュリティと脅威の状況、攻撃傾向などを分析したもの。

Senior Security Advocate兼SOTIセキュリティレポート編集責任者のマーティン・マッケイ氏が「DDoS( Distributed Denial of Service Attacks)攻撃」「ボットによる不正ログイン」「Webアプリケーション」の3つの観点から、同レポートのポイントを説明した。

DDoS攻撃の傾向

前年同期(2016年11月~2017年4月)と比べると、DDoS攻撃の総数は7822と16%増加し、インフラレイヤ(L3&L4)の攻撃数も16%、アプリケーションレイヤの攻撃数も38%増加している。

マッケイ氏は新たなベクトルのDDoS攻撃として、分散型メモリキャッシュシステム「Memcached」を悪用した攻撃を挙げた。2月末、脆弱なMemcachedサーバをリフレクターとすることで、既知のリフレクション攻撃を上回る増幅率を悪用した攻撃が発生した。その際、同社はリポジトリホスティングサービス「GitHub」に対する1.35TBps以上の受信トラフィックを確認したという。サービスプロバイダーなどで対策が進んだため、現在のところ、Memcachedを悪用した攻撃は沈静化しているとのことだ。

さらに、マッケイ氏は2017年11月~2018年4月にかけて見られたDDoS攻撃として「YouTubeのチュートリアルを悪用した攻撃」「執拗かつ高度な攻撃」を紹介した。

「YouTubeのチュートリアルを悪用した攻撃」の特徴は、「首謀者がわずか12歳であること」「単一のIPアドレスではなく、250のIPアドレスを含む24のサブネット全体に行われたこと」「攻撃においてSTEAM および IRC のグループチャットが利用されていた」ことなどだ。

「執拗かつ高度な攻撃」とは、ターゲットに直接かつ持続的に行われず、数分間続くバーストによってターゲットのDNS サーバに過剰な負荷をかけるものだった。インターネットでは外部のコンピューターがDNSサーバを見つけられる特性があるため、この攻撃の緩和は難度が高いという。

マッケイ氏は「通常の攻撃は10分から15分程度行われるが、この攻撃は3日間続いた。そして、われわれがフィルタリングを適用すると、攻撃者はトラフィックの内容を変えてきた」と、当時の状況を語った。

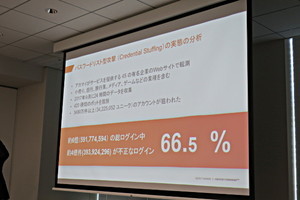

ボットによる不正ログインの増加

今回、ホテルや旅行業界に対し、ボットによる不正ログインが増加していることが明らかになった。

航空、クルーズ会社、ホテル業など、ホスピタリティ業界のサイトを標的とした、1120億回のボットリクエストと39億回の悪意のあるログイン試行を分析したところ、ホテルおよび旅行サイトのトラフィックの約40%が既知の不正ベクトルである「既知のブラウザへの偽装」に分類されるものだったという。

ホテルや旅行業界に対する不正ログインが増えている背景には、クレジットカードの不正が検知できる可能になってきたため、これらの業界のポイントの悪用を狙う攻撃者が増えてきたことがあるそうだ。

攻撃者は、事情を知らない第3者にポイントで買い物をしてもらい、購入した商品を段階的に送らせることで、ポイントを悪用している。商品は、最終的に、追跡が難しい東ヨーロッパに届くケースが多いそうだ。

攻撃元の傾向として、他の攻撃と同様に米国が大きな攻撃元となっているともに、ロシア、中国、インドネシアを発信元とするアクセスが多いという特徴が紹介された。マッケイ氏は、ロシアと中国について、「脆弱なデバイスが多いほか、攻撃者が存在している可能性が高い」という見方を示した。

Webアプリケーション攻撃の傾向

Webアプリケーションに対する攻撃は、攻撃のトラフィックの1%に過ぎないが、マッケイ氏は「SQLインジェクションは登場してから10年たった今も、いまだに利用されている」と、注意を喚起した。

今回の調査の結果、Webアプリケーション攻撃の51%をSQLインジェクションが占めており、残りの34%がLocal File Inclusion、8%がクロスサイトスクリプティングだった。

攻撃元としては前回に引き続き米国がトップであり、第2位にオランダがランクインした。その要因として、オランダには利用者のプライバシー保護に配慮する用設計されたホスティングプロバイダーが多いことがあるという。ちなみに、日本は第13位とのことだ。ただし、日本は攻撃先としては第7位に入っている。