Bleeping Computerは11月27日(米国時間)、「Office 365 phishing abuses Oracle and Amazon cloud services」において、半年以上にわたってOffice 365のアカウント情報を窃取するためのかなり複雑なフィッシングキャンペーンが展開されていると伝えた。

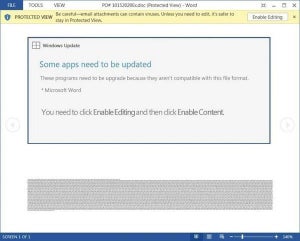

今回公表されたフィッシングキャンペーンでは、偽のZoom招待状や偽のボイスメッセージが感染の最初の手口となっている。攻撃者は最終的にユーザーをフィッシングサイトへ誘導し、アカウントデータの窃取を実施するという。こうしたサイバー攻撃は世界中で行われているが、今回発見されたサイバー攻撃では合法的な正規のWebサイトが使われている点に注意が必要とされている。

攻撃者は不正侵入を行って掌握している正規のサーバからフィッシングメールを送信している。メールに含まれているリンクはいくつかのプロキシを介して正当なWebサイトへリダイレクトされていく仕組みになっている。リダイレクト先のWebサイトも正規のサイトではあるものの、すでに攻撃者によって侵入され掌握されている。リダイレクトチェーンではWASとOracle Cloudが使われているほか、このフィッシングキャンペーンに使われている侵害済みのサイトはすでに40以上確認されているという。

記事では、こうしたフィッシング詐欺の犠牲者にならない方法として、次のような回避策を紹介している。

- Office 365ログインの2要素認証を有効にする。

- Office 365のパスワード更新を強制する。

- メールアカウントの転送ルールを調査するとともに、受信トレイや非表示フォルダのチェック、メールボックスへのログイン履歴などを記録してチェックする。

- 異常なアクティビティのアラートを有効にする。