Cylance Japanは4月22日、都内で記者会見を開き、「BlackBerry Cylance 2019年脅威レポート(BlackBerry 2019 Threat Report)」の日本語版を発表した。脅威レポートは、同社ソリューションがエンドポイントで軽量エージェントを使用して脅威が検知された際に、テレメトリデータを含むイベントに関する情報が同社クラウド内の顧客のプライベートテナントに暗号化通信チャネルを通じて、2018年1月1日~12月31日の間に送信・収集された匿名脅威データに基づいている。

Cylanceの脅威リサーチチームは米国、ヨーロッパ、アジア太平洋地域に展開し、Follow the sun processと呼ぶ、起床している時間帯の研究員が解析業務を行う手法を採用しており、世界中から送られてくるファイル解析などを行っている。

今回、脅威レポートのうち主要なマルウェアと陽動作戦、2018年における標的型攻撃(ATP)のトレンドなどについて説明が行われた。

冒頭、Cylance Japan サイランス脅威解析チーム アジア太平洋地域マネージャーの本城信輔氏は「2018年におけるマルウェアの傾向は前年比10%増加し、このこと自体は珍しくなく、特徴的なことはランサムウェアの感染企業数が26%減少した一方で、暗号通貨マイニングの感染企業数は47%増加した。暗号通貨のマイニング企業数の増加は一時的なものであり、ランサムウェアが復活するのではないかと想定される」と、述べた。

レポートでは脅威に関してEID評価を採用。これはEが実行(完全性)で個人攻撃の実行の複雑さを表す尺度(1~3)、Dが個人情報(気密性)で個人情報に及ぼす影響の重大さを表す尺度(同)、Dがサービス拒否(可用性)でユーザーマシンに発生させるダウンタイムを表す尺度(同)だ。

この評価に基づいた2018年におけるWindowsの脅威はランサムウェアがGandCrab、PollyRansom、トロイの木馬がEmotet、Upatre、Qukart、ファイル感染型ウイルスがNestha、Ramnit、ワームがLudbaruma、アドウェアがMyWebSearch、InstallCpre、OS XではランサムウェアがLeyRanger、トロイの木馬がCoinminer、Flashback、MacKontrol、アドウェアがCompliとなる。

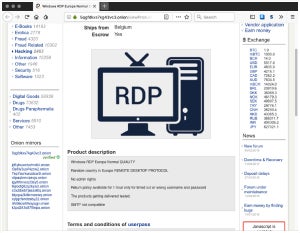

本城氏は、このうち多く検出されたGandCrabとEmotetを紹介した。GandCrabは最も活発なランサムウェアの1つであり、RaaS(Ransomeware as a service)としてダークウェブ上で500ドル(標準)~1200ドル(プレミア)で販売され、2018年に少なくとも5つのメジャーバージョンをリリースしている。

Emotetは金融機関を狙うトロイの木馬で、パスワード搾取や遠隔操作を行う。同氏は「2014年に発見され、2018年にアップデートし、猛威をふるった」と説明しており、そのほかのマルウェアを拡散させるためのインフラとしても機能しているという。

また、パスワード搾取モジュール(Outlook用、Webブラウザ用、メール用)、スパムと電子メールの配布、SMBベースのワーム、次回の攻撃に悪用するためメールメッセージの収集機能などモジュール化(DLL)している。

陽動作戦としては、MBRKillerとONIランサム(GlobalImposer)の2つを挙げている。MBRKillerはMBR(マスターブートレコード)を消去するマルウェアで、システムが利用不可になる。本当の目的はシステムを利用不可にするのではなく金銭搾取であり、システム不可とするのは目的を隠すために行われているという。

また、ONIランサムはファイルを暗号化し、復号のために身代金を要求するが実際は標的型攻撃に使われ、証拠隠し・目的の秘匿のために利用されており、裏ではAmmy RAT Toolによる遠隔操作活動が実行されている。

標的型攻撃に関しては、ベトナムの国家的な攻撃としてOceanLotus Groupによる不正なPowerShell、MSFVenom、Veilなどのツールの悪用や、C2プロトコルにCobalt Strikeを悪用しているほか、画像にペイロードを埋め込むステガノグラフィなどがある。

本城氏は、2018年の標的型攻撃について「マルウェア開発のコスト削減やフットプリントを残さないためにCOTS(Commercial Off The Shelf、商用)ツールを利用するほか、感染したパソコンのツールを用いて侵入する。また、オープンソースツールも利用している」と、説く。

最後に同氏は「一般的なマルウェアの今後の傾向として金銭目的の攻撃は続き、日本ではEmotetやPandaBanker、URLZone、Usnifなどパスワードスティーラーが出てくるだろう。さらに、仮想通貨のブームが下火となり、Coinminerは逆風となるが盛り返すことに加え、最近ではランサムウェアとCoinminerの機能が統合されているため、両方ともに増加する可能性がある」と、強調していた。