11月25日~12月1日に報告されたセキュリティ情報では、日本を含む東アジアを標的とする脅威が明らかになった。APT-C-60は採用担当者を狙い、SpyGraceによるデータ窃取やリモート操作を実行する高度な攻撃を展開。一方、QNAP製NASでは特定ファームウェアでログイン不能の不具合が確認され、ダウングレードやアップデートが推奨されている。さらに、RomComによるWindowsやFirefoxの脆弱性を悪用した攻撃も深刻だ

11月25日~12月1日の最新サイバーセキュリティ情報

JPCERT/CCから脅威グループ「APT-C-60」による日本の採用担当者を標的としたサイバー攻撃についての詳細が公表された。このサイバー攻撃では求職者を装ったメールを通じて「SpyGrace」と呼ばれるバックドアが仕込まれ、データ窃取やリモートシェルの利用といった高度な攻撃が可能となる危険性が確認されている。日本を含む東アジアの組織が標的となっており、注意が必要だ。

一方、The Registerによれば、QNAP製NASの特定のファームウェアバージョンに不具合が発見された。この不具合により、該当する製品でファームウェアアップデートを適用するとログインができなくなる可能性が指摘されている。影響を受けるユーザーには、ダウングレードまたは修正済みバージョンへの再アップデートが推奨されるが、問題が解決しない場合はサポートへの問い合わせが必要となる。

さらに、ESETから脅威グループ「RomCom」がWindows、Firefox、Thunderbirdのセキュリティ脆弱性を悪用し、マルウェアを拡散していることが報じられた。これらの脆弱性は緊急に分類されており、ユーザーは対象製品の最新バージョンを迅速に適用することが求められる。各脆弱性を悪用した攻撃は、重要なデータの損失やシステムの完全性への影響を及ぼす可能性があるため、適切な対応が必要とされる。

以降でそれぞれを詳しく見ていこう。

日本を狙うAPT-C-60の脅威、採用担当者に仕掛けられた巧妙な攻撃

JPCERTコーディネーションセンター(JPCERT/CC:Japan Computer Emergency Response Team Coordination Center)は11月26日、サイバー攻撃は脅威グループ「APT-C-60」による日本の組織を標的としたサイバー攻撃について詳細を解説するとともに注意喚起を行った(参考「日本を狙う脅威グループ「APT-C-60」、採用担当者をサイバー攻撃 | TECH+(テックプラス)」)。

「APT-C-60」は求職者を装って日本の組織の採用担当者にマルウェアを送信したとされている。このサイバー攻撃では最終的に「SpyGrace」と呼ばれるバックドアが仕込まれる。SpyGraceは次の機能を持っている。

- ファイル、ディレクトリの一覧窃取

- ファイル、ディレクトリの削除

- ファイルのアップロード、ダウンロード

- ダイナミックリンクライブラリ(DLL:Dynamic Link Library)のロード

- プロセス一覧の窃取

- プロセスの操作

- ディスク情報の窃取

- スクリーンショットの窃取

- リモートシェル

標的になったのは日本以外にも韓国や中国を含む東アジア地域の組織だとみられている。

本連載ではすでに何度か指摘しているとおり、日本は経済規模が大きくサイバー攻撃が成功した場合に高い収益が期待できることから、サイバー攻撃者によって魅力的な市場になっている。このため、企業やユーザーは常に警戒感を持ってサイバーセキュリティ対策を進める必要がある。生成AIや精度の高い翻訳サービスの登場以降、サイバー攻撃に使われる文章も自然さが向上し判別が難しくなっている。常にこうした最新のサイバーセキュリティ情報を収集するとともに、随時対策を進めることが望まれる。

QNAP NASファームウェア不具合でログイン不可の可能性、影響を受ける製品と対処方法

11月25日(現地時間)にThe Registerの発表でQNAP製NAS(Network Attached Storage)のファームウェアアップデートに不具合が存在することが報じられた。この問題に該当した場合、ファームウェアアップデートを適用したQNAP NASにログインできなくなる可能性が指摘されている(参考「QNAP NASのファームウェアに不具合、ログインできなくなる可能性あり | TECH+(テックプラス)」)。

不具合が発生する可能性のある製品は次のとおり。

- HS-453DX

- TBS-453DX

- TS-251D

- TS-253D

- TS-653D

- TS-453D

- TS-453Dmini

- TS-451D

- TS-451D2

不具合が存在するとされるファームウェアおよびバージョンは次のとおり。

- QTS 5.2.2.2950 build 20241114

不具合が修正されたファームウェアおよびバージョンは次のとおり。

- QTS 5.2.2.2958 build 20241121

該当するバージョンのファームウェアを使用している場合でも、上記製品以外の製品を使っている場合にはこの問題は発生しないとされている。

該当するバージョンのファームウェアを使っていて、かつ、同問題が発生している場合、ダウングレードを実施するか、再アップデートを実施することが推奨されている。ただし、この対応策を実施するにはログインする必要があることから、そもそもログインができない場合には問題解決に取り組めない可能性がある。対応策を実施することができない場合にはQNAPのサポートへ取り合わせることが推奨されている(参考「QNAP Addresses Recent QTS 5.2.2 Operating System Update Issues | QNAP (US)」)。

20万サイトが利用するWordPressの人気プラグインに重大な脆弱性、CleanTalk利用者に緊急アップデートを推奨

Defiantから人気の高いWordPressのスパム対策プラグイン「Spam protection, Anti-Spam, FireWall by CleanTalk」に複数のセキュリティ脆弱性が存在すると報じられた。これらセキュリティ脆弱性が悪用された場合、サイバー攻撃者によって任意のプラグインをインストールされるリスクがあり、結果としてリモートコード実行(RCE:Remote Code Execution)を実現される可能性がある(参考「WordPressの人気スパム対策プラグインに緊急の脆弱性、アップデートを | TECH+(テックプラス)」)。

-

200,000 WordPress Sites Affected by Unauthenticated Critical Vulnerabilities in Anti-Spam by CleanTalk WordPress Plugin

セキュリティ脆弱性が存在する製品およびバージョンは次のとおり。

- Spam protection, Anti-Spam, FireWall by CleanTalk バージョン6.44およびこれより前のバージョン

セキュリティ脆弱性が修正された製品およびバージョンは次のとおり。

- Spam protection, Anti-Spam, FireWall by CleanTalk バージョン6.45

「Spam protection, Anti-Spam, FireWall by CleanTalk」は20万件以上のWebサイトで使われている人気のプラグインであり、11月25日の時点でおおよそ半数が脆弱なバージョンを使っていると推測されている。セキュリティ脆弱性の深刻度は緊急(Critical)と分析されていることから、該当するプラグインを使っているか調べるとともに、該当するバージョンを使っている場合には可能な限り迅速にアップデートを適用しておこう。

WindowsとFirefox、Thunderbirdを標的にしたマルウェア攻撃、RomCom脅威グループが悪用

ESETがWindows、Firefox、Thunderbirdのセキュリティ脆弱性を悪用してマルウェアの配布が行われたとして注意喚起を行った。これらセキュリティ脆弱性はロシアに関係するとみられる脅威グループ「RomCom(別名:Storm-0978、Tropical Scorpius、UNC2596)」によって悪用されたことが確認されている(参考「FirefoxおよびThunderbirdに緊急の脆弱性、アップデートを | TECH+(テックプラス)」)。

このサイバー攻撃に悪用されたセキュリティ脆弱性はそれぞれ次のバージョンで修正されている。

- Firefox 131.0.2

- Firefox ESR 128.3.1

- Firefox ESR 115.16.1

- Thunderbird 131.0.1

- Thunderbird 128.3.1

- Thunderbird 115.16

- KB5046617 - Windows 11 Version 24H2, Windows Server 2025

- KB5046696 - Windows 11 Version 24H2, Windows Server 2025 - HotPatch

- KB5046633 - Windows 11 Version 23H2, Version 22H2

- KB5046613 - Windows 10 Version 22H2, Version 21H2

- KB5046618 - Windows Server 2022 23H2 Edition

- KB5046616 - Windows Server 2022

- KB5046698 - Windows Server 2022 - HotPatch

- KB5046615 - Windows Server 2019

- KB5046612 - Windows Server 2016

FirefoxおよびThunderbirdのセキュリティ脆弱性は深刻度が緊急(Critical)と分析されていることから、該当する製品を使っている場合には迅速にアップデートしておこう。

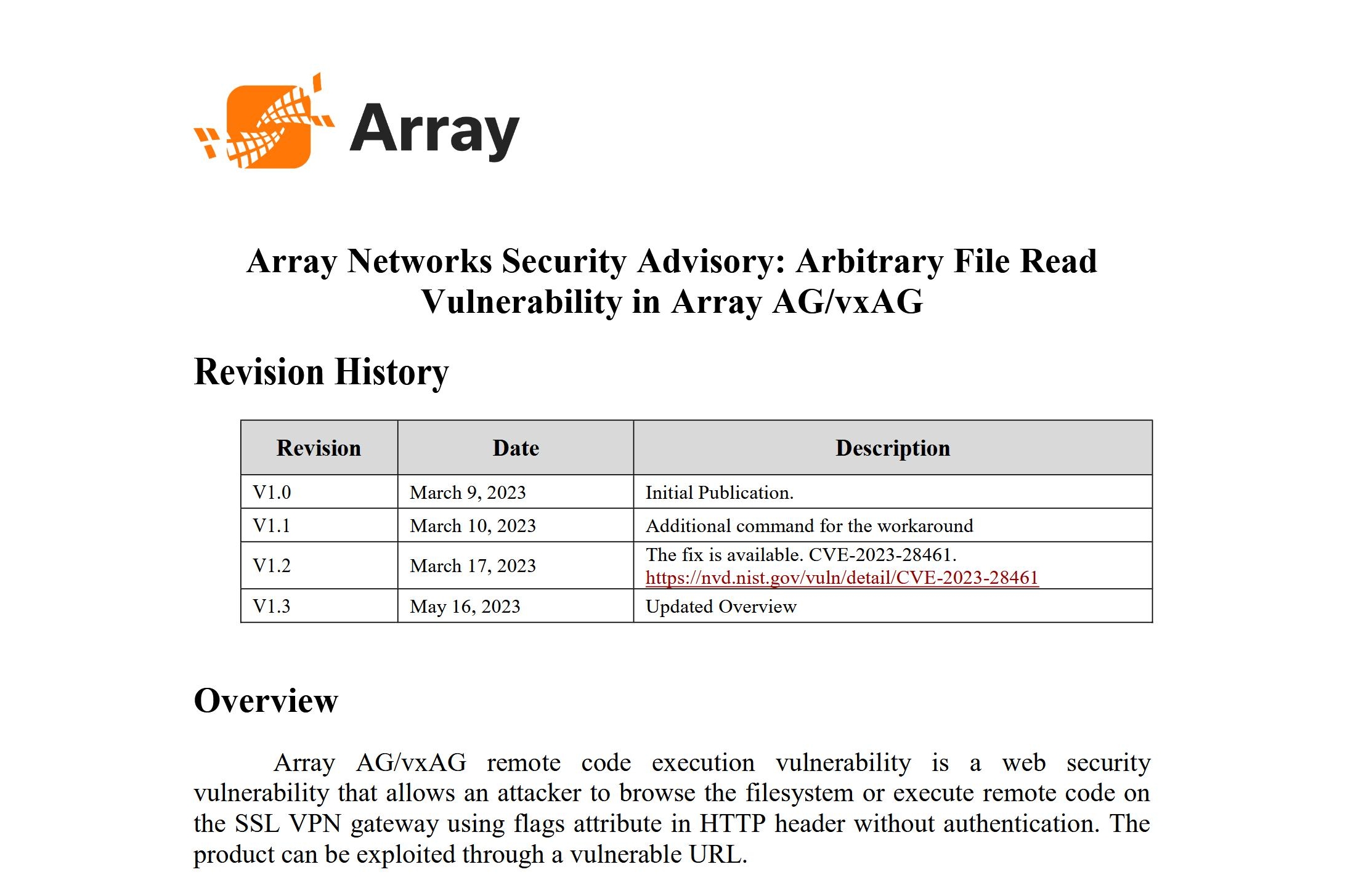

Array Networksの緊急脆弱性が積極的悪用、Schneider ElectricとHitachi Energyの緊急脆弱性にも注意を

米国土安全保障省サイバーセキュリティ・インフラストラクチャーセキュリティ庁(CISA:Cybersecurity and Infrastructure Security Agency)は、11月25日~12月1日にカタログに1つのエクスプロイトを追加した。

追加されたエクスプロイトは次のとおり。

影響を受ける製品およびバージョンは次のとおり。

- Array Networks Array AG Series/vxAG 9.4.0.481およびこれより前のバージョン

Array Networksの上記プロダクトはアクティブな悪用が確認されていることから、迅速にアップデートを実施することが望まれる。Array Networksはすでに2023年3月17日付けで上記セキュリティ脆弱性を修正したバージョンをリリースしている。該当する製品を使用している場合、そのバージョンを確認するとともに、該当するバージョンを使用している場合にアップデートの実施に取り組もう(参考「Array Networks Security Advisory: Arbitrary File Read Vulnerability in Array AG/vxAG」)。

またCISAは同時期に6つの産業用制御システム(ICS:Industrial Control System)アドバイザリーを発行した。

追加されたエクスプロイトは次のとおり。

- Schneider Electric PowerLogic PM55xx and PowerLogic PM8ECC | CISA

- Schneider Electric PowerLogic P5 | CISA

- Schneider Electric EcoStruxure Control Expert, EcoStruxure Process Expert, and Modicon M340, M580 and M580 Safety PLCs | CISA

- Hitachi Energy MicroSCADA Pro/X SYS600 | CISA

- Hitachi Energy RTU500 Scripting Interface | CISA

- Philips Vue PACS (Update A) | CISA

影響を受ける主な製品は次のとおり。

- Schneider Electric PowerLogic PM55xx

- Schneider Electric PowerLogic PowerLogic PM8ECC

- Schneider Electric PowerLogic P5

- Schneider Electric EcoStruxure Control Expert

- Schneider Electric EcoStruxure Process Expert

- Schneider Electric Modicon M340

- Schneider Electric Modicon M580

- Schneider Electric Modicon M580 Safety PLCs

- Hitachi Energy MicroSCADA Pro/X SYS600

- Hitachi Energy RTU500 Scripting Interface

- Philips Vue PACS (Update A)

取り上げられているセキュリティ脆弱性のうちいくつかは深刻度が緊急(Critical)に分類されている。該当する製品を使用している場合には運用状況に合わせて迅速にアップデートを適用することが望まれる。

* * *

11月25日~12月1日に報告された複数のサイバーセキュリティ関連情報には、日本を含む東アジア地域の組織に大きな影響を与える可能性がある内容が含まれていた。特にAPT-C-60による採用担当者を狙った攻撃や、QNAP製NASのファームウェア不具合、RomComによるセキュリティ脆弱性の悪用などは、いずれも深刻なリスクを伴うものであり、迅速な対応が求められる。

こうした事例は、サイバー攻撃者が高度な手法を駆使し、特定のターゲットを狙った攻撃を展開していることを示している。また、生成AIや高度な翻訳技術の発展により、攻撃に使用されるメールや文書が自然な形に仕上げられ、識別が難しくなっている現状も浮き彫りになった。

企業や個人は、日々変化する脅威に対抗するため、最新のセキュリティ情報を収集し、適切な対策を講じる必要がある。今回紹介した脆弱性の修正バージョンを適用することはもちろんのこと、日常的なセキュリティ意識を高め、未知の脅威にも対応できる体制を整えることが求められる。