アイ・オー・データのルーター「UD-LT2」やAVTECH製カメラ、Huawei HG532ルーターの脆弱性に要注意だ。VPNのトンネリングプロトコルに複数の脆弱性が指摘され426万台以上のデバイスが影響を受ける可能性が指摘された点にも注目しておきたい。また、北朝鮮のIT工作員が日本企業に偽名で就職し、不正アクセスを行う事例が報告された。そのほか最新のセキュリティ脆弱性情報を把握し適切な対策を講じていこう。

1月20日~26日の最新サイバーセキュリティ情報

アイ・オー・データのルーター「UD-LT2」やAVTECH製カメラ、Huawei HG532ルーターなどに深刻な脆弱性が確認され、アップデートの実施が強く推奨された。また、VPNのトンネリングプロトコルに関する脆弱性も指摘され、426万台以上のデバイスが影響を受ける可能性があると試算されている。

日本企業において北朝鮮IT工作員が偽名を用いて雇用され、社内システムへの不正アクセスや情報窃取を行っている実態が報告された。新型コロナウイルス感染症の影響で採用プロセスがオンライン化したことで、企業側のチェックが甘くなり潜入を許してしまうケースが増えていることが以前から報告されていたが、日本においても同様の事例が報告された。

2030年には95%の新車がコネクテッドカーになると予測されており、インターネットに接続された車両がサイバー攻撃の標的となるリスクが指摘されている。CISAはjQueryやSonicWall製品の脆弱性についても注意喚起しており、特に古いjQueryの使用には警戒が必要とされている。

それでは以降で詳しく見ていこう。

アイ・オー・データ「UD-LT2」に複数の脆弱性、ファームウェア更新を

アイ・オー・データ機器のルーター「UD-LT2」を使っている場合には「JVN#15293958: アイ・オー・データ製ルーターUD-LT2における複数の脆弱性」および「弊社ハイブリットルーター「UD-LT2」における複数の脆弱性について | アイ・オー・データ機器 I-O DATA」の情報を確認しよう。該当製品にセキュリティ脆弱性が確認されており、悪用された場合には任意のOSコマンドを実行されたり、ファイアウォールが無効化されるリスクがある。

セキュリティ脆弱性が存在する製品およびファームウェアバージョンは次のとおり。

- UD-LT2 Ver.1.00.008_SEおよびこれ以前のファームウェアバージョン

セキュリティ脆弱性が修正された製品およびファームウェアバージョンは次のとおり。

- UD-LT2 Ver.1.00.011_SE

ルーターは組織へ侵入する経路になることから古いバージョンのファームウェアのまま使い続けることにはリスクがある。少なくともセキュリティ脆弱性の存在が明らかになったルーター製品については迅速に情報を確認するとともに、ベンダーが提供する情報に従って対処を行うことが望まれる(参考「アイ・オー・データ機器のルータに重要な脆弱性、アップデートを | TECH+(テックプラス)」)。

AVTECH製カメラとHuaweiルーターがボットネットの標的

AVTECH製カメラまたはHuawei HG532 ルーターを使っている場合には、Qualysが1月21日(米国時間)に公開した情報「Mass Campaign of Murdoc Botnet Mirai: A New Variant of Corona Mirai | Qualys Security Blog」を確認しておこう。使っているデバイスがすでにマルウェアに感染し、ボットネットの一部となってサイバー攻撃に加担している可能性がある(参考「ボットネットがAVTECH製カメラとHuaweiルータを標的に、日本でも被害確認 | TECH+(テックプラス)」)。

Qualysは2024年7月ごろからボットネット「Mirai」の亜種「Murdoc」を展開する新しい大規模なキャンペーンを発見したと発表した。侵害には既知の脆弱性「CVE-2024-7029」や「CVE-2017-17215」などが悪用されている。そして感染対象となっているのは主にAVTECH製カメラとHuawei HG532 ルーターとされている。

Qualysは調査において感染した被害デバイスを1,300台以上確認したと説明している。被害を受けたデバイスはマレーシアがもっとも多いが、日本においても被害が確認されている。

AVTECH製カメラやHuawei HG532ルーターは一度使用が開始されると、ファームウェアのアップデートが行われないまま使われ続けられることも多い。こうしたデバイスはサイバー犯罪者の標的として悪用されやすくなる。該当するメーカーの製品を使っている場合にはQualysの発表した内容を確認するとともに、該当する製品を使っている場合にはファームウェアのアップデートやサポートが終了した製品の買い替えなどの対策を検討しよう。

VPNのトンネリングプロトコルに複数の脆弱性 - 426万台に影響の可能性、日本への影響も大

新型コロナウイルス感染症の流行以降、企業における仮想プライベートネットワーク(VPN:Virtual Private Network)の導入はそれ以前よりも活発になったものとみられる。リモートワークが必須の期間が生まれたことで、VPNを使う必然性が生まれたためだ。

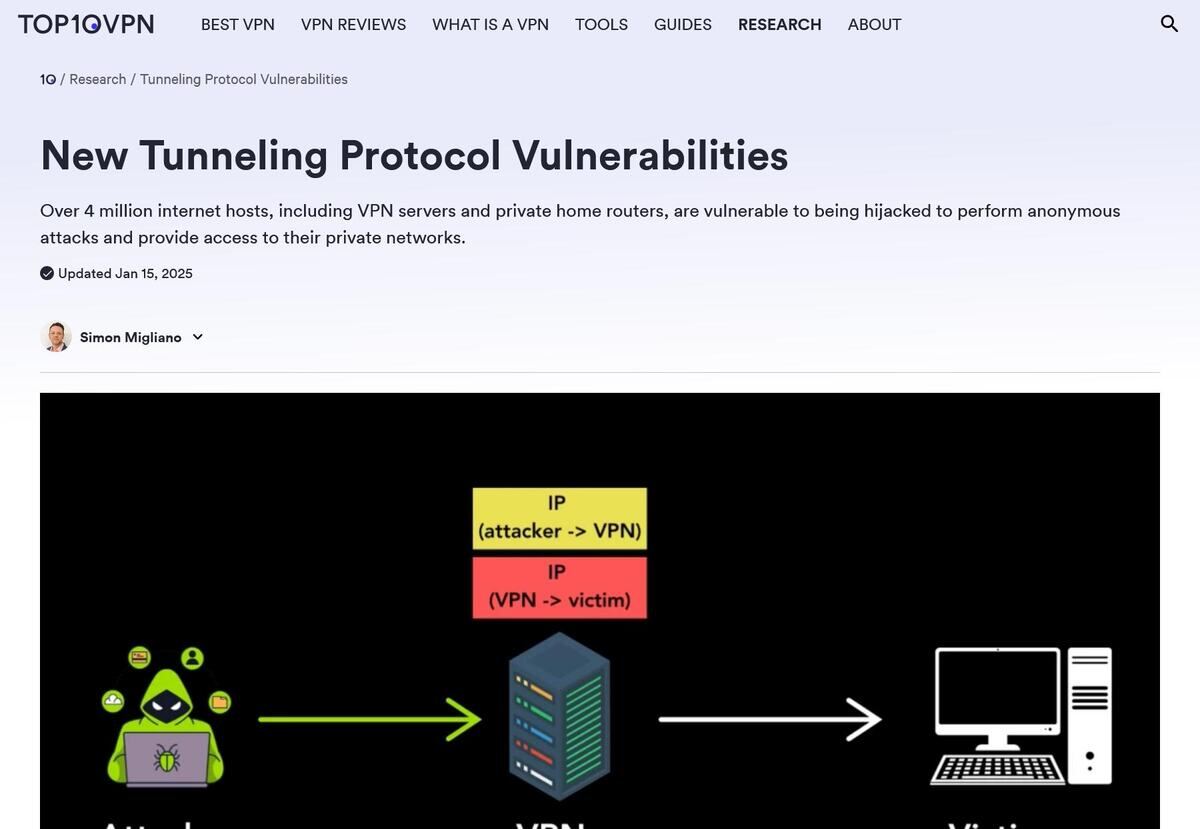

このようにVPNを活用する企業にとって気になる情報がTop10VPNから発表された。VPN製品で使われている複数のトンネリングプロトコルに複数のセキュリティ脆弱性が発見されたというものだ。情報の概要は「New Protocol Vulnerabilities: CVE-2024-7595/7596 & CVE-2025-23018/23019」から確認できる(参考「400万台超ルータ含むVPN製品に脆弱性、 日本は影響大 - 確認を | TECH+(テックプラス)」)。

Top10VPNは発表においてGRE、GUE、IPv4-in-IPv6、IPv6-in-IPv6、IPv6-in-IPv4といいったプロトコルに脆弱性が存在していると指摘している。セキュリティ脆弱性の詳細は次から確認することができる。

- Haunted by Legacy: Discovering and Exploiting Vulnerable Tunnelling Hosts

- VU#199397 - Insecure Implementation of Tunneling Protocols (GRE/IPIP/4in6/6in4)

Top10VPNが取り上げたこの問題はネットワークプロトコルに問題が存在するというものであるため、具体的にどの製品に脆弱性が存在するかといった情報が公開されていない。しかしながら、インターネット上に公開されたデバイスのうち約426万台が影響を受ける可能性があるとの試算が掲載されており、日本も相当数のデバイスが影響を受けると指摘されている。

悪用された場合には一方向プロキシとして匿名のサイバー攻撃に加担してしまう可能性があると考えられており、可能な限り対処しておきたい。ただし、具体的な製品名が列挙されていないため該当しているかどうかを判断することが難しい。セキュリティ脆弱性の情報自体は公開されているものの、内容を読んで理解し、使用しているデバイスが該当しているかどうかを判断するのはそれなりに労力が必要であり、現実的なことではない可能性がある。

現状ではサイバーセキュリティファームや当局からより具体的な情報が発表されるのを待ち、それに合わせて行動を取る方が現実的であるようにみえる。今後の動向に注目しておこう。

日本企業に北朝鮮IT工作員が潜入、雇用のリスクに警戒を

北朝鮮の工作員がIT技術者を装って各国のIT系企業に雇用されていることはこれまでサイバーセキュリティファームや当局が警戒を呼びかけている。新型コロナウイルス感染症流行の影響で就職面接から就労までがすべてオンラインで済むようになったことで、北朝鮮の工作員であることを隠蔽したまま企業に就職してくるケースが出てきていた。

就職に成功し社内システムへのアクセス権を得た脅威アクターは、社内にマルウェアを感染させたり、情報窃取を行うとされている。こうした問題は海外で発生していることは知られていたが、Nosisが日本企業に北朝鮮IT労働者が雇用されているとの調査結果を発表したことで、日本においても同様の事態が発生していることが明らかになった(参考「日本人になりすました北朝鮮IT技術者を日本企業が雇用、採用に注意を | TECH+(テックプラス)」)。

詳細は「Japanese Companies Threatened by DPRK IT Workers」において確認することができる。報告されている主な内容は次のとおり。

- 日本のソフトウェア開発およびコンサルティング会社で「Osamu Odaka」として勤務していた

- 日本のコンサルティング企業で「Weitao Wang」として勤務。本稿執筆時点において社員の一覧から確認できないが、レポートは現在も社員としている

- Huy Diep氏(ベトナムが拠点と推定)との関係が指摘されている

- 保有するGitHubアカウント名は「O_O」、スクリーンネームは「AnacondaDev0120」

- 保有するメールアドレスは「anacondadev0120@gmail[.]com」

- LaborXの履歴書で「Osamu Odaka」という名前を使用

- ProPursuitの履歴書では「Link」という名前を使用。Xのユーザー名は「cheng kai ming」

- Remote Okの履歴書では「shaowtw」という名前を使用。Telegramのユーザー名は「skyhero454」

日本の当局もこうした状況に対して2024年3月の時点で「北朝鮮IT労働者に関する企業等に対する注意喚起」を公表し注意喚起を行っているほか、外務省が2025年1月14日に「北朝鮮による暗号資産窃取及び官民連携に関する共同声明|外務省」において北朝鮮の活動に注意喚起を行っている。

海外で報道されるサイバーセキュリティ関連のニュースは日本とは無関係だと見られることもあるが、日本は特に脅威アクターにとって魅力的な市場であり常に狙われていることを再度認識する必要がある。特に北朝鮮は日本を標的国のひとつと考えており積極的に攻撃対象としている。こうしたリスクが常に存在していることを忘れず、日々の対策に取り組むことが望まれる。

未来のカーライフに潜む危険、コネクテッドカーとサイバー攻撃

近年の自動車はもはやコンピューターの一種と言えるほどにコンピューターデバイスを搭載している。こういた状況においてTechstrong Groupは1月21日(米国時間)、「The Future of Automotive Cybersecurity: Why Learning Car Hacking is Essential - Security Boulevard」において自動車ハッキング技術を学ぶことの重要性を主張した(参考「脅威が高まる自動車のハッキング技術を学ぶ重要性とは | TECH+(テックプラス)」)。

McKinsey Center for Future Mobility(MCFM)が2021年に公開した「Unlocking full value from data from connected cars | McKinsey」では、2030年に販売される新車のうち約95%がコネクテッドカーになると予測されている。コネクテッドカーとは、ICT(Information and Communication Technology)端末としての機能を有する自動車のことだ。

コネクテッドカーはリアルタイムの交通情報の取得、センサーが収集した周辺情報の送信、ソフトウェアの更新など、さまざまな情報通信サービスが提供可能だ。こうした機能を使って快適なカーライフを支援する。しかし、こうした機能を実現することでサイバーセキュリティの脅威にもさらされることになる。インターネット接続される車輌の増加とともにサイバー攻撃者も増加すると考えられる。

企業活動において自動車のサイバーセキュリティがどの程度深刻なものになるか現時点では未知数な点が多いが、インターネットに接続する他のデバイスと同じように自動車もサイバー攻撃に悪用されることは想像に難しくない。こうしたデバイスもサイバー攻撃に悪用される日が来る可能性があることは把握しておこう。

古いjQueryがサイバー攻撃の標的に、最新バージョンへ更新を

米国土安全保障省サイバーセキュリティ・インフラストラクチャーセキュリティ庁(CISA:Cybersecurity and Infrastructure Security Agency)は、1月20日~26日にカタログに2つのエクスプロイトを追加した。

- CISA Adds One Known Exploited Vulnerability to Catalog | CISA

- CISA Adds One Known Exploited Vulnerability to Catalog | CISA

追加されたエクスプロイトは次のとおり。

影響を受ける製品およびバージョンは次のとおり。

- jQuery 1.0.3から3.5.0よりも前のバージョン

- SonicWall SMA1000 12.4.3-02804 (platform-hotfix)およびこれよりも前のバージョン

jQueryは人気の高いJavaScriptフレームワークのひとつで、今回カタログに追加された脆弱性は2020年4月に最初の情報が登録されている。古いバージョンの脆弱性だが、カタログに追加されたということは現在この脆弱性を利用したサイバー攻撃が行われていることを意味している。jQueryは便利なフレームワークだが、一度デプロイされるとアップデートされることなく古いバージョンが使われることも多い。該当するフレームワークを使用している場合には、提供されている情報を確認するとともに、状況に応じてアップデートなどの対処に取り組もう。

* * *

アイ・オー・データのルーター「UD-LT2」やAVTECH製カメラ、Huawei HG532ルーターの脆弱性が明らかになった。これらのデバイスを使用している場合は、提供されている情報をもとに早急に対策を講じよう。

日本企業に北朝鮮IT工作員が潜入している実態が明らかになり、採用プロセスの見直しやセキュリティ強化が求められている。VPNのトンネリングプロトコルの脆弱性により、426万台以上のデバイスが影響を受ける可能性があることから、ネットワークの安全性を再確認することも重要だ。

コネクテッドカーの普及により自動車のサイバーセキュリティの重要性も増している。インターネットに接続された車両が今後の攻撃対象となる可能性があるため、適切なセキュリティ対策を講じる必要がある。今後も最新の脆弱性情報を継続的に確認し、適切な対策を行おう。