侵入型ランサムウェアへの対策としては、社内だけで行われる通信であっても信頼せずにすべて検査する、ゼロトラスト・セキュリティの導入が有効だ。ここからはその考え方と、既存ネットワークセキュリティの課題、そして今後の内部通信制御の主流となりうるマイクロセグメンテーションについて説明する。

ゼロトラストの台頭

ゼロトラスト・セキュリティは、2009年に米国の調査会社であるForrester Researchが提唱したセキュリティのアーキテクチャだ。「信頼(トラスト)せずすべてを検査する」という考え方である事から「ゼロトラスト」という。

対義語となる従来型のネットワークセキュリティは、「境界型セキュリティ」と呼ばれる。日本では、過去3年間で急速に普及しており、「ゼロトラストとは何か」という記事に辟易している読者も多いと思うので、その場合は以下の1パラグラフは飛ばして読んでも問題ない。

ゼロトラスト・セキュリティ概略

境界型セキュリティとは、企業情報システムが外部と接する境界(自社のサーバが設置されているデータセンターとインターネットの境界の事)に集中的にセキュリティ機能を配置するものだった。具体的にはファイアウォール、IPS(侵入防止システム)、セキュアWebゲートウェイ、Eメールセキュリティ装置などがここに配置されてきた。この仕組みが「従来型」になり、昨今ゼロトラストという考え方が必要となってきた理由は3つある。それは、クライアントユーザーの分散、サーバとアプリケーションの分散、サイバー攻撃の高度化の3つだ。

クライアントユーザー、つまり企業のITシステムのエンドユーザーは、働き方改革や企業のグローバリゼーション、そして新型コロナウイルス感染症対策の1つとして広がった在宅勤務によって、「仕事中はオフィスに居るのが当たり前」ではなくなった。

サーバとアプリケーションも分散した。デジタルトランスフォーメーションを迅速化するためのクラウドサービスの採用により、SaaSやIaaSに移行したため、「自社のデータセンターやサーバルームが1カ所にあるのが当たり前」ではなくなった。

そして、サイバー攻撃は高度化し、自社ネットワーク内部ですでにサイバー攻撃(フィッシングされたアカウント、遠隔操作マルウェア感染した端末、攻撃者が接続可能な裏口の作成など)が始まっていることを想定する必要がある。

それにもかかわらず、境界型セキュリティでは、自社のオンプレミスにあるネットワーク境界でしか検査が行われないため、社内ネットワークやVPN経由での遠隔地からの接続に対しては、検査が十分に行えない。そこで、信頼せずゼロトラストで常にデバイス、ユーザー、ワークロード(アプリケーション同士の通信)、ネットワークの4つを検査しようという考え方が広く支持されている。

この4つの要素の中では、侵入型ランサムウェアに対抗する観点で、特にワークロード(アプリケーション同士の通信)とネットワークの検査が重要だ。なぜなら、以下に示したランサムウェア攻撃者の一連の行動にある2から4は、社内で行われるワークロードとネットワークに該当する通信部分だが、境界型セキュリティでは十分に検査されないからだ。

1の段階でシステムへの侵入を完了した後には、社内ネットワークにおける適切な検査がなければ、目当てのサーバに到達し情報の窃盗と暗号化までスムーズに行われてしまう。

【ネットワークセキュリティの観点から分類したサイバー攻撃のステップ】

- ネットワークへの初期侵入

- ネットワーク探索

- ラテラルムーブメント

- 情報の窃盗、暗号化と身代金要求(ランサム)

境界型セキュリティでも内部通信に対して何もしていないわけではなく、一定の対策が取られてきた。それはゾーンベースのネットワークセグメンテーションだ。これは、ネットワークを役割によって「ゾーン」という単位で区分けし、各ゾーンをまたぐ通信に対しては、ファイアウォールで通信可否を設定していくというアクセス制御の方法。

ゾーンは「オフィスゾーン」「フロントエンドサーバゾーン」「バックエンドサーバゾーン」などが例として挙げられる。セキュリティ関連でよく目にするDMZ(DeMilitarized Zone)もこのゾーンの一種だ。

ゾーンを使う理由は、社内ネットワークは数が多すぎるために、そのままではポリシー管理ができないからだ。社内ネットワーク(この場合IPサブネットを指す。例として10.0.0.0/24などのように表記されるIPネットワークのこと)というのは、ルータやスイッチなどのネットワーク機器で相互接続される。

多ければ1社で数百から数千のネットワークを管理している。拠点のフロアには部署ごとに別のネットワークがあり、それらが機器で接続されているイメージだ。大量のネットワークごとにアクセス制御ポリシーを設計・実装・管理するのは非現実的なので、それを数個から数十個のゾーンにして設計するのが、このゾーンベースのアクセス制御だ。

ネットワークを役割に応じてグループ化してゾーンとして規定し、そのゾーン間を通過する通信をファイアウォールで検査する(このような社内間の通信制御を行うファイアウォールを内部ファイアウォールと呼び、インターネット境界に置く際は境界ファイアウォールと呼ぶ)。

例えば、「Aゾーンから、Bゾーンは許可するが、それ以外は拒否する。」という形だ。この形は、現在のような標的型攻撃や侵入型ランサムウェアが台頭する前までは機能していた。なぜなら、攻撃者は主に外にいたことから、厳密な内部のセキュリティ検査は求められていなかったためだ。

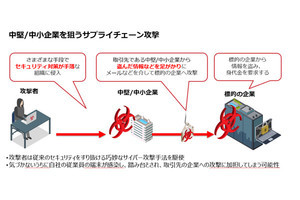

しかし、現在の企業ネットワークは内部にすでに脅威が存在することを前提とするゼロトラスト状態であるため、ゾーンベースでのアクセス制御では不十分だ。その課題は3つあり、それが今必要となっているソリューションである「マイクロセグメンテーション」へとつながるため、ここで解説する。

既存セグメンテーションの3つの問題

「十分に検査されない」

1つ目は、「信頼されて十分に検査されない」という問題だ。ゾーンベースのネットワークセグメンテーションでは、ゾーンをまたぐ通信に対してだけ、ファイアウォールが適用される。

そのため、検査が行われない同一ゾーン内では感染の拡散や、攻撃の展開が想定される。もともと、既存のネットワークファイアウォールはすべての通信を検査するように設計されたものではないので、現在のランサムウェアの台頭ぶりを考慮すると不十分である。

「複雑すぎる」

2つ目は、「設計設定、運用が複雑すぎること」だ。ゾーンごとに通信ポリシーを実装するというと簡単に聞こえるが、全ゾーンの通信パターンを網羅すると非常に多くの組み合わせが存在することに気づく。それを制御する内部ファイアウォールも社内に複数存在するため、「どの通信を何で制御するのか」という設計要素がかなり複雑になる。

下図は、単純化したゾーンが4つしか存在しないイメージ画像だが、この場合でも12の通信パターンと4台のファイアウォールが設計要素として存在している。実際の企業ネットワークになるとさらに大規模なネットワークになり、さらにパターン数が多くなる。仮に10のゾーンが存在すれば、実に90もの通信パターンが存在するので設計は非常に複雑だ。

「クラウドに適さない」

3つ目の課題は、「企業のクラウド移行に対応できない」ことだ。ゾーンベースのネットワークセグメンテーションでは、自社で同一ベンダーのファイアウォールを所有することで、一貫した設計が維持できるような仕組みになっている。そのため、従来型のファイアウォールを配置できないIaaSなどでは、それぞれに異なるファイアウォール機能を取り入れることが必要となる。

これら3つの問題を解決し、内部通信をゼロトラストにするのが、「マイクロセグメンテーション」と呼ばれる技術だ。マイクロセグメンテーションは、既存の課題をクリアしてセキュリティを向上させるだけでなく、企業のデジタルトランスフォーメーションとも親和性が高い。次回は同技術について詳しく解説する。