今、最も警戒する情報セキュリティ上の脅威は何かと問いかけた場合、多くの企業は「ランサムウェア」と答えるだろう。日本のみならず世界中でランサムウェアの被害が相次いでおり、2021年10月には米国家安全保障会議(NSC)が呼びかけ、約30カ国とのオンライン会議によって国際連携の強化も確認されるなど、未曾有の脅威となっている。

日本においては、IPA(情報処理推進機構)が毎年発行している情報セキュリティ10大脅威で、2021年、2022年と2年連続で「ランサムウェアによる被害」が第一の脅威と位置付けられている。このリスクに対して「御社のランサムウェア対策は万全ですか?」と聞かれて、「はい」と自信を持って答えられる企業は多くはないだろう。

サイバーセキュリティの対策には、端末、アプリケーション、データ、ネットワークなど多くの切り口がある。中でもネットワークセキュリティは、企業のシステム全体を俯瞰する観点であり、侵入型ランサムウェアを語る上では有効だ。

本連載では、昨今のランサムウェアの動向と手法そしてその対策まで、ネットワークセキュリティの観点から解説する。セキュリティ専門家以外の方でも理解してもらえるようわかりやすく説明し、今後の対策に役立てることを目的としている。なお、本題に入る前に2022年1月にJPCERT/CCから「侵入型ランサムウェア攻撃を受けたら読むFAQ」というWebページが公開されていることを案内しておきたい。今や誰もが被害に遭う可能性のあるランサムウェア攻撃について、事前に対応方針を確認しておくことができるコンテンツなのでぜひ一読してほしい。

ランサムウェアの種類、ばらまき型と侵入型

ランサムウェアとは、企業や政府など組織のサーバやクライアント端末上のデータを見られないように暗号化し、その復号を条件にランサム(ransom=身代金)として金銭や暗号資産を要求するマルウェアのことだ。近年頻繁に耳にするようになったが、その歴史は古く、80年代から存在すると言われている。数多くの種類が存在するが、昨今、連日のように報道されているランサムウェア被害を理解するには「ばらまき型」と「侵入型」を区別する必要がある。

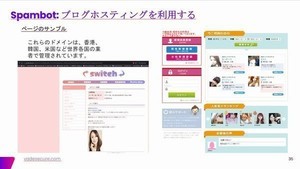

ばらまき型は主にクライアントPCを標的とするのに対して、侵入型はサーバやドメインコントローラを標的としており、その手法は全く異なる。ばらまき型は、その名の通り、フィッシングメールや不正なWebサイトによってランサムウェアにクライアント端末を誘導してダウンロードさせる。

被害に遭うのはエンドユーザーの端末であり、被害の深刻度はその端末の役割によって大きく異なるものの、総じて侵入型に比べて影響範囲が小さい。なぜなら、従業員の業務端末が使えなくなると事業が滞り、組織としてはとても困るものの、多くの重要データはサーバにも保存されており、復旧可能なケースが多いからだ。ただし、ワーム型ランサムウェアで大量の端末が一斉に感染して大きな被害が出る例は警戒しなければならない。

昨今、深刻な被害を出しているのは侵入型ランサムウェアだ。本稿も以降はこれについて説明する。この「侵入型」という言葉が意味するのは、企業や公共機関などの組織ネットワークに対する侵入だ。ネットワークへ侵入し、そこからネットワーク内部で移動を繰り返し、目当てとするサーバを見つけてそのサーバに対して身代金要求につながる攻撃を行う。このネットワーク内での移動はラテラルムーブメント(Lateral movement=直訳すると水平移動という意味)と呼ばれ、多くの企業で警戒されているが、有効な対策があまり取られていない現状がある。これについては、次回以降の連載で詳述する。

侵入型ランサムウェアは標的型攻撃の進化系

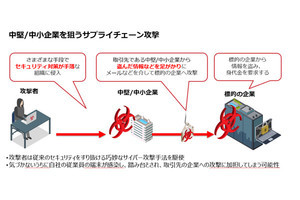

侵入型ランサムウェアは標的型ランサムウェアとも言われる。この標的型という言葉は、10年ほど前から近年まで日本でも猛威をふるった「標的型攻撃」と同じ意味だ。標的とする組織を決めて、そこに対して目的を達するまで高度で執拗な攻撃を行う。日本では、年金機構や複数の大手民間企業がデータ窃盗の被害に遭ったことが広く報道されたこともあり、官民幅広い組織が近年その対策に奔走してきた。標的型攻撃対策のセキュリティ強化に着手している中で、さらに悪質化した標的型ランサムウェアが台頭してきたのが昨今の情勢だ。

従来型の標的型攻撃は、主な目的がデータの窃盗であったが、侵入型ランサムウェアでは情報の暗号化を盾に脅迫し、身代金を奪うことを目指している。従来あったデータ窃盗がなくなったというわけではなく、それを統合してより悪質な攻撃に進化した。ランサムウェア攻撃者はデータの暗号化に加えて、データ窃盗も行い、その双方の被害を盾に身代金を要求する二重脅迫と呼ばれる行動をとっている。二重脅迫では、「このファイルの暗号化を解いてほしければ身代金を払え」という要求に加えて「このデータを流出させたくなければ身代金を払え」と脅迫を重ねてくる。この二重脅迫が、実質的に現在の標準になっている。

侵入型ランサムウェアの攻撃ステップ

つまり昨今のランサムウェアは、標的にする組織を決めて、その標的のネットワークに侵入して目的を達成する標的型ランサムウェアなのだ。このような攻撃の手法には多くの技術やツールが使われている。これらを整理する方法としては、米国の非営利組織であるMITREが発行しているATT&CKというフレームワークが有名だ。ATT&CKではサイバー攻撃の行動を14のステップに分類しているが、本稿では、今回特に重点を置くネットワークセキュリティの観点から、以下4つのステップに分類して解説する。

1. ネットワークへの初期侵入

2. ネットワーク探索

3. ラテラルムーブメント

4. 情報の窃盗、暗号化と身代金要求(ランサム)

次回、この4つのステップをわかりやすく詳述する。