中国の大手情報セキュリティ企業である奇安信(Qianxin)は4月29日(中国時間)、「Playing Possum: What's the Wpeeper Backdoor Up To?」において、Android向けサードパーティーアプリストアから新しいマルウェア「Wpeeper」を発見したとして、注意を呼び掛けた。

マルウェア「Wpeeper」の概要

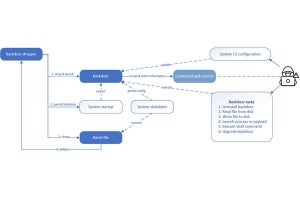

奇安信によると発見されたマルウェアは典型的なトロイの木馬で、デバイス情報の窃取、ファイルおよびディレクトリの操作、アップロード、ダウンロード、コマンドの実行機能などを持つとみられる。他のマルウェアと異なる点は、以下の特徴を持つネットワーク機能にあるという。

- 侵害したWordPressサイトを中継点として利用し、攻撃者のコマンド&コントロール(C2: Command and Control)サーバを隠蔽する

- HTTPSプロトコルを使用して通信を保護する

- セッションを使用してリクエストを区別する

- C2サーバからのコマンドをAESで暗号化し、乗っ取りを防止するために楕円曲線暗号による署名を付加する

侵害経路と突然の中止

攻撃者は、サードパーティーアプリストアの「UPtodown」から配布されているアプリに悪意のある小さなコードを追加して再パッケージ化する手法を使うとされる。追加されたコードはマルウェアローダーとして機能し、Wpeeperをダウンロードして実行する機能を持つ。再パッケージ化されたアプリは別のサードパーティーアプリストア「aapks[.]com」から配布されたことが確認されている。

奇安信によると4月22日、このマルウェアを使用した攻撃キャンペーンが突然中止されたという。攻撃者のC2サーバからマルウェアを削除するコマンドが発行され、マルウェアのダウンロードも停止されたとしている。しかしながら、これはキャンペーンを終了したのではなく一時的に身を隠し、マルウェアローダーが蔓延してから復活するのではないかと推測されている。

対策

このマルウェアは特定のアプリを通じて配布されるのではなく、他の開発者が配布しているアプリに侵入する形で配布されるため、悪意のあるアプリをハッシュ値から検出する手法で回避することは困難と考えられる。そのため、この攻撃を回避するには高度な検出機能を持つセキュリティソリューションの導入、および正規ストアのGoogle Playからのみアプリを入手することが推奨される。

奇安信は調査の過程で判明したセキュリティ侵害インジケーター(IoC: Indicator of Compromise)を公開しており、必要に応じて活用することが望まれている。