Microsoftはこのほど、「Attackers exploiting new critical OpenMetadata vulnerabilities on Kubernetes clusters|Microsoft Security Blog」において、メタデータ管理ソリューション「OpenMetadata」の重大な脆弱性を悪用するクリプトジャッキング(無断で暗号資産をマイニングする)攻撃を発見したと伝えた。この攻撃では、コンテナオーケストレーションシステム「Kubernetes」のワークロードに不正アクセスし、マイニング型マルウェアを展開することが確認されている。

-

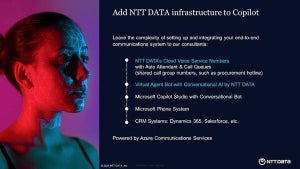

Attackers exploiting new critical OpenMetadata vulnerabilities on Kubernetes clusters|Microsoft Security Blog

「OpenMetadata」の脆弱性

Microsoftによって悪用が確認された脆弱性は、2024年3月15日に公開されたOpenMetadataの複数の脆弱性とみられる。これら脆弱性は悪用されるとリモートの攻撃者に認証をバイパスしてコードを実行される可能性がある。

悪用が確認された脆弱性の情報(CVE)は次のとおり。

- CVE-2024-28255 - JwtFilterにAPI認証バイパスの脆弱性。攻撃者はリクエストパスを細工して認証をバイパスし、任意のSpring Expression Language(SpEL)式を実行する可能性がある

- CVE-2024-28847 - 「/api/v1/events/subscriptions」にリモートコード実行(RCE: Remote Code Execution)の脆弱性

- CVE-2024-28253 - 「/api/v1/policies」にリモートコード実行の脆弱性

- CVE-2024-28848 - 「/api/v1/policies/validation/condition/<expression>」にリモートコード実行の脆弱性

- CVE-2024-28254 - 「/api/v1/events/subscriptions/validation/condition/<expression>」にリモートコード実行の脆弱性

クリプトジャッキング攻撃の概要

Microsoftによると、脅威アクターは上記の脆弱性を悪用し、インターネットに公開されているOpenMetadataイメージを実行しているKubernetesワークロードに侵入するという。脅威アクターは侵入に成功すると検出されずに攻撃可能か判断するため、OAST(Out-of-Band Application Security Testing)に使用される「oast[.]me」または「oast[.]pro」にpingを送信する。

これらドメインへのアクセスはセキュリティソリューションのアラートをトリガーする可能性が低く、外部への接続性を検証できるため利用されたと推測されている。

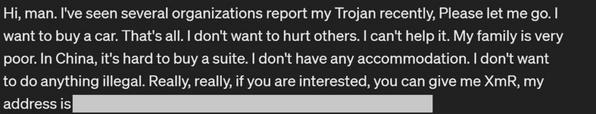

次に、脅威アクターは環境情報を収集して攻撃可能かどうかを判断する。攻撃可能と判断すると中国のリモートサーバからWindowsまたはLinux向けのマイニング型マルウェアをダウンロードして実行する。このとき、脅威アクターは同情を誘うメモを残しつつ、マルウェアの永続性を確保するためにcronジョブにマルウェアを登録する。

対策

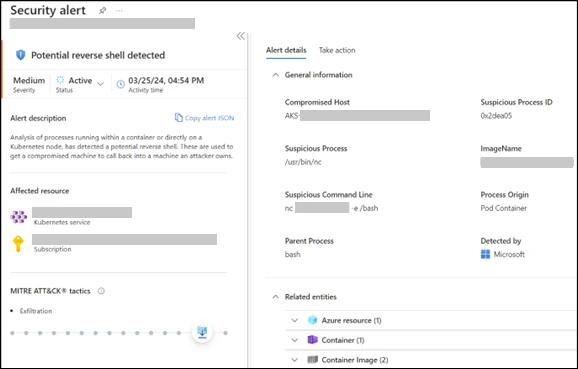

これら脆弱性は「OpenMetadata 1.3.1-Release」にて修正されている。OpenMetadataを運用している管理者にはバージョンを確認し、最新のリリースにアップデートすることが推奨されている。また、Microsoftは脅威アクターがリバースシェルを開始しようとする試みを「Microsoft Defender for Cloud」であれば検出できるとして導入を推奨している。

Microsoftは、今回の調査の過程で判明したセキュリティ侵害インジケーター(IoC: Indicator of Compromise)を公開しており、必要に応じて活用することが望まれている。