フィッシング詐欺に関する情報収集・提供、注意喚起などを行っているフィッシング対策協議会は、フィッシング詐欺の増加を予見して2005年に立ち上げられた。しかし、現在に至ってもフィッシング詐欺は増加の一途をたどっている。

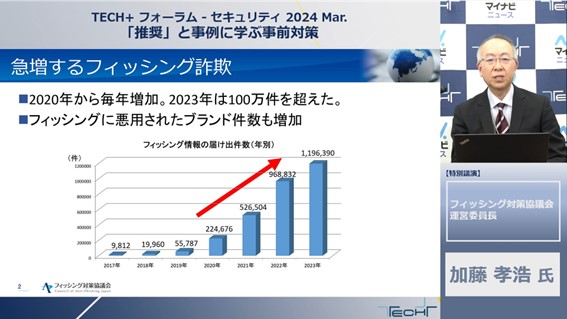

3月5日~8日に開催された「TECH+フォーラム - セキュリティ 2024 Mar. 『推奨』と事例に学ぶ事前対策」に、同協議会の運営委員長の加藤孝浩氏が登壇。フィッシング詐欺の典型的な手口や被害状況を取り上げ、事業者が行うべき対策について説明した。

フィッシング詐欺の手口と被害状況

加藤氏は講演冒頭で、フィッシング詐欺の典型的な手口を紹介した。攻撃者はインターネット上にある本物のサイトを模倣した偽サイトを立ち上げ、利用者に対してメールやショートメッセージでなりすましメールや虚偽の案内を送る。

利用者がこれを本物の案内と誤認してメールを開封、不正なURLをクリックすると、偽サイトにつながってしまう。そこで利用者がクレジットカードの番号やオンラインバンキングID、パスワードなどを入力してしまえば、攻撃者に個人情報や決済情報が渡ってしまうのだ。これらの情報を入手した攻撃者は利用者本人になりすまして本物のサイトに不正アクセスしたり、オンラインバンキングで自分の口座にお金を振り込んだり、クレジットカードの不正利用を行ったりする。

フィッシング詐欺の報告件数は毎年増加している。その3割から4割は大手ECサイトを騙るもので、ETC、マイナポイント、旅券のオンライン購入サービスを合わせた4ブランドで全体の7割を占める。これらの多くはクレジットカード情報を狙うもので、メールの文面は同じでブランド名だけ変えて大量に送信する「ばらまき型」が増えている。さらに、コロナワクチンのサービスや金融庁、経済産業省、国税庁など、国家機関を名乗るフィッシング詐欺も増加傾向にあるという。

フィッシングメールに記載されるURLの偽装も巧妙化している。例えば攻撃者のドメインの左側にサービス名などの正規のURLに見えるものを置く手法がある。これはスマートフォンではURLの左側だけが見えることを悪用したものだ。宅配便の不在通知を装ったショートメッセージ(SMS)を使う「スミッシング」も急増しており、受信したスマートフォンのOSによっては不正アプリのインストールが行われることもある。

クレジットカード情報の盗用による被害額は2022年には411億円まで拡大し、さらに増加を続けている(2023年は504.7億円)。また、オンラインバンキングへの攻撃による不正送金の被害も過去最高を更新し、2023年の被害額は前年比5.7倍の約87億となった。偽サイトへの誘導でIDやパスワードを盗み取るといった従来の手法に加え、「リアルタイムフィッシング」と呼ばれる手法が急増したことが増加の要因だとされている。リアルタイムフィッシングは、ワンタイムパスワードや乱数表といった情報も盗み取り、しかもその攻撃は自動化されているため、より注意が必要だ。

まずはメール、SMSによる誘導を防ぐ

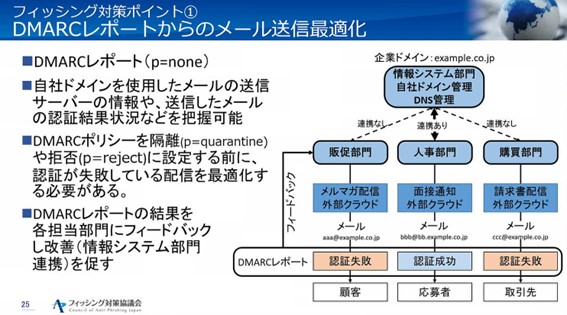

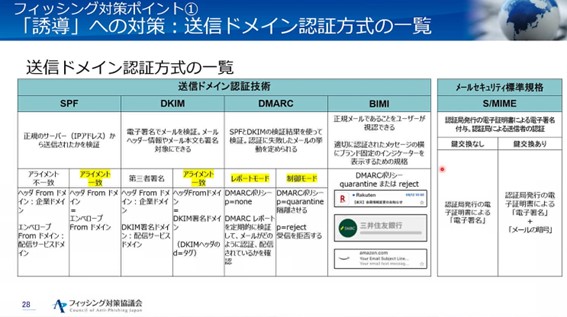

事業者側の対策として、まず重要なポイントになるのはメールやSMSによる誘導を防ぐことである。フィッシングメールでは実在する正規のメールアドレスを差出人として使う「なりすましメール」が大半で、これをユーザーに届かなくする対策として有効なのがDMARC(Domain-based Message Authentication, Reporting, and Conformance)だ。DMARCは、SPFやDKIMと呼ばれる送信ドメイン認証を補強するもので、これらの認証が失敗したときの動作を、そのまま受信、隔離、受信拒否のいずれかに設定できる。

もちろん受信拒否設定にすることが望ましいが、いきなり受信拒否設定にすると正規のメールまで止まってしまう可能性がある。そこでDMARCを導入する際には、レポートモードを用いて現在の自社ドメインによるメール送信の状況を分析し、最適化しておくことが必要だ。レポートモードでは、例えば情報システム部門とドメイン、DNSサーバの設定などの連携がないメルマガを送信すると、メルマガはそのまま届くが「認証失敗」というレポートが上がってくる。こうしてまず認証が失敗している配信を見つけて最適化し、その後DMARCのポリシーを設定すれば良いと加藤氏はアドバイスした。

実際にGoogleや米Yahooもこうした認証強化を進めており、送信ドメイン認証が正しく設定されていないメールは今後届かなくなると発表されている。今回のGoogleの施策では、メールに表示されるアドレスと、送信サーバで認証されるSPF、DKIMで使われるドメインが一致していなければメールは届かない。これによって、正規メールとなりすましメールを区別できるようになるのだ。

SMSを使うスミッシングへの対策としては、国内の4キャリアが発行する共通番号の取り組みも始まっている。これは、0005から始まる発信番号であれば正規の企業からのSMSであることを示すものだ。また、+メッセージアプリでは正規SMSを示す認証済みマークの表示も可能である。

攻撃者の収益化への対策、利用者へのアドバイスも重要

攻撃者は最終段階で、盗んだ情報を基に収益化する。それを防ぐためには、まず本人以外がクレジットカード情報を使って決済できないようにすることだ。カード会社側では、複数手段で本人認証を行うEMV 3-Dセキュアの導入が義務化され、すでに本人以外の決済ができない方向に向かっている。

しかし事業者側では、口座情報の不正変更やQR決済、ポイントの不正交換がIDとパスワードだけで可能になるところがあるのが問題となる。したがって、全てのインターネットサービスにおいて、フィッシングに耐性のある複数要素認証のパスキー認証を導入するなど、認証を強化する必要がある。

そしてもう1つ、事業者から利用者に対するアドバイスを行うことも重要な対策となる。

「フィッシング詐欺に関する情報を提供し、万が一詐欺にあってしまった際の対処についてもアドバイスしていくことが、利用者と事業者の信頼継続のために必要です」(加藤氏)

同協議会では利用者向けに「マンガでわかるフィッシング詐欺対策5ヶ条」を公開しているほか、「いったん立ち止まり、次の行動で何が起こるかを考え、それから接続すること」を啓発する「STOP. THINK. CONNECT」という標語の普及など、利用者対策にも取り組んでいる。

事業者向けガイドラインを活用して体制構築を

同協会からは、利用者向けと事業者向けの2つのガイドラインが発行されている。利用者向けでは、フィッシング対策の心得や、メールやWebサイト、モバイル端末向けの安全対策や具体的な対処法について解説されている。一方、事業者向けでは、フィッシング詐欺の発生を抑制するための対策や発生を検知する対策、発生してしまった際の対策など、29要件をまとめている。

また事業者にとって必要となる組織編成についてもこのガイドラインで解説されているため、これを参考にして事前に組織体制を構築しておくことが望ましいと加藤氏は話す。万が一、自社を騙ったフィッシング詐欺が発生した際には、被害の拡大を防ぐために、「テイクダウン」と呼ばれるフィッシングサイトを閉鎖するための活動が必要になる。不正サイトが長時間放置されると、さらに数多くのユーザーが誘導されてしまうためだ。したがって、テイクダウンをどう手配するか、誰が何をするかを事前に決めておくことも重要だ。なお、同協議会の事務局であるJPCERT/CCで、テイクダウンの依頼を受け付けているとのことだ。

最後に加藤氏は、フィッシング詐欺が増え続けていることを再度強調し、改めて対策の重要性を訴えた。

「今、被害に遭っていないからと対策をおろそかにせず、ぜひ体制を整えておいていただきたいです。協議会としても、フィッシングへのレポートなどの情報を引き続き発信していきます」(加藤氏)